Для чего используется анализ угроз?

30 марта 2022 г.Аналитика угроз — это основанные на фактах знания о существующих или потенциальных угрозах, которые включают контекст, механизмы, индикаторы, последствия, практические рекомендации и могут использоваться для принятия ответных решений.

==Gartner, McMillan (2013) из Tactics, Techniques and Procedures (TTPs) to Augment Cyber Threat Intelligence (CTI): всестороннее исследование==

Для чего используется анализ угроз?

- Аналитика угроз повышает осведомленность об угрозах и более адекватно выбирает защитные меры, подходящие для актуального для организации ландшафта угроз (с учетом специфики ее деятельности/сектора экономики, отрасли).

- Аналитика угроз также повышает качество обнаружения и реагирования на угрозы как в упреждающем, так и в реактивном режиме.

Сегодня большинство организаций сосредотачивают свои усилия только на установке технических средств безопасности, таких как IPS/IDS, ME, SIEM, но не используют в полной мере собранные данные для аналитики.

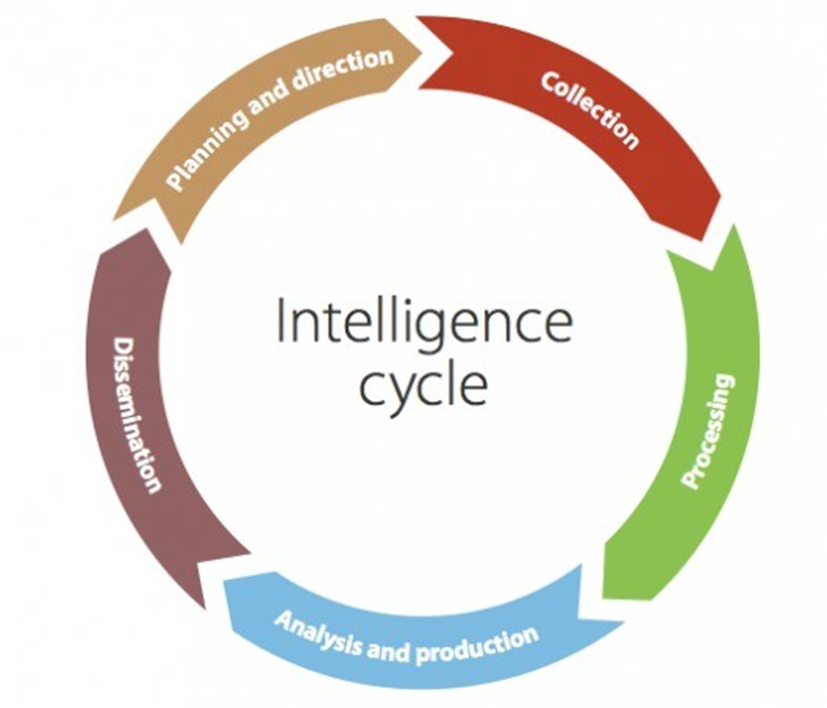

Жизненный цикл аналитических сведений об угрозах

- Этап планирования жизненного цикла анализа угроз

- Определение списка активов;

- Определение списка угроз;

- Определить список источников информации.

Внутренние: Брандмауэр, IDS, SIEM, AV;

Внешний: информация сообщества.

- Этап сбора информации об угрозах в жизненном цикле

- Этап обработки и анализа жизненного цикла информации об угрозах

После сбора необработанных данных их необходимо преобразовать в формат, пригодный для анализа. Насколько обнаруженные угрозы применимы к конкретной организации (региону и отрасли).

- Этап распространения жизненного цикла сведений об угрозах

Последний шаг в жизненном цикле анализа угроз включает в себя определение необходимости внесения изменений в перечень угроз.

3 уровня анализа угроз

- Тактическая разведка

Цель: Получить более широкое представление об угрозах.

Тактическая разведка носит краткосрочный характер, носит технический характер и выявляет простые индикаторы компрометации (IOC — Indicators Of Compromise).

IOC: IP-адреса, URL-адреса, хэши, домены, имя файла/путь, значение реестра, имена пользователей, адреса электронной почты.

- процесс почти всегда автоматизирован;

- короткий срок службы, так как МОК могут устареть за несколько дней или даже часов.

Вопросы, которые нужно задать:

- Что такое каналы МОК? (SIEM, брандмауэр, AV, конечные точки, IDS, NGFW)

- Актуальны ли МОК?

- Оперативная разведка

Цель: отслеживать активные фракции APT, чтобы лучше понять противников, стоящих за атаками.

За каждой атакой стоят вопросы:

- "ВОЗ?" - атрибуция;

- "Почему?" - мотивация;

- "Как?" - ТТП.

Тактика, методы и процедуры (TTP) — цель состоит в том, чтобы определить поведение, которое можно использовать для защиты от определенных стратегий и векторов угроз, используемых злоумышленниками.

Оперативная разведка требует человеческого анализа информации. Оперативная разведка требует больше ресурсов, чем тактическая разведка, но имеет более длительный срок службы, поскольку злоумышленники не могут быстро изменить свои TTP.

- Стратегическая разведка

Злоумышленники не действуют в вакууме — почти всегда есть факторы более высокого уровня для проведения кибератак. Например, атаки национальных государств обычно связаны с геополитическими условиями.

Стратегическая разведка показывает, как глобальные события, внешняя политика и другие долгосрочные местные и международные движения могут потенциально повлиять на информационную безопасность организации.

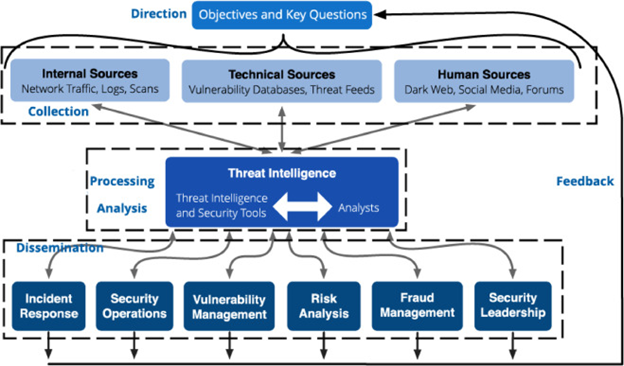

Как включить данные из Threat Intelligence

- расширить список угроз;

- использовать при установке приоритета устранения уязвимостей;

- реакция на инцидент;

- оценка рисков;

- повышение осведомленности;

- согласие.

Оригинал