Каковы основные пробелы в безопасности блокчейна?

4 марта 2023 г.Разработка программного обеспечения с высоким уровнем безопасности и производительности — это именно тот конечный результат, который вам нужен. Фактически, несколько типов данных, особенно конфиденциальные и личные данные, а также некоторые секретные данные, часто используются и затрагиваются в инновационных приложениях. Безопасное хранение данных имеет решающее значение для приложений и транзакций на основе блокчейна, а также является фундаментальной идеей, лежащей в основе такого рода технологий. Большинство людей думают, что блокчейн абсолютно безопасен и его особенно трудно взломать. Давайте узнаем о проблемах безопасности блокчейна и о том, как с ними бороться.

Кратко о безопасности блокчейна

Взгляды на безопасность блокчейна правильные, но недостатки в безопасности все же есть. Чтобы глубже понять тему, нам нужно сначала проанализировать сетевую технологию блокчейна.

Проще говоря, блокчейн — это структура цепочки, состоящая из блоков данных, которые действуют в качестве основного решения для защиты данных. Эта технология в основном используется для безопасной передачи данных. В результате вместо непрерывной оптимизации данных они разбиваются на многочисленные узлы с закрытой средой. Когда предыдущий блок становится «заполненным», система закрывает его и инициирует новый. Кроме того, блок добавляется в цепочку только после проверки предыдущих узлов или участников цепочки. Если учетные данные потенциального узла отличаются или неточны, он может быть отклонен. В результате такой поток данных становится трудно обнаружить или внедрить.

Кроме того, в качестве решения для защиты данных блокчейн имеет алгоритм хеширования. Алгоритм работает с использованием криптографических методов. Это причина термина криптовалюта. Тем не менее, несмотря на общие меры безопасности, встроенные в блокчейн, 100% безопасность по-прежнему невозможна. Общий риск безопасности зависит от множества факторов, таких как тип используемой цепочки блоков. И блокчейн — это не только криптовалюты. Однако чаще всего используются цифровые валюты, поэтому мы сосредоточимся на них.

Кастодиальные и некастодиальные кошельки

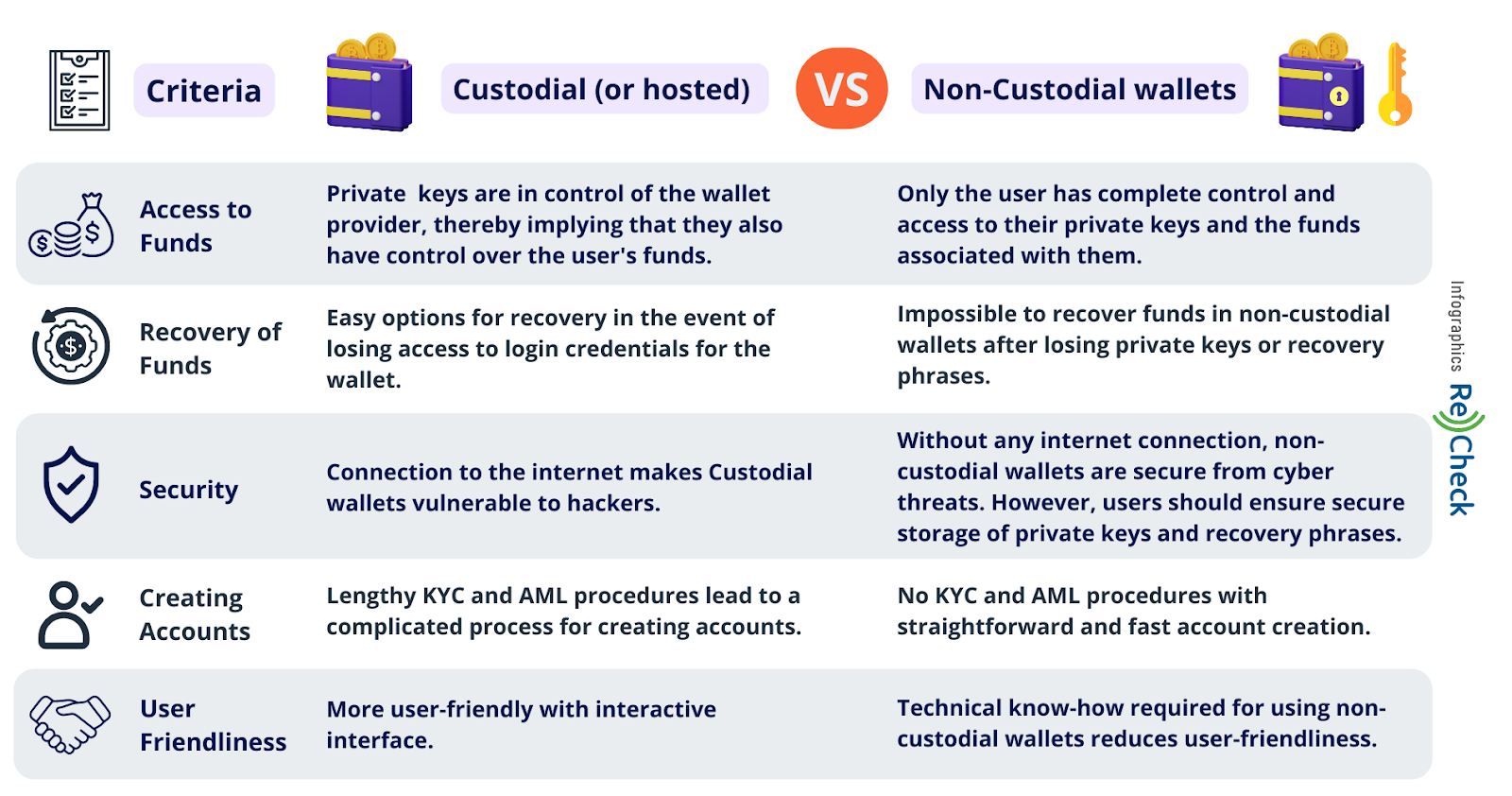

Доступ с ключом — это первое и наиболее распространенное слабое место в системе безопасности. Приложения и структуры на основе блокчейна, как и любая другая система, основанная на учетных данных и характеристиках профиля, имеют точку управления доступом, где пользователи должны подтвердить свою личность. Часто для входа в систему используются логин и пароль или ключ доступа. Ключи для кошельков имеют два различных уровня доступа: кастодиальные и некастодиальные.

Метод хранения означает, что вы должны настроить свой собственный кошелек в определенной сети блокчейна. Там вам будет назначена учетная запись с уникальным именем пользователя и паролем. Основным недостатком этой стратегии является то, что владельцы платформы владеют закрытым ключом для всех транзакций. Как вы понимаете, активы вышли из-под вашего контроля.

Если сеть ненадежна, вы можете потерять свои цифровые активы. На самом деле, даже если платформа имеет хорошую репутацию, она не гарантирует безопасность денег. Такие торговые площадки печально известны своими атаками хакеров и воров.

Например, согласно нескольким отчетам, злоумышленники в 2022 году украли криптоактивы на сумму более 2 миллиардов долларов. Их основными целями были общественные хранилища. Как видите, создание кастодиального кошелька требует тщательного рассмотрения.

Вы также можете создать свой собственный кошелек, не связанный с тюремным заключением, что намного безопаснее. Основное различие между двумя кошельками заключается в том, что создатель кошелька, не связанного с тюремным заключением, также является его владельцем и лицом, имеющим полный доступ к учетным данным. Кроме того, поскольку эти реестры в основном независимы и индивидуальны, даже если один из них подвергнется нападению, другие будут в безопасности. Но опять же, создание блокчейна и управление таким решением обычно требует глубоких навыков и знаний. На изображении ниже кошельки сравниваются на основе доступа, восстановления средств, безопасности и т. д.

Честно говоря, единственное различие между уязвимостями безопасности и политиками блокчейна — это доступ к ключу. Другие уязвимости безопасности блокчейна универсальны для всех разработчиков программного обеспечения.

Другие проблемы безопасности блокчейна

На самом деле, блокчейн-решения в настоящее время являются одной из самых безопасных программных технологий. Проблемы со списком OWASP не относятся к приложениям на блокчейне или смарт-контрактам. Самые большие угрозы безопасности довольно специфичны и в основном могут применяться в P2P или подобных транзакциях. Кроме того, некоторые из них были созданы исключительно для блокчейна.

Кибератака Sybil или Proof of Stake (PoS)

Атака Сивиллы направлена на получение контроля над сетью путем влияния на большинство органов власти. Если кто-то контролирует более 51% транзакций в сети, он сам решает подтверждена транзакция или нет.

Короче говоря, ключевая особенность блокчейна — предварительное подтверждение блока данных — становится главной уязвимостью.

К счастью, есть способы предотвратить такие риски безопасности. Известные блокчейны, такие как Ethereum или PolkaDot, являются лучшим вариантом для предотвращения таких атак. Контролировать большинство узлов сложнее, если не невозможно, с популярными публичными блокчейнами. Представляете, сколько узлов нам предстоит взломать?

Атака 51% или доказательство работы

Атака 51% имеет несколько сценариев приложений, которые имеют одинаковую угрозу безопасности. Цель PoS — имитировать многочисленные анонимные учетные записи и выдавать себя за участников процесса проверки транзакций. Наличие большинства голосов может иметь прямое влияние на многие процедуры, связанные с транзакциями.

Доказательство работы основано на аналогичной идее. Основное отличие заключается в том, что PoS вычисляет заинтересованные стороны или отдельных лиц, которые владеют криптоактивами и делают ставки на них. Между тем, Proof of Work направлен на криптовалютные биржи, где участвуют майнеры. Однако это единственное заметное отличие.

Развитие технологии блокчейн и методов криптографии помогло создать механизмы безопасности. Каждая цепочка блоков построена на определенном «механизме доказательства»: PoW для биткойнов и PoS используются для Ethereum. Вот почему невозможно повлиять на транзакцию ETH, имитируя доказательство работы, и таргетинг на BTC с помощью PoS не даст никакого эффекта.

Слабость конечной точки

Несмотря на то, что блокчейн является очень безопасной и анонимной сетью, ни один алгоритм хеширования не может гарантировать полную неизвестность. Пользователя по-прежнему можно отследить по IP-адресу или даже по гаджету. Вместо взлома блокчейна хакер может получить доступ к криптовалюте, взломав ваш смартфон.

Запоминание ваших закрытых ключей или паролей — лучшая стратегия. Кроме того, вы можете хранить свои криптовалюты на устройствах, известных как холодные кошельки.

Фишинг

Фишинговая атака — это еще один пример проблем с безопасностью блокчейна, которые являются обычной проблемой для любого программного обеспечения. Фактически, это, вероятно, одна из наиболее распространенных угроз в Интернете. Основная идея заключается в том, что предполагаемый пользователь нажмет на фальшивую гиперссылку и загрузит вредоносное ПО. Получение личной информации, такой как имена пользователей, пароли и ключевые слова, означает легкий доступ к блокчейну для хакеров. п

Фишинг — это уязвимость системы безопасности, не связанная напрямую с блокчейном. Если вы не храните пароли, учетные данные и ключи на устройствах и не переходите по подозрительным ссылкам, вы будете в безопасности. Лучшее решение для защиты данных — знать риски и предотвращать их до того, как произойдет какая-либо атака.

Подведение итогов

Блокчейн в настоящее время является одной из самых безопасных технологий, но он не может обеспечить идеальные решения для защиты данных. Поэтому очень важно выявлять потенциальные угрозы и понимать, как с ними бороться. Количество и качество большинства атак на блокчейн довольно ограничены. Наиболее распространенными уязвимостями безопасности блокчейна являются методы взлома старой школы, такие как фишинг или кража учетных данных. Помните, что каждое решение, использующее блокчейн, например кошельки, смарт-контракты и приложения, требует как минимум исследований, так и опытной компании-разработчика программного обеспечения.

Оригинал