Устранение неполадок SSL: Почему ваш сертификат SSL не работает на Windows

13 июня 2025 г.В рамках настройки HTTPS с использованием сертификата SSL для веб -сайта я использовал предоставленный файл PEM (.pem) (подробнее о типе файла и о том, что он содержит позже). Сертификат хорошо работает на моем macOS, добавляется в ключевую матч, и как только я доверяю сертификату, все работает так же, как и ожидалось - откройте браузер и запустите веб -сайт https: // <Веб -сайт>: 443. Вуаля! оно работает.

Теперь я поделился тем же файлом .pem вместе с файлом .key с пользователем Windows. Пользователь импортирует пользователя в консоль Microsoft Management (MMC). Открывает браузер и пытается получить доступ к веб -сайту https: // <Веб -сайт>: 443. Извините, это соединение не защищено. Хммм, что пошло не так. Что мне не хватает?

Давайте сделаем шаг назад и поймем сертификаты и их форматы

Понимание сертификатов SSL и их различных форматов

В этом разделе представлен обзор сертификатов SSL (Secure Sockets Layer), их цели и различных форматов файлов, которые они обычно входят, такие как .pem, .pfx и .p12. Давайте рассмотрим ключевые различия между этими форматами и когда следует использовать каждый из этих форматов.

Что такое сертификат SSL?

Сертификат SSL - это цифровой сертификат, который аутентифицирует личность веб -сайта и обеспечивает зашифрованное соединение. Когда браузер подключается к веб -сайту, защищенному с помощью SSL, сертификат сервера SSL проверяется. Этот процесс проверки подтверждает, что веб -сайт является тем, кем он утверждает, и что связь между браузером и сервером зашифрована, защищая конфиденциальные данные, такие как пароли, номера кредитных карт и личная информация.

Общие форматы файлов сертификатов SSL

Сертификаты SSL хранятся в различных форматах файлов, каждый со своей собственной структурой и целью. Вот разбивка наиболее распространенных форматов:

1. Pem (.pem, .crt, .cer)

Описание:PEM (PEM (Enhanced Mail) является наиболее распространенным форматом для сертификатов SSL. Это текстовый формат, который использует кодирование ASCII и содержит данные сертификата, закодированные в Base64. Файлы PEM могут содержать один или несколько сертификатов, включая сертификат сервера, промежуточные сертификаты и закрытый ключ.

Содержание:Файл PEM обычно содержит следующее:

-----BEGIN CERTIFICATE-----и-----END CERTIFICATE-----Блок для самого сертификата.-----BEGIN PRIVATE KEY-----и-----END PRIVATE KEY-----Блок для частного ключа (если включено).- Промежуточные сертификаты также могут быть включены в отдельные блоки.

Использование:Файлы PEM широко используются веб -серверами, такими как Apache и Nginx. Они также обычно используются для хранения отдельных сертификатов и ключей.

Пример :

-----BEGIN CERTIFICATE-----

MIIGZTCCBE2gAwIBAgIJAJtxa2snhjXOMA0GCSqGSIb3DQEBCwUAMI...

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

MIIEpQIBAAKCAQEAw9K+J92tW9mdj0N/y/1q1w0/iJ0+Vq9z8...

-----END PRIVATE KEY-----

2. der (.der)

Описание:DER (правила отличительного кодирования) является двоичным форматом для хранения сертификатов SSL. Это бинарный эквивалент файла PEM.

Содержание:Файлы DER содержат необработанные двоичные данные сертификата.

Использование:Файлы DER встречаются реже, чем файлы PEM, но иногда требуются приложения на основе Java.

Преобразование:DER -файлы могут быть преобразованы в PEM -файлы с использованием OpenSSL:

openssl x509 -inform der -in certificate.der -out certificate.pem

Вам нужно скачать и установить OpenSSL на вашем компьютере.

3. pfx (.pfx, .p12)

Описание:PFX (формат личного обмена)-это двоичный формат, который может хранить сертификат сервера, любые промежуточные сертификаты и закрытый ключ в одном, защищенном паролем файлах. .p12 - это по сути тот же формат, часто используемый взаимозаменяемо.

Содержание:Файл PFX содержит всю цепочку сертификатов и закрытый ключ, все зашифровано с помощью пароля.

Использование:Файлы PFX обычно используются серверами Windows (IIS) и для импорта сертификатов в почтовые клиенты и другие приложения.

Безопасность:Файлы PFX более безопасны, чем файлы PEM, потому что они шифровали закрытый ключ с помощью пароля.

Преобразование:Файлы PFX могут быть преобразованы в файлы PEM с помощью OpenSSL:

openssl pkcs12 -in certificate.pfx -out certificate.pem -nodes

А-nodeОпция Удаляет защиту пароля из закрытого ключа в файле PEM. Опустите это, если вы хотите зашифровать закрытый ключ.

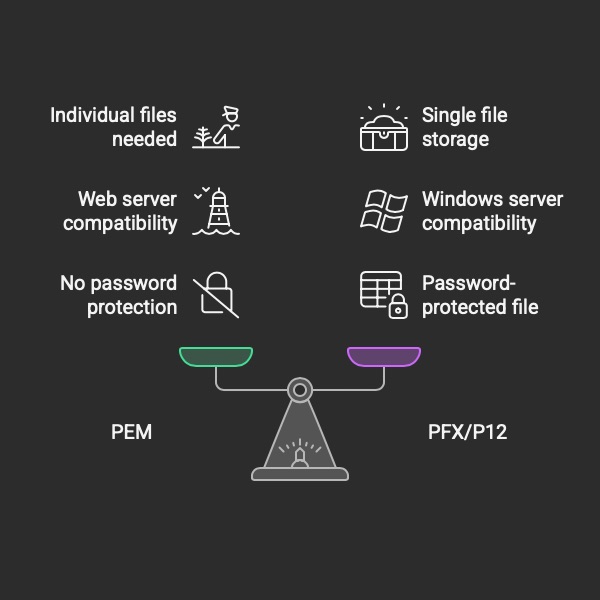

Ключевые различия

Особенность | Пем | Девчонка | PFX/P12 |

|---|---|---|---|

Формат | Текстовый (BASE64 кодированный) | Бинарный | Бинарный |

Содержание | Сертификат, закрытый ключ (необязательно) | Сертификат | Цепочка сертификатов, личный ключ |

Безопасность | Частный ключ может быть незашифрованным | Частный ключ не включен | Защищенный паролем шифрование |

Распространенное использование | Веб -серверы (Apache, Nginx) | Приложения на основе Java | Windows Servers (IIS), почтовые клиенты |

Расширения файлов | .pem, .crt, .cer | .der | .pfx, .p12 |

Следующий окончательный вопрос будет, какой формат я должен выбрать

Выбор правильного формата

Выбор формата сертификата SSL зависит от конкретных требований используемого вами приложения или сервера.

- PEM:Используйте формат PEM, когда вам нужны отдельные файлы сертификата и частные ключи, особенно для веб -серверов, таких как Apache и Nginx.

- Der:Используйте формат DER, когда требуется конкретные приложения, такие как некоторые системы на основе Java.

- PFX/P12:Используйте формат PFX/P12, когда вам нужно сохранить всю цепочку сертификатов и закрытый ключ в одном, защищенном паролем файлах, особенно для серверов Windows (IIS) и импорта в почтовые клиенты.

Как я могу исправить соединение, не закреплено в браузере, работающем в Windows?

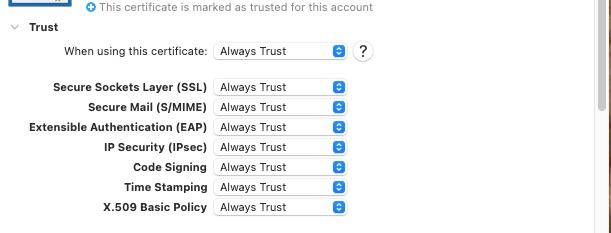

Давайте поговорим о проблеме здесь. В MacOS вы дважды щелкните предоставленный файл PEM, и он запускает ключевую матч, сертификат добавляется в ключ-матч, вы расширяете сертификат и доверяете сертификату (всегда). Вуаля !! Вы все здесь хорошо.

Как упомянуто выше, .pfx / P12 является предпочтительным форматом в Windows. Вы можете либо преобразовать предоставленный PEM в PFX, либо использовать предоставленный формат. Вам будет предложено для пароля.

openssl pkcs12 -export -out mycert.pfx -inkey mycert.key -in mycert.pem

В ОС Windows все по -другому. Наряду с файлом PEM вам понадобятся сертификаты RootCA и Intermediateca. Эти два сертификата являются частью цепочки доверительных компонентов.

Цепочка доверия является фундаментальной концепцией в области цифровой безопасности, которая лежит в основе надежности и подлинности сертификатов SSL/TLS, используемых для обеспечения онлайн -связи. Он устанавливает иерархическую структуру доверия, начиная с доверенного органа по сертификатам (CA) и распространяющегося до сертификата конечного фактора, используемого веб-сайтом или услугой. Чтобы понять цепочку доверия,Прочитайте эту статьюПолем

Прежде чем продолжить дальше, у вас должны быть эти три сертификата от поставщика, чтобы включить HTTPS (SSL) в вашу ОС Windows.

- Управление корневого сертификата (root CA)

- Промежуточный орган сертификации (промежуточный CA)

- Сертификат окончания (сервер или сертификат клиента)

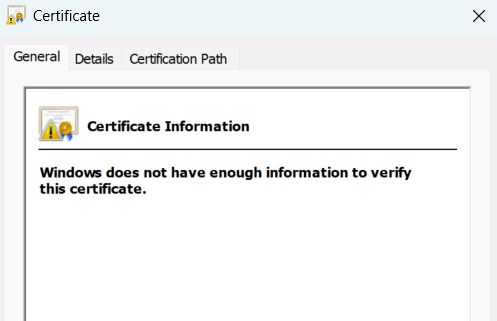

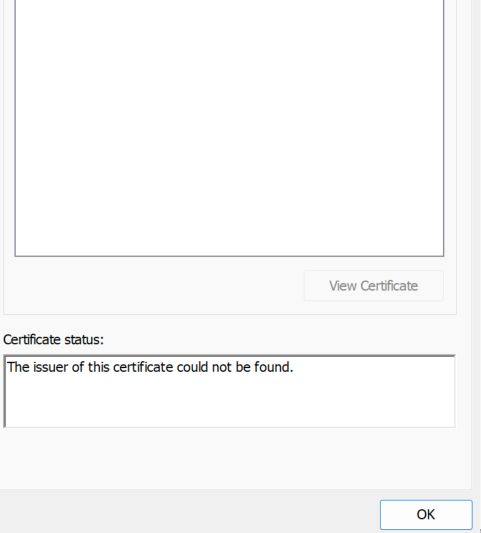

Без корневых и средних сертификатов CA вы увидите следующие предупреждения, когда вы импортируете только файл сертификата клиента (PEM) в Windows OS MMC (вы узнаете об этом в следующем разделе)

Windows не имеет достаточно информации, чтобы проверить этот сертификат

Эмитент этого сертификата не может быть найден

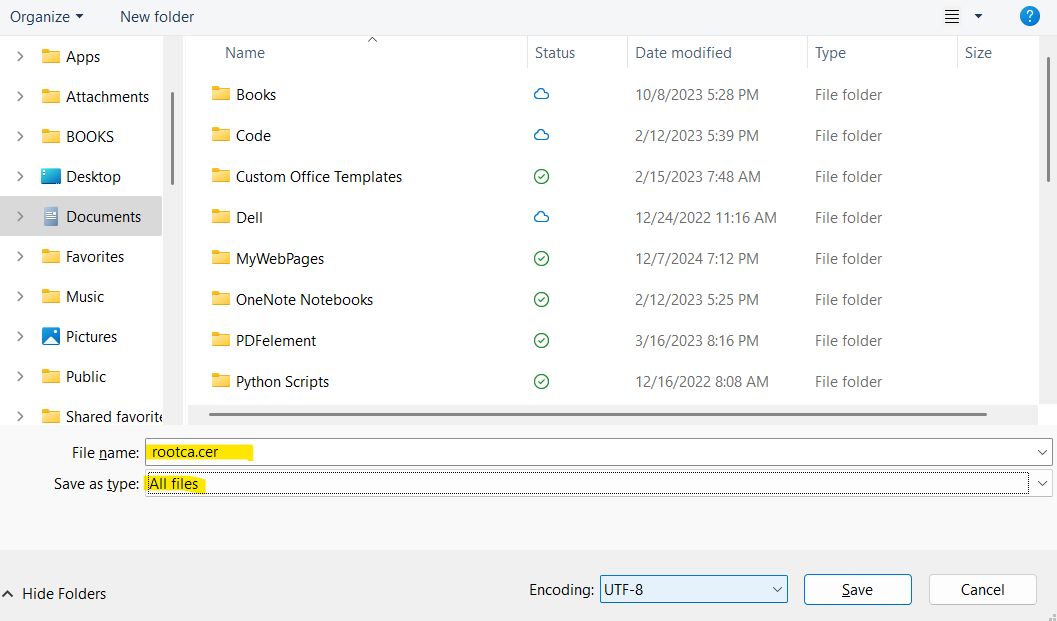

Подготовьте сертификаты

Эта статья ожидает, что корневой CA и промежуточный CA находятся в.cerформат. Если нет, вот как ты можешь

- В вашей ОС Windows откройте блокнот или любой другой текстовый редактор.

- Откройте предоставленные корневые и промежуточные файлы CA (возможно, в формате PEM).

- Скопировать содержимое корневого CA и включить

-----BEGIN CERTIFICATE-----и-----END CERTIFICATE-----Полем - Создать новый файлrootca.cerВставьте скопированное содержимое и сохраните файл. Следуйте шагам, чтобы создать новыйIntermediateca.cerПолем

Сертификаты импорта и управления в MMC

Microsoft Management Console (MMC) помогает создавать, сохранять и открывать административные инструменты, называемые консолями, которые управляют аппаратными, программными и сетевыми компонентами вашей операционной системы Microsoft Windows. MMC работает на всех клиентских операционных системах, которые в настоящее время поддерживаются.

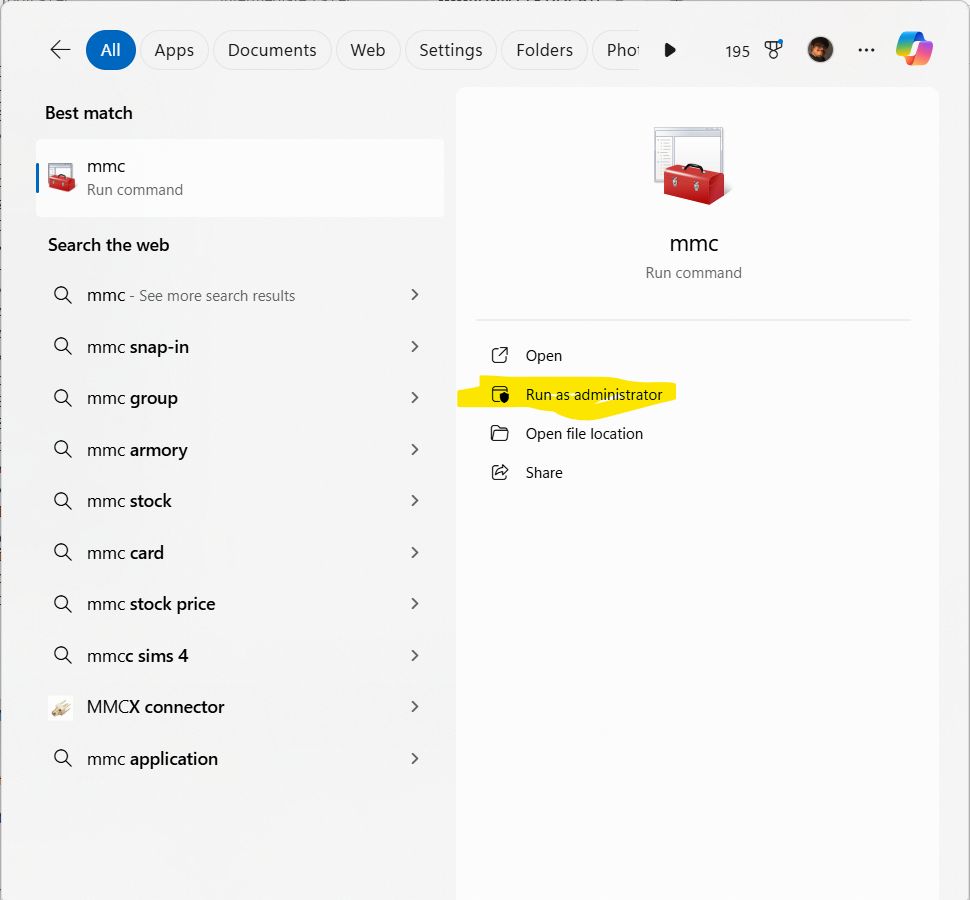

- Чтобы запустить MMC, найти MMC и запустить его как администратор

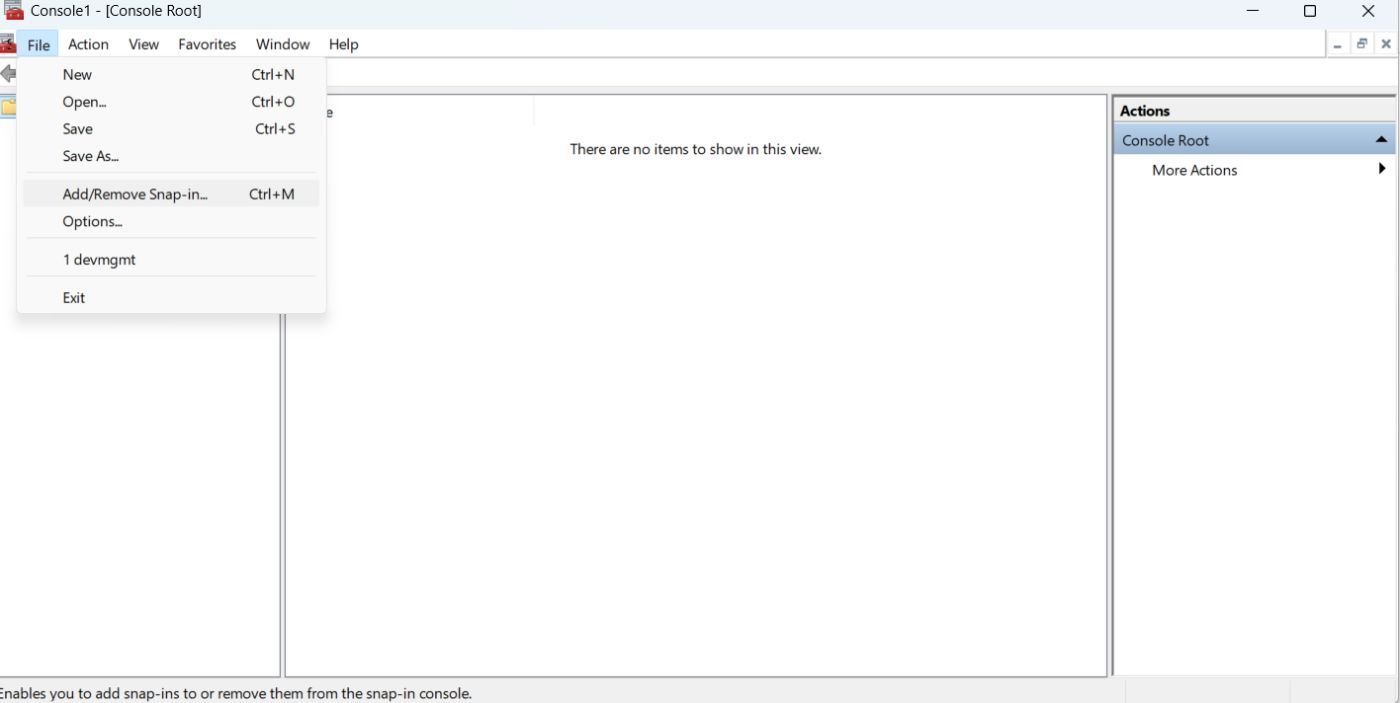

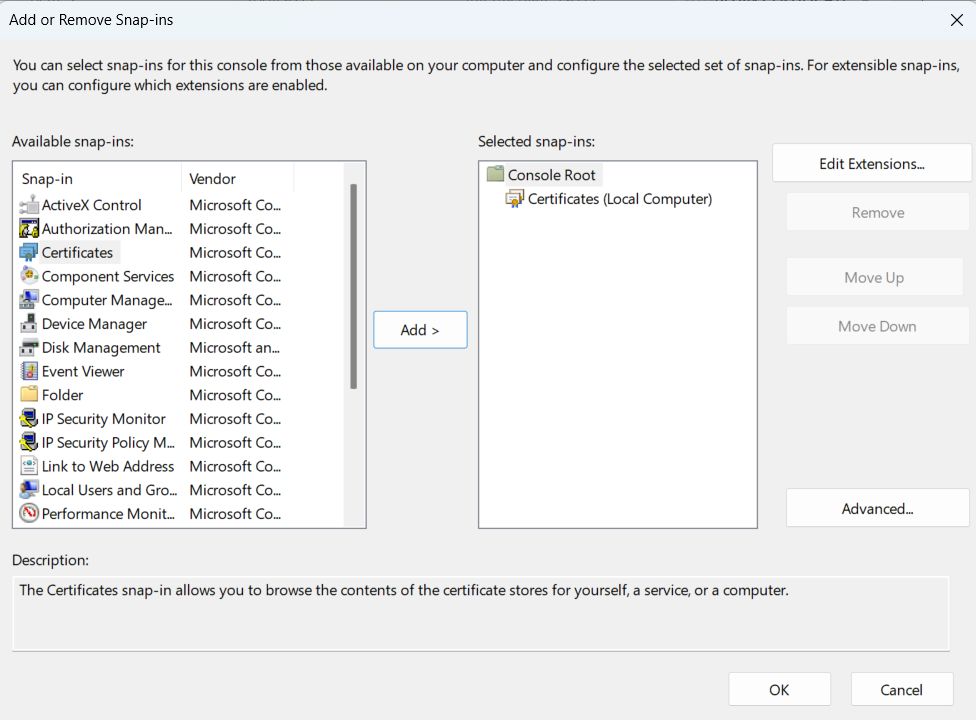

- Создайте консоль MMC с сертификатами, нажав наФайл → Добавить/удалить Snap-In.

Нажмите на сертификаты, а затем наДобавить>

- Выберите учетную запись компьютера и нажмитеСледующий

- Выберите локальный компьютер и нажмитеЗаканчивать

- На снимке нажмитеХОРОШО

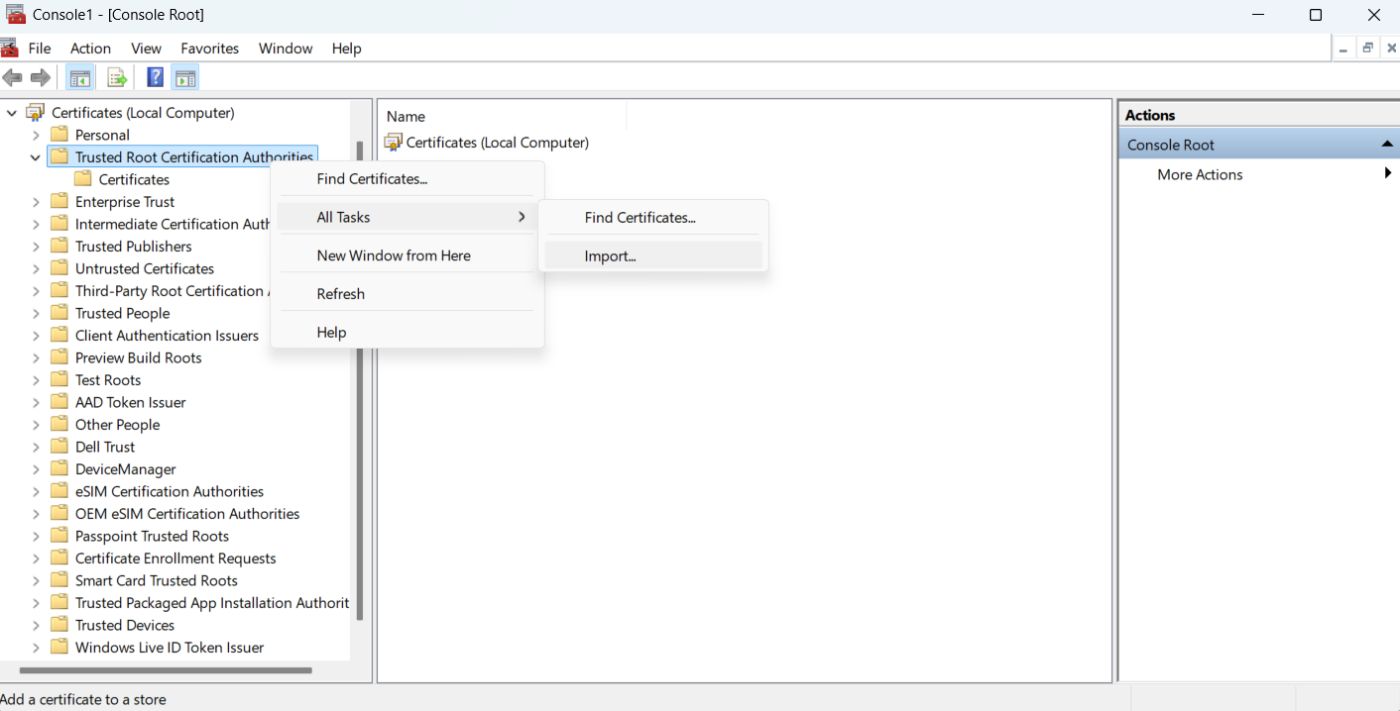

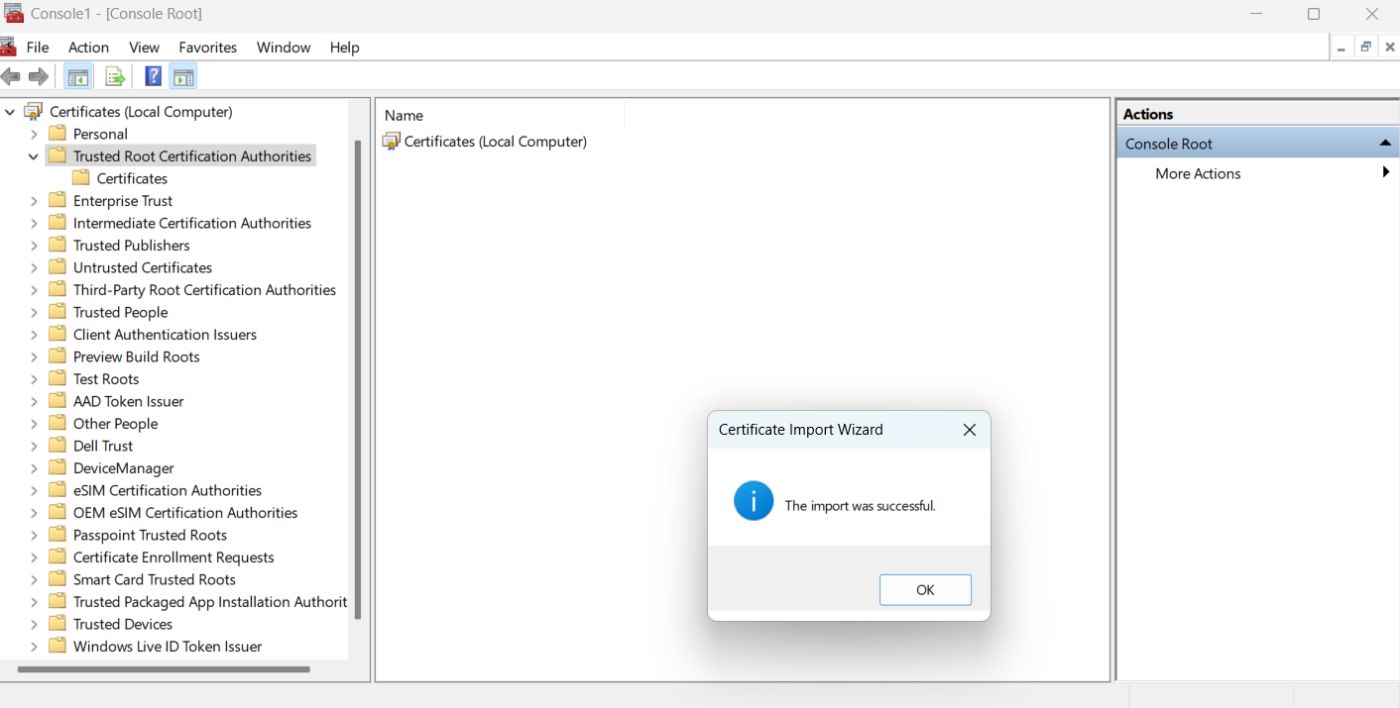

4. Импорт rootca.cer в доверительные органы по сертификации Root по правой щелчке → Все задачи → Импорт

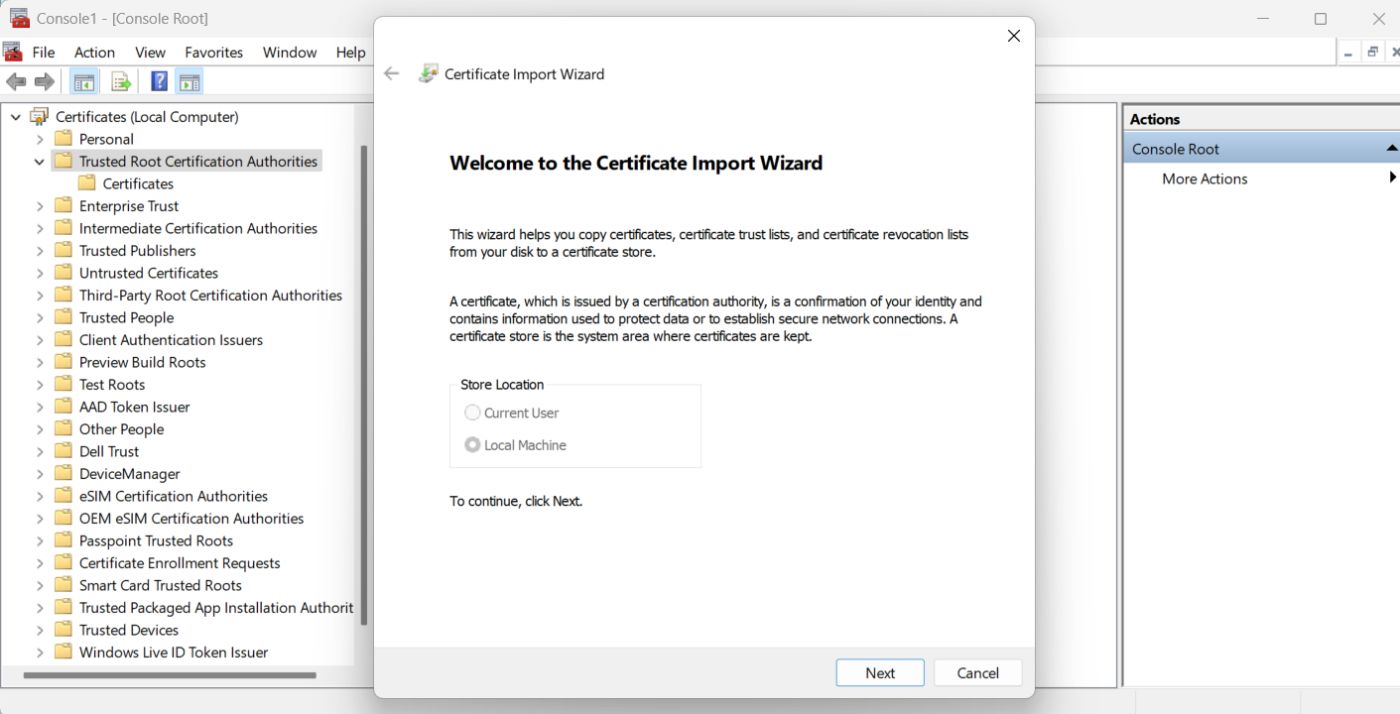

- Выберите локальную машину и нажмитеСледующийПолем

- Просмотрите местоположение Rootca.cer на вашей машине и нажмитеСледующийПолем

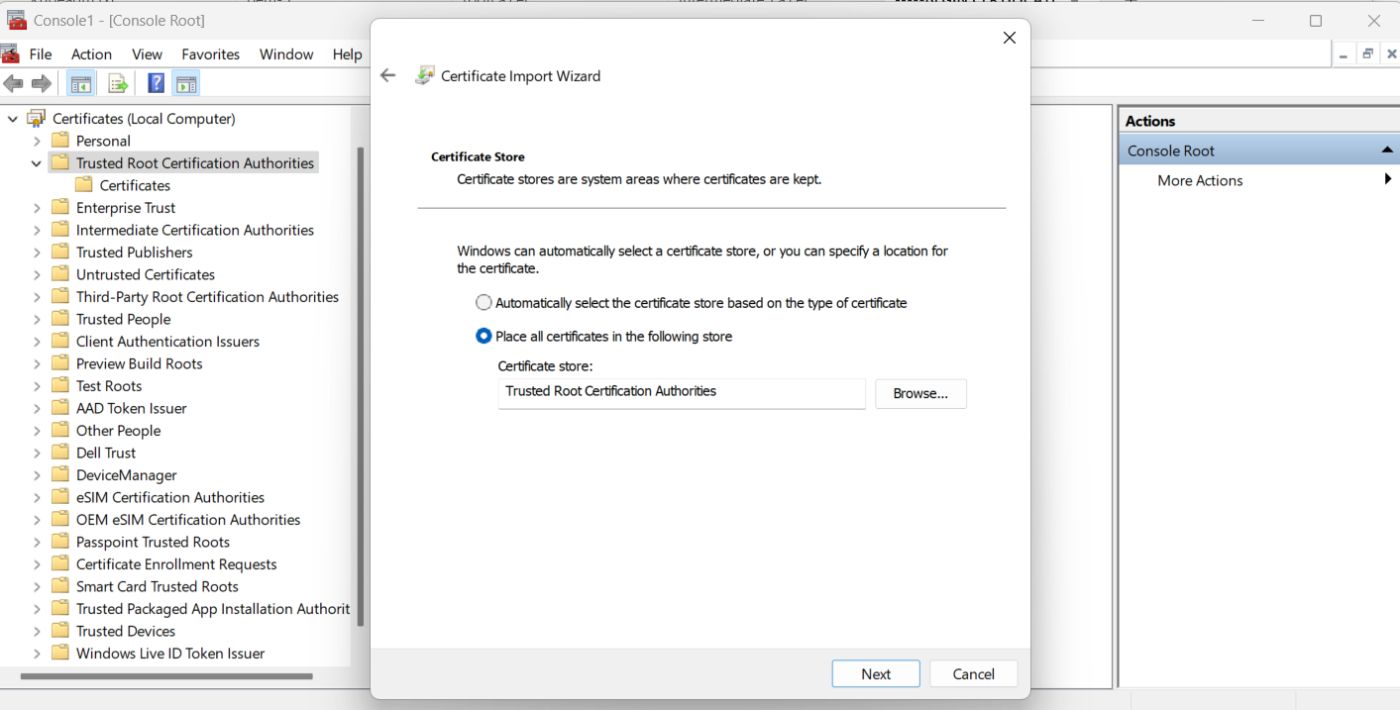

- Поместите сертификат в магазине доверенных корневых сертификации и нажмитеСледующийПолем

- НажмитеЗаканчиватьЧтобы успешно импортировать сертификат.

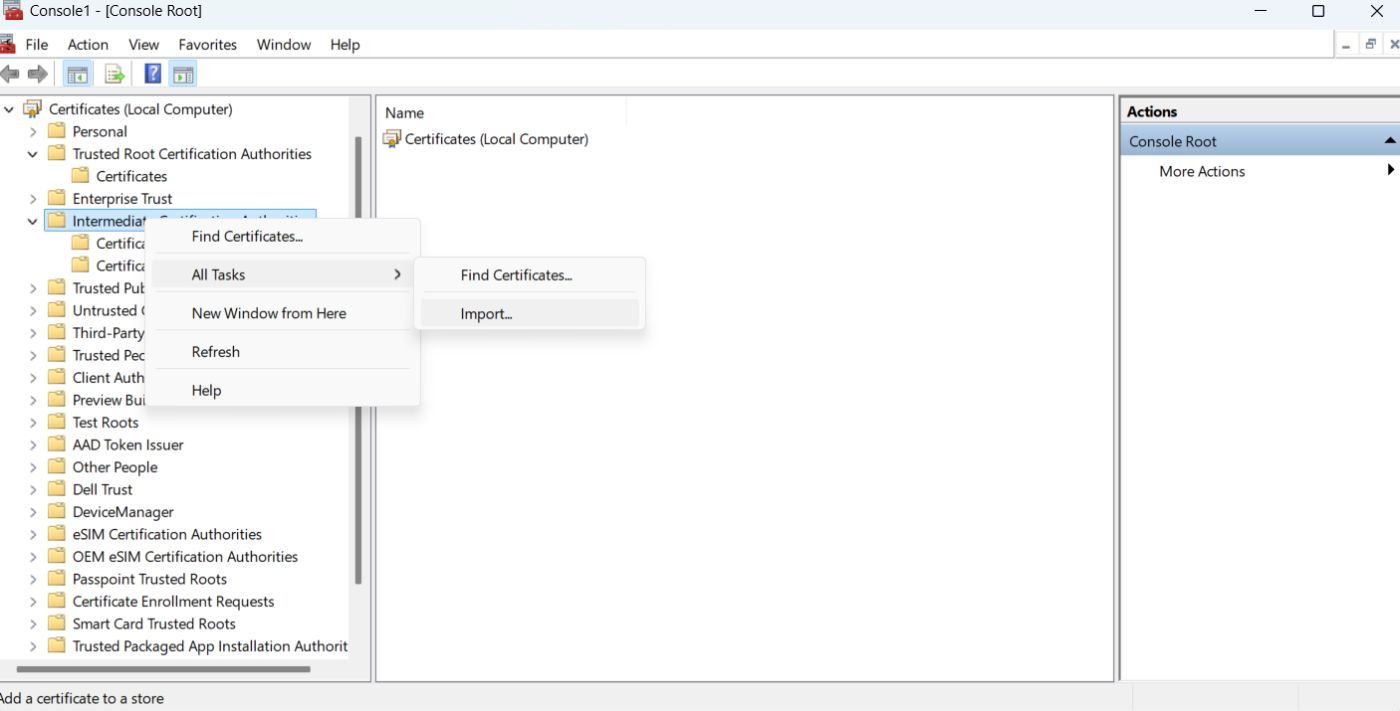

- Повторите вышеуказанные шаги для импорта сертификата IntermediateCa.cer в магазин промежуточных сертификатов.

Импортируйте сертификат клиента (CER / PEM / PFX)

- Если у вас есть.cerФайл, дважды нажмите на файл, чтобыоткрытьподсказка и установите сертификат.

- Если вам предоставлены.pfxФайл, дважды щелкните файл, чтобы запустить мастер импорта сертификата → Выберите «Локальная машина» → Предоставьте пароль, связанный с файлом (спросите поставщика сертификата) и заполните импорт.

- Если вам дают.pemФайл, запустить MMC, щелкните правой кнопкой мыши наЛичныйВ соответствии с сертификатами и импортируйте сертификат, аналогичный тому, как вы устанавливаете корневой или промежуточный CA.

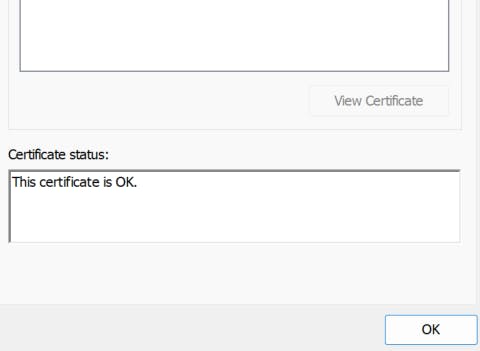

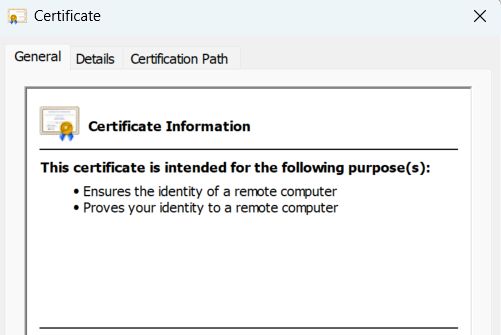

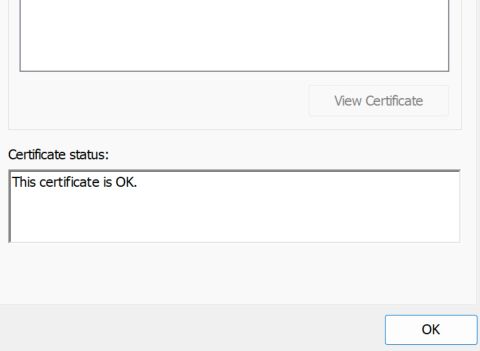

- После того, как все сертификаты - root, промежуточный и клиент (.pfx /.cer/ .pem) импортируются. Когда вы дважды нажимаете на сертификат клиента, вы должны увидеть следующее

Заключение

Какой бы формат сертификата клиента вы получили, это ключ к проверке целостности файла. После того, как вы уверены, что получили правильный сертификат на основе операционной системы, вам может потребоваться запросить дополнительные сертификаты, такие как Root или/и промежуточные сертификаты. Вращение сертификата клиента является ключом к безопасности системы. Забыли упомянуть, теперь вы можете открыть свой браузер и введите https: // <Веб -сайт>: 443 с запиской с надписьюсоединение защищено.Если ваши сертификаты не работают, как ожидалось, перепроверьте с вашим провайдером для сертификатов, которые соответствуют вашему домену, даже если это дикие карты, такие как *.example.com

Оригинал