В отчете говорится, что злоумышленники все чаще нацеливаются на macOS

17 августа 2024 г.В новом отчете Intel471 говорится, что macOS все чаще становится мишенью злоумышленников, которые разрабатывают специальное вредоносное ПО для операционной системы или используют кроссплатформенные языки для достижения своих целей на компьютерах macOS.

Больше уязвимостей macOS также эксплуатируются в дикой природе. Вредоносное ПО и эксплойты могут использоваться как для киберпреступности, так и для кибершпионажа.

Больше вредоносного ПО, чем когда-либо на macOS

В период с января 2023 года по июль 2024 года исследователи обнаружили более 40 злоумышленников, атакующих системы macOS с помощью различных типов вредоносного ПО, наиболее популярными из которых являются программы-краже информации и трояны.

Инфокрады

Вредоносные программы для кражи информации (инфостилеры) все чаще разрабатываются и внедряются во все операционные системы, и macOS не является исключением.

По данным компании Uptycs, занимающейся облачной безопасностью, в первом квартале 2023 года количество инцидентов с участием похитителей информации удвоилось по сравнению с аналогичным периодом 2022 года. Компания по кибербезопасности Group-IB также сообщает о пятикратном росте подпольных продаж, связанных с похитителями информации для macOS.

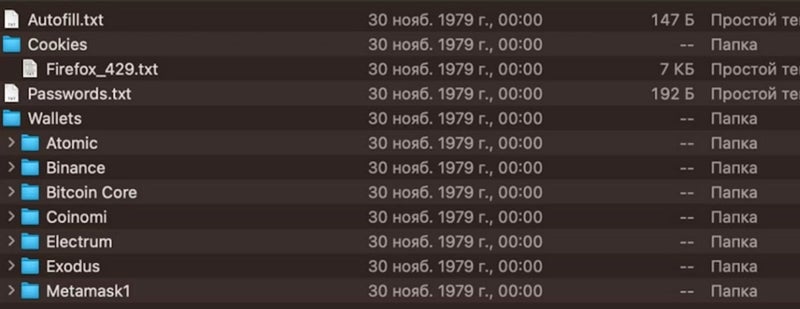

Такое программное обеспечение используется киберпреступниками для кражи учетных данных для входа, сеансовых куки-файлов, позволяющих аутентификацию без учетных данных, и других данных, таких как информация о кредитных картах или криптовалютных кошельках. Программное обеспечение также широко используется брокерами первоначального доступа, которые собирают действительные учетные данные, чаще всего от компаний, а не от частных лиц, и продают их другим киберпреступникам.

Atomic Stealer (также называемый Atomic macOS Stealer или AMOS) — один из самых популярных похитителей информации для macOS с 2023 года. Он предназначен для кражи учетных данных и данных криптовалютных кошельков с устройств и браузеров macOS.

Тем не менее, несколько киберпреступников используют или рекламируют другие инфокрады, нацеленные на macOS. Злоумышленник по прозвищу codehex рекламировал инфокрад для macOS, названный ShadowVault, способный красть данные из различных браузеров на базе Chrome, файлы, хранящиеся на взломанных компьютерах, и данные из криптовалютных кошельков.

Операторы вредоносного ПО также могли подписывать его подписью разработчика Apple, что затрудняло его обнаружение для программного обеспечения безопасности. Вредоносное ПО продавалось по ежемесячной цене 500 долларов США в рамках бизнес-модели Malware-as-a-Service (MaaS).

Еще один более дорогой похититель информации, Quark Lab, способный красть пароли связки ключей из систем, а также криптовалютные кошельки и информацию из популярных браузеров, продавался за 3000 долларов в месяц.

Трояны

Трояны удаленного доступа — еще одна популярная категория вредоносного ПО, все чаще используемая в macOS.

RustDoor, вредоносное ПО для macOS, разработанное в RUST и, возможно, связанное с вредоносным ПО-вымогателем, предоставляет своему контроллеру несколько функций:

- Выполняет удаленные команды.

Манипулирует файлами на скомпрометированных системах.

Добавляет больше полезных нагрузок.

Собирает системную информацию.

Это делает его уникальным инструментом как для кибершпионажа, так и для киберпреступников. Язык программирования Rust стал более популярным среди разработчиков вредоносных программ, поскольку это кроссплатформенный язык, который позволяет разработчику легко переносить код в любую операционную систему.

Программы-вымогатели

Как пишет Intel471, «появление вируса-вымогателя для macOS вызывает опасения, поскольку демонстрирует, что злоумышленники ищут новые пути для компрометации пользователей Apple».

В апреле 2023 года исследователи безопасности обнаружили новый шифровальщик для печально известного вируса-вымогателя LockBit, нацеленного на устройства macOS, включая новые системы macOS, работающие на Apple Silicon.

В конце 2023 года появился еще один менее продвинутый вирус-вымогатель, названный Turtle, и разработанный снова на кроссплатформенном языке программирования Golang, он же Go. Вредоносная программа была подписана только ad hoc и не была нотариально заверена, что сделало ее обнаруживаемой Gatekeeper, как объяснил эксперт-исследователь безопасности Патрик Уордл.

Использованные уязвимости

По данным компании Action1, занимающейся разработкой программного обеспечения для управления исправлениями, количество уязвимостей macOS, использованных в 2023 году, выросло более чем на 30%.

Кроме того, Intel471 обнаружила 69 уязвимостей, которые затронули несколько версий macOS с марта 2020 года по июль 2024 года, причем более 10 уязвимостей были отнесены к уровню высокого риска. Некоторые из этих уязвимостей были использованы злоумышленниками, занимающимися кибершпионажем.

CVE-2023-41993, неуказанная уязвимость, нацеленная на несколько версий macOS, использовалась для установки шпионского ПО Predator компании Cytrox, которое продавалось нескольким спонсируемым государством организациям по всему миру.

Злоумышленники также использовали уязвимость переполнения буфера CVE-2023-41064. Злоумышленник кибершпионажа продавал свое шпионское ПО организациям, спонсируемым государством.

Киберпреступник под псевдонимом oDmC3oJrrSuZLhp предложил продать на подпольном форуме за 2,7 миллиона долларов эксплойт для уязвимости CVE-2022-32893, которая позволяет злоумышленнику выполнить произвольный код на целевых системах.

Спонсируемые государством субъекты угроз

Хотя различные поставщики шпионского ПО продают свои услуги спонсируемым государством злоумышленникам, некоторые из этих злоумышленников разрабатывают вредоносное ПО и инструменты, нацеленные на macOS.

Например, северокорейская группировка BlueNoroff разработала вредоносный загрузчик, известный как RustBucket, предназначенный для macOS и нацеленный на финансовые учреждения, чья деятельность связана с криптовалютами.

Группа также нацеливается на частных лиц, владеющих криптовалютными активами, имея конечной целью украсть все криптовалютные деньги из целевых кошельков.

Российские киберпреступники APT28, входящая в состав Главного управления Генерального штаба Вооруженных сил России, и APT29, входящая в состав Службы внешней разведки России, также использовали вредоносное ПО для macOS.

Модульный бэкдор XAgent, используемый APT28, существует уже много лет и включает версию для macOS, что позволяет ему красть данные из скомпрометированных систем macOS, включая резервные копии iOS, содержащие сообщения, контакты, голосовую почту, историю вызовов, заметки и календари. APT29 использовала более не поддерживаемую кроссплатформенную структуру удаленного администрирования и постэксплуатации Empire, что позволяет нацеливаться на macOS.

Базирующаяся во Вьетнаме группировка APT32 также использовала бэкдор для macOS, используемый для атак на различные организации.

Как защититься от этой угрозы

Системы macOS всегда должны быть обновлены и иметь все необходимые исправления, чтобы избежать подверженности распространенным уязвимостям.

В системах должно быть развернуто программное обеспечение безопасности для обнаружения вредоносных программ и подозрительной активности. Также следует использовать решения по безопасности электронной почты, поскольку большая часть первоначальной компрометации распространяется через фишинговые письма.

Наконец, все сотрудники должны быть обучены выявлять потенциальные методы социальной инженерии, используемые в электронных письмах или средствах обмена мгновенными сообщениями.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал