Злоумышленники используют уязвимости быстрее, чем когда-либо

24 октября 2024 г.Новое исследование компании Mandiant, занимающейся кибербезопасностью, предоставляет шокирующую статистику об использовании уязвимостей злоумышленниками, основанную на анализе 138 различных эксплуатируемых уязвимостей, которые были раскрыты в 2023 году.

Результаты, опубликованные в блоге Google Cloud, показывают, что поставщики все чаще становятся мишенью для злоумышленников, которые постоянно сокращают среднее время эксплуатации как уязвимостей нулевого дня, так и уязвимостей N-day. Однако не все уязвимости представляют одинаковую ценность для злоумышленников, поскольку их значимость зависит от конкретных целей злоумышленника.

Время эксплуатации значительно сокращается

Time-to-exploit — это метрика, которая определяет среднее время, необходимое для эксплуатации уязвимости до или после выпуска исправления. Исследования Mandiant показывают:

- С 2018 по 2019 год TTE составлял 63 дня.

С 2020 по 2021 год он снизился до 44 дней.

С 2021 по 2022 год TTE снизился еще больше до 32 дней.

В 2023 году TTE составил всего 5 дней.

СМ.: Как создать эффективную программу повышения осведомленности о кибербезопасности (TechRepublic Premium)

Нулевой день против N-дня

Поскольку TTE продолжает сокращаться, злоумышленники все чаще используют уязвимости как нулевого дня, так и N-дня.

Уязвимость нулевого дня — это эксплойт, который не был исправлен, часто неизвестный поставщику или общественности. Уязвимость N-дня — это известный недостаток, впервые использованный после выхода исправлений. Поэтому злоумышленник может использовать уязвимость N-дня, пока она не была исправлена в целевой системе.

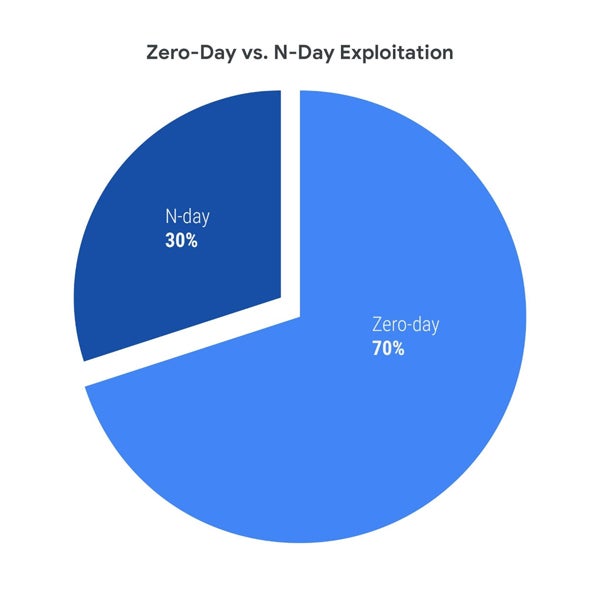

Mandiant раскрывает соотношение 30:70 N-day к нулевому дню в 2023 году, тогда как в 2021-2022 годах это соотношение составляло 38:62. Исследователи Mandiant Кейси Чарриер и Роберт Вайнер сообщают, что это изменение, скорее всего, связано с возросшим использованием и обнаружением эксплойтов нулевого дня, а не со снижением использования эксплойтов N-дня. Также возможно, что у злоумышленников было больше успешных попыток эксплойта нулевого дня в 2023 году.

«Хотя ранее мы наблюдали и продолжаем ожидать роста использования уязвимостей нулевого дня с течением времени, в 2023 году разрыв между эксплуатацией уязвимостей нулевого дня и n-дневной эксплуатацией стал еще больше, поскольку эксплуатация уязвимостей нулевого дня превзошла эксплуатацию n-дневной уязвимости в большей степени, чем мы наблюдали ранее», — пишут исследователи.

Уязвимости N-day чаще всего эксплуатируются в первый месяц после патча.

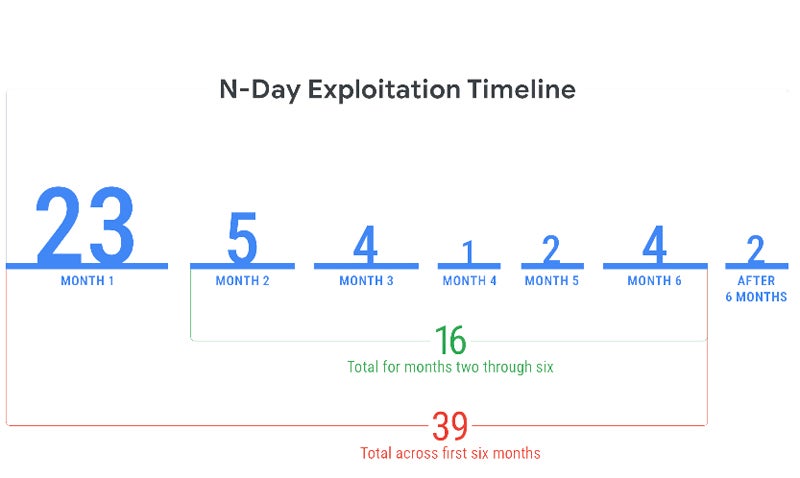

Mandiant сообщает, что они наблюдали 23 уязвимости N-day, эксплуатируемые в течение первого месяца после выпуска их исправлений, однако 5% из них были эксплуатированы в течение одного дня, 29% — в течение одной недели и более половины (56%) — в течение месяца. В общей сложности 39 уязвимостей N-day были эксплуатированы в течение первых шести месяцев после выпуска их исправлений.

Больше целевых поставщиков

Злоумышленники, похоже, добавляют все больше поставщиков в свой список целей, который увеличился с 25 поставщиков в 2018 году до 56 в 2023 году. Это усложняет задачу для защитников, которые каждый год пытаются защитить большую поверхность атаки.

Исследования случаев показывают серьезность эксплуатации

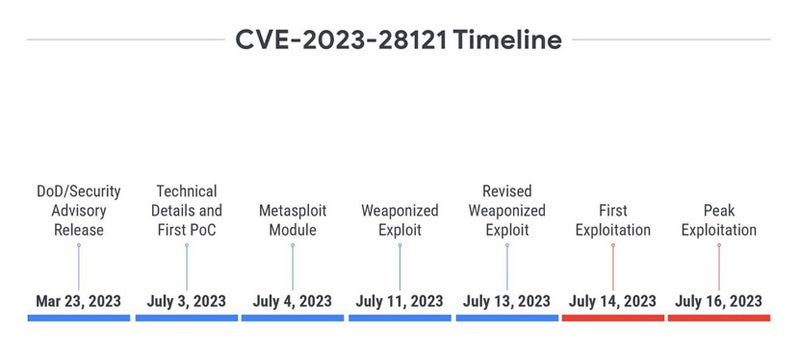

Компания Mandiant раскрывает случай уязвимости CVE-2023-28121 в плагине WooCommerce Payments для WordPress.

Раскрытый 23 марта 2023 года, он не получил никаких доказательств концепции или технических подробностей, пока более чем через три месяца не была опубликована публикация, показывающая, как использовать его для создания пользователя-администратора без предварительной аутентификации. Днем позже был выпущен модуль Metasploit.

Несколько дней спустя был выпущен еще один эксплойт, превращенный в оружие. Первая эксплойт начался на следующий день после выпуска пересмотренного эксплойта, превращенного в оружие, с пиком эксплуатации два дня спустя, достигнув 1,3 миллиона атак за один день. Этот случай подчеркивает «возросшую мотивацию субъекта угрозы использовать эту уязвимость из-за того, что функциональный, масштабный и надежный эксплойт стал общедоступным», как заявили Шарриер и Вайнер.

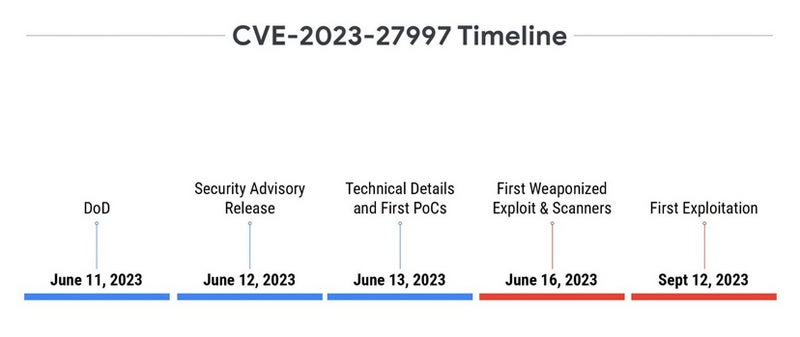

Случай CVE-2023-27997 иной. Уязвимость, известная как XORtigate, влияет на компонент Secure Sockets Layer (SSL) / Virtual Private Network (VPN) Fortinet FortiOS. Уязвимость была раскрыта 11 июня 2023 года, сразу же вызвав шум в СМИ, даже до того, как Fortinet выпустила свой официальный бюллетень безопасности на день позже.

На второй день после раскрытия были опубликованы два сообщения в блоге, содержащие PoC, и один невоенный эксплойт был опубликован на GitHub, прежде чем был удален. Хотя интерес казался очевидным, первая эксплойт появился всего через четыре месяца после раскрытия.

Одним из наиболее вероятных объяснений различий в наблюдаемых временных рамках является разница в надежности и простоте эксплуатации двух уязвимостей. Уязвимость, влияющая на плагин WooCommerce Payments для WordPress, легко эксплуатировать, так как ей просто нужен определенный заголовок HTTP. Вторая уязвимость — это переполнение буфера на основе кучи, которую гораздо сложнее эксплуатировать. Это особенно актуально для систем, которые имеют несколько стандартных и нестандартных защит, что затрудняет запуск надежной эксплуатации.

По мнению Mandiant, движущим фактором также является предполагаемое использование эксплойта.

«Направление большего количества энергии на разработку более сложной, но «более ценной» уязвимости было бы логичным, если бы это лучше соответствовало их целям, в то время как уязвимость, которую легче эксплуатировать и которая «менее ценна», может представлять большую ценность для более предприимчивых противников», — пишут исследователи.

Развертывание исправлений — непростая задача

Сейчас, как никогда ранее, необходимо как можно скорее устанавливать исправления для устранения уязвимостей, в зависимости от риска, связанного с уязвимостью.

Фред Рейналь, генеральный директор Quarkslab, французской компании по наступательной и оборонительной безопасности, рассказал TechRepublic, что «исправление 2-3 систем — это одно. Исправление 10 000 систем — это совсем другое. Для этого нужны организация, люди, управление временем. Поэтому даже если исправление доступно, на его внедрение обычно уходит несколько дней».

Рейнал добавил, что для исправления некоторых систем требуется больше времени. Он привел пример исправления уязвимостей мобильных телефонов: «Когда в исходном коде Android есть исправление, Google должна его применить. Затем производители SoC (Qualcomm, Mediatek и т. д.) должны попробовать его и применить к своей собственной версии. Затем производители телефонов (например, Samsung, Xiaomi) должны портировать его на свою собственную версию. Затем операторы иногда настраивают прошивку перед ее сборкой, что не всегда может использовать последние версии исходного кода. Так что здесь распространение исправления ... долгое. Нередко можно обнаружить уязвимости шестимесячной давности в сегодняшних телефонах».

Рейнал также настаивает на том, что доступность является ключевым фактором при развертывании исправлений: «Некоторые системы могут позволить себе выйти из строя! Рассмотрим нефтяную платформу или любого производителя энергии: исправление допустимо, но что, если исправление приведет к сбою? Больше не будет энергии. Так что же хуже? Критическая система без исправления или город без энергии? Критическая система без исправления — это потенциальная угроза. Город без энергии — это реальные проблемы».

Наконец, по словам Рейналя, некоторые системы вообще не патчатся: «В некоторых областях патчи запрещены. Например, многие компании, производящие медицинские устройства, не позволяют своим пользователям устанавливать патчи. Если они это сделают, это нарушает гарантию».

Оригинал