Эволюция безопасности Wi-Fi

31 июля 2025 г.Wi-Fi (беспроводная точность) является беспроводным стандартом для сети, найденных в домах, офисах и почти во всех общественных пространствах, позволяя устройствам получать доступ к Интернету и общаться друг с другом без кабелей, просто находившись в пределах диапазона централизованного места (точка доступа).

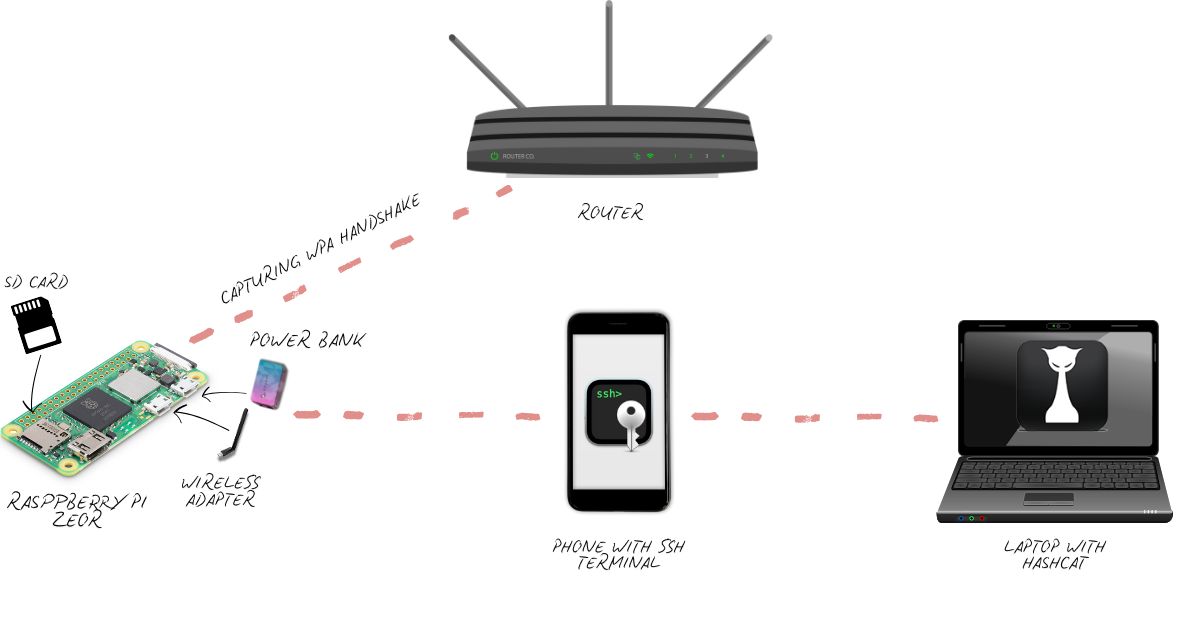

Эта серия блогов с тремя частями демонстрирует, какРукопожатие WPAможет быть захвачен с помощьюRaspberry Pi Zeroи впоследствии взломан, используяHashcat,Подчеркивая, как злоумышленники используют слабые пароли в сетях Wi-Fi практически без следа.

Отказ от ответственности:Все, показанное в этом блоге, было выполнено в пределах юридических границ и с полным разрешением от владельца сети. Этот контент исключительно для образовательных целей. Автор не оправдывает и не берет на себя ответственность за любое неправильное использование продемонстрированных методов.

Быстрый взгляд в сериал выглядит примерно так:

- Настройте Raspberry Pi ZeroС совместимым беспроводным адаптером и подготовьте его для удаленного доступа.

- Удаленно контролировать пис мобильного устройства через SSH.

- Сканировать и захватить рукопожатия WPAИз целевой сети Wi-Fi, когда клиент подключается к ней.

- Перенесите захваченный файлна ноутбук/рабочий стол ивзломать пароль с помощью hashcatПолем

Прежде чем мы продолжим, давайте ...

Быстрый взгляд на безопасность Wi-Fi

В сегодняшнюю постоянно развивающуюся цифровую эру Wi-Fi стал неотъемлемой частью нашей жизни, предлагая удобный доступ к Интернету и бесшовную связь между устройствами, но удобство всегда стоит.

В отличие от проводных сетей, беспроводная передача данных по своей природе подвергается воздействию подслушивания и несанкционированного доступа, а также другие уникальные уязвимости.

С учетом общего принципа безопасности ЦРУ (конфиденциальность, целостность, доступность), вокруг Wi-Fi строится безопасность Wi-Fi:

- Конфиденциальность: Обеспечение того, чтобы данные или сообщения, передаваемые в сети, неразборчивы для несанкционированных третьих сторон.

- Честность: Обеспечение того, чтобы данные, передаваемые в сети, не должны быть изменены или подделаны в транзите

- Доступность: Обеспечение авторизованных пользователей имеет надежный доступ к сети и передаваемым данным.

Эти принципы дополнительно применяются с использованием надлежащих механизмов авторизации и контроля доступа.

WEP (проводная эквивалентная конфиденциальность)

Первая попытка обеспечения беспроводных сетей была в 1997 году с внедрением WEP (проводная эквивалентная конфиденциальность).

Само название предлагает краткую идею концепции, чтобы обеспечить уровень безопасности, аналогичный проводным сетям.

Конфиденциальность:

- Для конфиденциальности WEP использует Rivest Cipher (RC4), шифр потока для шифрования с 24-битным вектором инициализации (IV).

Честность:

- Для целостности сообщения WEP использует базовый алгоритм контрольной суммы, называемую циклическим проверкой избыточности (CRC), который не является криптографически безопасным.

Аутентификация и контроль доступа:

- WEP использует общий ключ, которая одинакова для всех устройств в сети для аутентификации, которая по своей сути небезопасна.

- Для контроля доступа WEP полагался исключительно на общий ключ как единый уровень безопасности.

У WEP были некоторые серьезные недостатки и уязвимости безопасности, ограниченный подход безопасности на одном уровне с использованием общих ключей сделал так, чтобы злоумышленник подслушивал сетевой трафик потенциально захватить общий ключ, ограниченная длина IV в процессе шифрования WEP делает его уязвимыми для ключевых атак, а также Algorithm, используемые в связи с атаками, которые могут быть подходящими атаками, которые могут быть изменяемыми атаками. обнаружение.

WPA (защищенный Wi-Fi)

В качестве быстрого решения WEP, WPA (защищенный Wi-Fi-защищенный доступ) был введен в 2003 году.

WPA преодолел недостатки WEP за счет реализации более сильных механизмов аутентификации, улучшенных алгоритмов шифрования с большими IVS и лучшими проверками целостности сообщений

Конфиденциальность:

WPA по -прежнему использовал тот же алгоритм RC4, но с некоторыми ключевыми улучшениями, такими как:

- Больший размер IV предлагает большее количество вариаций ключевых, что делает ключевые атаки переустановки (KRACK) более сложными

- Для шифрования TKIP (протокол целостности височной ключа) динамически генерирует новый ключ для каждого передаваемого пакета

WPA также использует 4-сильное рукопожатие, процесс, в котором устройства надежно обмениваются сообщениями для проверки идентификаций и установления ключа сеанса для шифрования данных.

Честность:

- Для целостности сообщений WPA использует Michael, который включает в себя несколько ключевых функций, таких как лучшая хэш -функция, большая контрольная сумма, номер последовательности и счетчик кадров, что намного лучше по сравнению с CRC WEP.

Аутентификация и контроль доступа:

Два основных достижения в области аутентификации пользователей были:

- Введение EAP (протокол расширяемой аутентификации) позволило различным механизмам аутентификации, таким как комбинация пароля/имени пользователя и аутентификация на основе токенов, предлагая большую гибкость и безопасность по сравнению с общим подходом WEP.

- Внедрение PSK (Pre-Shared Key) позволяет пользователям делиться пассийной фразой, которая затем преобразуется в более сильный 256-битный ключ шифрования для аутентификации.

WPA использует EAP, которая использует аутентификацию для каждого пользователя, позволяя администраторам устанавливать уровни доступа для каждого устройства, позволяя больше гранулированного управления сетевыми ресурсами

Несмотря на эти усовершенствования, WPA по -прежнему использовал RC4, который был криптографически слабым по современным стандартам, таким как AES (Advanced Scryption Standard). Кроме того, режим PSK был уязвим для атак словаря и грубого усилия, если пользователи выбирают слабые пароли.

WPA2 (Wi-Fi защищенный доступ)

Чтобы преодолеть недостатки WPA в этом постоянно развивающемся ландшафте угроз, более сложного протокола безопасности, WPA2 был введен в 2004 году

Конфиденциальность:

- Одним из основных достижений было принятие AES (Advanced Encryption Standard), который был намного сильнее по сравнению с RC4.

Честность:

- Механизм MIC (код целостности сообщений), впервые представленный в WPA, все еще используется для целостности сообщения в WPA2.

- Для аутентификации сообщений CCMP (режим счетчика с протоколом аутентификации сообщений блоков шифров используется) используется для шифрования данных.

Аутентификация и контроль доступа:

Для аутентификации пользователя WPA2 использует AES вместе с EAP

Для контроля доступа используется аутентификация на основе пасфразы

У WPA2 по-прежнему были недостатки, такие как ключевые атаки переустановки (KRACK) и возможность захвата и взлома предварительно продемонстрированного ключа.

WPA3 (Wi-Fi защищенный доступ)

WPA3 был введен в 2018 году для исправления некоторых уязвимостей безопасности в WPA2. Он использует более эффективные и эффективные алгоритмы шифрования для защиты данных.

Конфиденциальность:

- WPA3 использует GCM (режим Galois/Counter) для выполнения 256-битного шифрования на данные

Честность:

- Для целостности сообщений каждое устройство в сети имеет ключ шифрования, так что другие устройства не могут расшифровать пакеты.

Аутентификация и контроль доступа:

WPA3 использует протокол SAE (одновременная аутентификация равных) для аутентификации пользователей. SAE Protocol использует рукопожатие Dragonfly для реализации доказательства с нулевым знанием между пользователями и точкой доступа. По словам более простых слов, он надежно обменивается паролями таким образом, чтобы защищать от атак, даже если кто -то смотрит на сеть.

Для контроля доступа внедряется изоляция клиента, что гарантирует, что устройства не могут напрямую общаться друг с другом и даже не осознают друг друга.

WPA3 не застрахован от атак, таких как ARP Profoofing или Muneck Points и т. Д.

С основамиWi-Fi SecurityПокрыто, пришло время стать практичным. В следующем разделе я проведу тебя черезНастройка Raspberry Pi Zero для удаленного доступаПолем

Оригинал