Сессия против JWT против OAuth2: Полная стратегия аутентификации

11 июня 2025 г.Введение

Безопасность веб -приложений зависит от аутентификации в качестве основного элемента. Выбор соответствующих механизмов аутентификации в современных распределенных и гибридных средах требует нечто большее, чем технические знания, поскольку он представляет стратегическое решение. Независимо от того, создаете ли вы приложение для предприятия, одностраничное веб-приложение (SPA) или мобильную платформу SAAS, решение между аутентификацией на основе сеансов, на основе токков (JWT) и OAuth2 может значительно повлиять на производительность, масштабируемость, пользовательский опыт и безопасность.

Эта статья оценивает три основных метода аутентификации с помощью практических примеров, чтобы поддержать процесс принятия решений.

Аутентификация на основе сеансов: традиционный электростанции

Как это работает

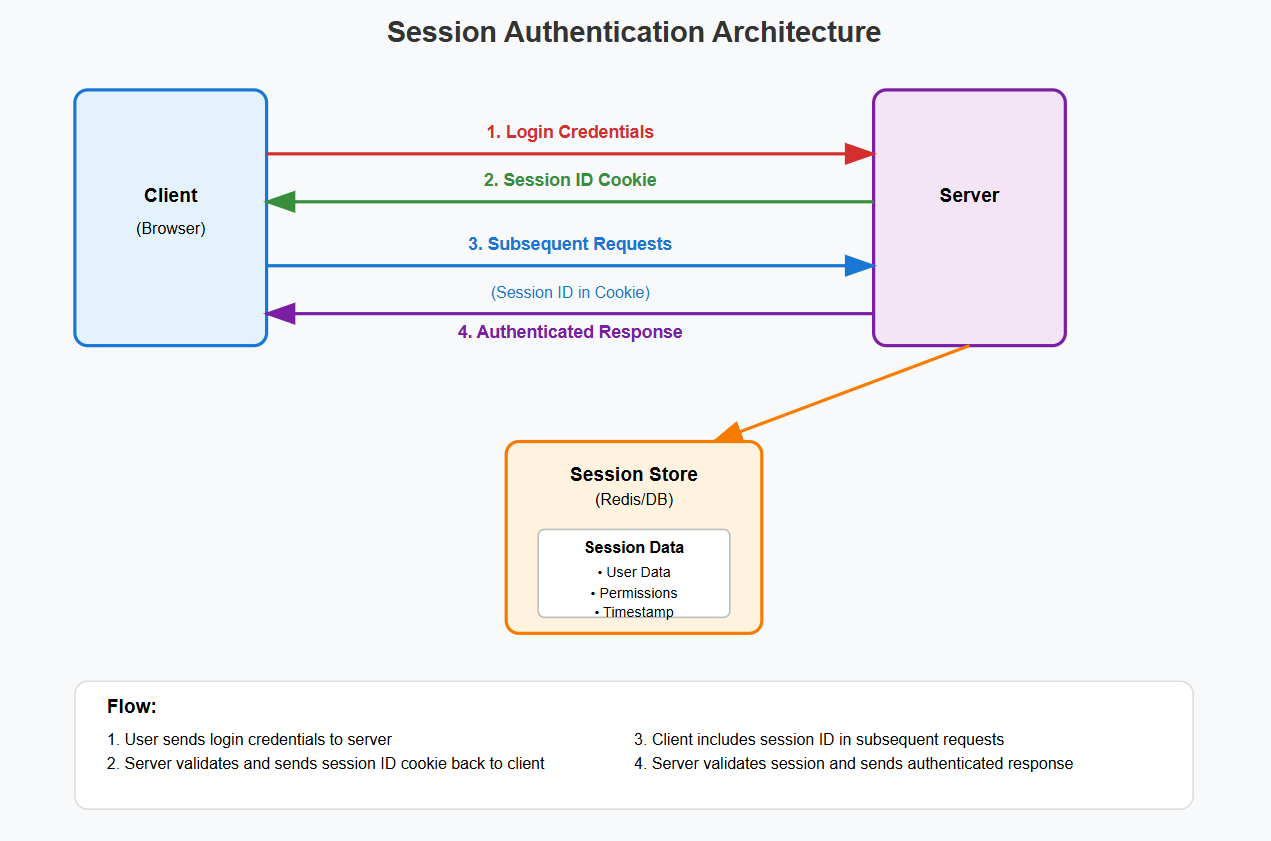

Аутентификация на основе сеанса следует за современной моделью, в которой сервер поддерживает полное управление состоянием аутентификации пользователей. Когда пользователь успешно входит в систему, сервер генерирует уникальный идентификатор сеанса, хранит всю сторону сервера данных сеанса и отправляет только идентификатор сеанса клиенту через безопасный HTTP Cookie.

Обзор архитектуры

Пример реализации:

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests().anyRequest().authenticated()

.and()

.formLogin().defaultSuccessUrl("/home", true)

.and()

.logout().logoutUrl("/logout").logoutSuccessUrl("/login");

}

}

@Controller

public class LoginController {

@PostMapping("/login")

public String login(HttpServletRequest request) {

HttpSession session = request.getSession();

session.setAttribute("user", new User("tom.brady"));

return "redirect:/dashboard";

}

}

Преимущества:

- Простая реализация: Прямо для реализации и отладки.

- Немедленное отзыв: Сессии могут быть мгновенно недействительными на стороне сервера.

- Безопасно по умолчанию: Конфиденциальные данные никогда не подвергаются воздействию клиента.

- Фреймворк -поддержка: Отличная встроенная поддержка в большинстве веб-фреймворков.

Недостатки:

- Ограничения масштабируемости: Требуется синхронизация сеанса на серверах.

- Память над головой: Сервер должен хранить состояние для всех активных пользователей.

- Мобильные проблемы: Подход на основе cookie не работает с мобильными приложениями.

- Сложность балансировщика нагрузки: Требуются липкие сеансы или общее хранилище.

Лучшие варианты использования:

- Традиционные веб-приложения с трансляцией сервера.

- Административные панели и внутренние инструменты.

- Заявки, требующие немедленного контроля сеанса.

Аутентификация JWT: решение без сохранения состояния

Как это работает

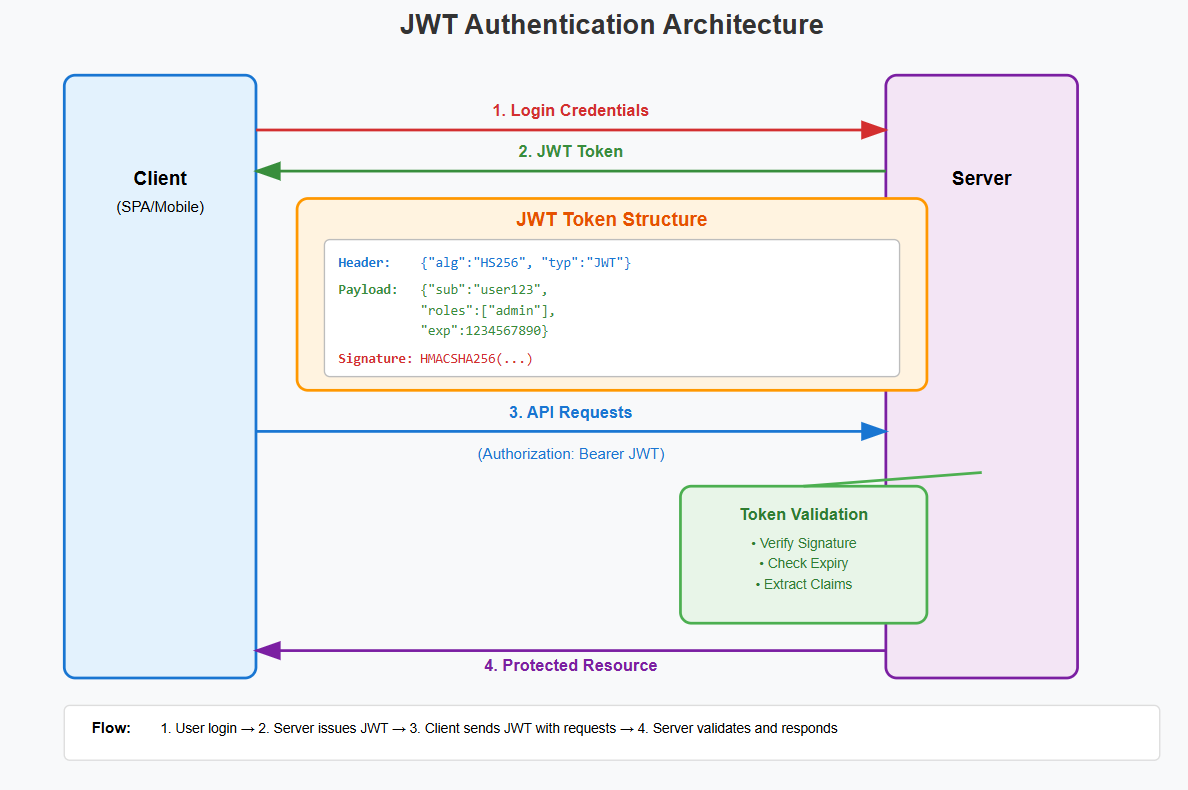

JSON Web токены предоставляют полностью без сохранности механизм аутентификации. Вся информация пользователя и разрешения кодируются непосредственно в токен с цифровой подписью. Сервер не поддерживает состояние сеанса, все, что необходимо для аутентификации, содержатся в самом токене.

Обзор архитектуры

Пример реализации

@Service

public class JwtService {

@Value("${jwt.secret}")

private String secret;

public String generateToken(UserDetails userDetails) {

return Jwts.builder()

.setSubject("Tom.Brady")

.claim("roles", "USER")

.setIssuedAt(new Date())

.setExpiration(Date.from(Instant.now().plus(24, ChronoUnit.HOURS)))

.signWith(SignatureAlgorithm.HS256, secret)

.compact();

}

public boolean validateToken(String token, UserDetails userDetails) {

try {

Claims claims = Jwts.parser()

.setSigningKey(secret)

.parseClaimsJws(token)

.getBody();

return claims.getSubject().equals(userDetails.getUsername())

&& !claims.getExpiration().before(new Date());

} catch (Exception e) {

return false;

}

}

}

Преимущества:

- Без гражданства: Не требуется хранилище на стороне сервера.

- Высоко масштабируемый: Легкое горизонтальное масштабирование на нескольких серверах.

- Мобильный: Идеально подходит для одностраничных приложений и мобильных приложений.

- Междомен: Работает без проблем в разных областях.

- Автономный: Вся необходимая информация, встроенная в токен.

Недостатки:

- Сложность отзыва: Трудно аннулировать токены до истечения срока действия.

- Размер токена: Может стать большим с обширными претензиями.

- Риски безопасности: Token Theft обеспечивает доступ до истечения срока действия.

- Управление ключами: Требуется безопасное хранение и вращение.

Лучшие варианты использования:

- REST API и микросервисы.

- Приложения для одностраничных (React, Angular) и мобильные приложения.

- Поперечная аутентификация.

OAuth2 с OpenID Connect: чемпион федерации

Как это работает

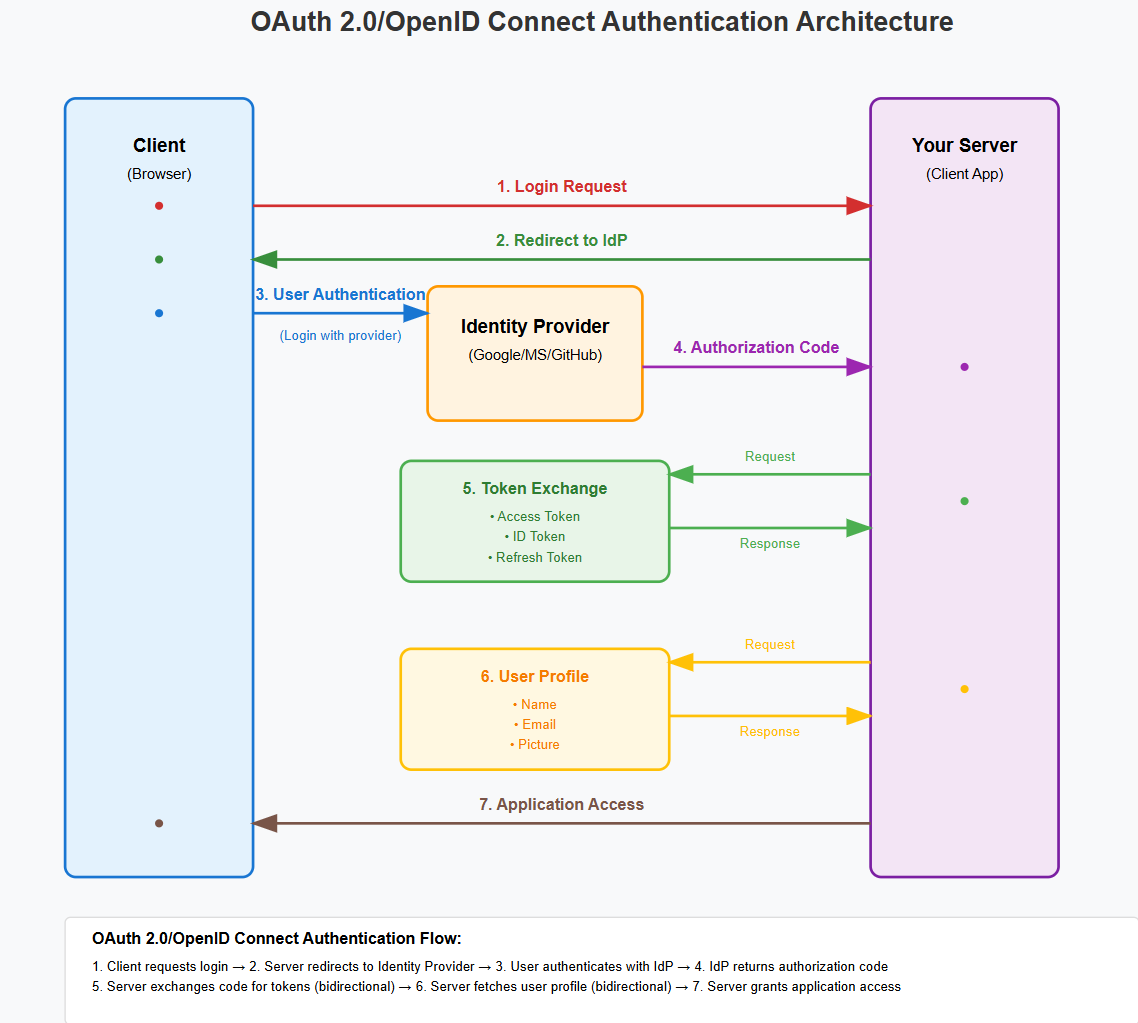

OAuth2 с Apemid Connect (OIDC) делегирует аутентификацию доверенному поставщикам внешней идентификации, сохраняя при этом безопасность и пользовательский опыт. Он отделяет аутентификацию (кто вы) от авторизации (что вы можете получить доступ), позволяя пользователям входить в систему с существующими учетными записями от поставщиков, таких как Google, Microsoft или Github.

Обзор архитектуры

Пример реализации

spring:

security:

oauth2:

client:

registration:

google:

client-id: ${GOOGLE_CLIENT_ID}

client-secret: ${GOOGLE_CLIENT_SECRET}

scope: profile, email

provider:

google:

authorization-uri: https://accounts.google.com/o/oauth2/auth

token-uri: https://oauth2.googleapis.com/token

user-info-uri: https://www.googleapis.com/oauth2/v3/userinfo

@Configuration

@EnableWebSecurity

public class OAuth2SecurityConfig {

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

return http

.authorizeHttpRequests(authz -> authz

.requestMatchers("/", "/login", "/error").permitAll()

.anyRequest().authenticated()

)

.oauth2Login(oauth2 -> oauth2

.loginPage("/login")

.defaultSuccessUrl("/dashboard")

.userInfoEndpoint(userInfo -> userInfo

.userService(customOAuth2UserService())

)

)

.build();

}

}

Преимущества:

- Повышенная безопасность: Использует проверенных поставщиков личности.

- Верхний UX: Пользователи могут использовать существующие учетные записи (Google, Microsoft и т. Д.).

- Промышленное стандарт: На основе устоявшихся протоколов.

- Снижение ответственности: Разгружает конфиденциальные пользовательские данные на специализированных поставщиков.

- Глобальный масштаб: Поддерживает предприятия Федерации и SSO.

Недостатки:

- Сложность реализации: Более сложная настройка и отладка.

- Внешние зависимости: Полагается на доступность сторонних услуг.

- Ограниченный контроль: Меньше управления потоком аутентификации и пользовательскими данными.

- Проблемы конфиденциальности: Некоторые пользователи предпочитают не использовать стороннюю аутентификацию.

Лучшие варианты использования:

- Приложения, обращающиеся к потребителям.

- B2B SaaS платформы.

- Корпоративные приложения, требующие SSO.

- Приложения нуждаются в социальном входе.

- Многопользовательские платформы.

Матрица сравнения

Аспект | На основе сеанса | Jwt | Oauth2/oidc |

|---|---|---|---|

Архитектура | Государственное | Без гражданства | Без гражданства |

Масштабируемость | Середина | Высокий | Высокий |

Отмена токена | Немедленный | Сложный | Зависимый от провайдера |

Мобильная поддержка | Ограничен | Отличный | Отличный |

Интеграция API | Бедный | Отличный | Отличный |

Уровень безопасности | Высокий | Средний | Высокий |

Выполнение | Простой | Середина | Сложный |

Лучше всего для | Веб -приложения | API/Спа | Федеративная личность |

Требования к хранению | Высокий (сервер) | Никто | Минимальный |

Междомен | Ограничен | Отличный | Отличный |

Обслуживание | Низкий | Середина | Средний |

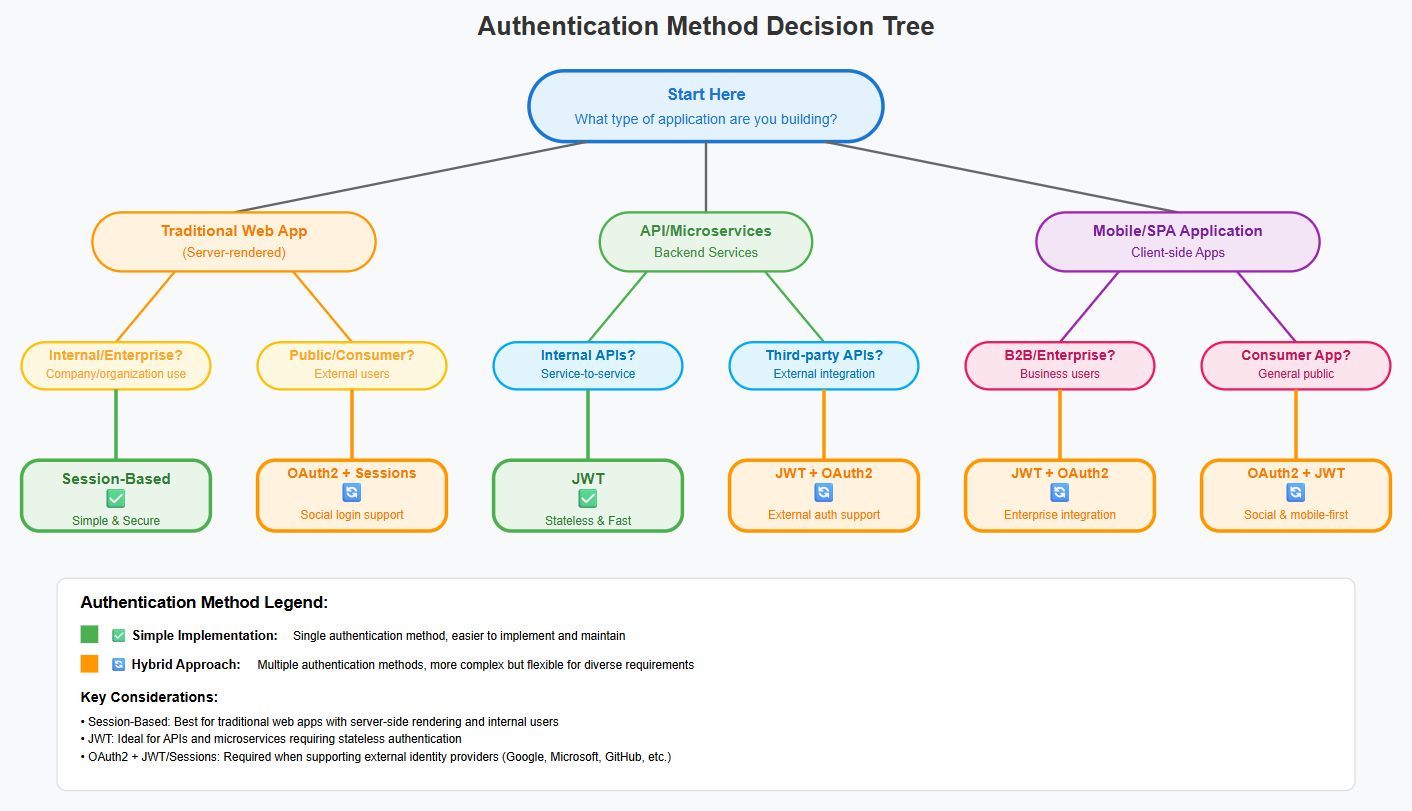

Структура для выбора правильной стратегии

- Используйте сеанс AuthДля традиционных приложений MVC, безопасных сред и где отзыв сессии имеет решающее значение.

- JWT идеаленДля API REST, спа, мобильных приложений и микросервисов, нуждающихся в бессмысленном и масштабируемом авторитете.

- OAuth2/OIDC - лучшеДля социальных входов, SSO и корпоративных систем с использованием внешних поставщиков идентификации.

- Сессионная аутхорошо работает, когда инфраструктура поддерживает общее хранилище, а шкала пользователей предсказуем.

- JWT позволяетПоперечная аут и подходит для микросервисных архитектур с минимальным состоянием бэкэнда.

- OAuth2/OIDC поддерживаетАутентификация с несколькими источниками, идеально подходящая для потребительских и федеративных систем идентификации.

- Гибридные стратегиичасто оптимальны; Объедините сеанс, JWT и OAuth2 на основе модулей приложений и потребностей пользователей.

Лучшие практики безопасности

- Всегда используйте HTTPSзашифровать все данные аутентификации в транзите.

- Включить ограничение скоростизаблокировать грубую силу и атаки начинку.

- Реализовать МФАЧтобы добавить дополнительный уровень безопасности аутентификации.

- Журнал и мониторинг событий авторовЧтобы обнаружить и реагировать на подозрительную деятельность.

- Проведите регулярные аудиты безопасностиЧтобы определить и исправить уязвимости.

- Для сессий:Использовать

HttpOnlyиSecureФлаги, принудительные таймеры и предотвращение фиксации. - Для jwt/oauth2:Используйте сильные клавиши подписания, короткий срок действия, PKCE (OAuth2) и проверьте состояние/сферу.

Заключение

Выбор соответствующих методов аутентификации остается необходимым для разработки приложений, которые являются безопасными и масштабируемыми и обеспечивают хороший пользовательский опыт. Традиционные веб-приложения требуют аутентификации на основе сеансов, поскольку она обеспечивает сильные возможности управления сеансами и отзыв. Метод аутентификации без состояния, известный как JWT, предоставляет масштабируемые решения для аутентификации, которые хорошо работают для API и спа -салонов и мобильных приложений. OAuth2/OIDC служит идеальным решением для SSO и социальных входов и интеграции поставщика внешней идентификации.

Нет универсального решения, каждый метод отвечает разным потребностям:

- Гибридные подходы часто обеспечивают лучшее сочетание управления, масштабируемости и пользовательского опыта.

- Всегда применяйте HTTPS, используйте MFA и отслеживайте события авторов, чтобы оставаться в безопасности.

- Встроить безопасность в ваш дизайн, а не как запоздалая мысль.

- Регулярно просмотрите и обновляйте свою стратегию автоаты на основе развивающихся угроз.

- Выберите мудро, реализуйте надежно и сохраните доверие пользователей в основе.

Оригинал