Защита данных в состоянии покоя: от Лука до NBDE - современное руководство по шифрованию

25 июля 2025 г.«Что произойдет, если ваши серверы, ноутбуки или диски украдены? Можно ли получить доступ к данным? Ответ« Нет », если у вас есть полное шифрование диска, настроенное правильно».

В сегодняшнем ландшафте угроз, данные шифрования не являются обязательными; Скорее, это основополагающее. В то время как различные варианты использования и приложения требуют различных уровней шифрования, шифрование на уровне диска, также известное какFDE - полное шифрование диска,стал де -факто стандартом для обеспечения данных в состоянии покоя. Предположим, вы запускаете Linux Systems или любые рабочие нагрузки больших данных. В этом случае вы, вероятно, слышали оLuks (Linux Unified Setup), DM-Crypt (шифрование Mapper Device),или дажеNBDE (шифрование диска сети)Полем Давайте разберемся, что это такое, почему они имеют значение, и когда вам следует их использовать.

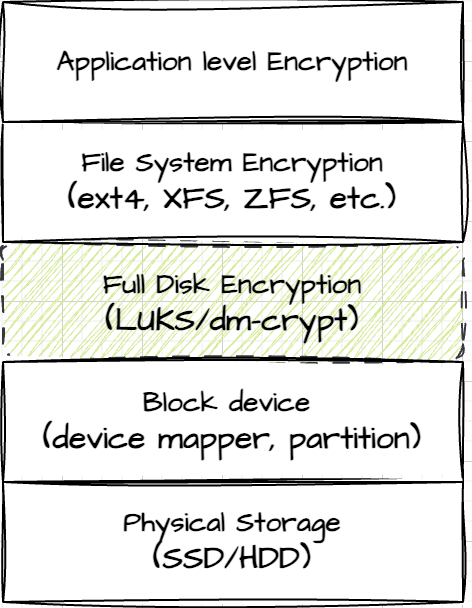

Каковы различные виды шифрования?

Шифрование данных на уровне приложения

- Это наиболее предпочтительный защитный способ шифровать конфиденциальные данные с использованием клавиш шифрования перед хранением данных на диске или базах данных.

- Ключи шифрования надежно управляются в отдельной системе, такой как система управления ключами (км), для выделения хранилища ключей из зашифрованных данных.

- Этот подход помогает защитить данные, даже если злоумышленник получает доступ на уровне системы, файловой системы или администратора базы данных, поскольку данные остаются зашифрованными без ключей.

- Дополнительная логика на уровне приложения для обработки шифрования или дешифрования.

- Подходит для защиты конфиденциальных данных для удовлетворения различных требований к соблюдению отрасли.

- PII (Информация о личной личности) -Имя, фамилия, адреса, номера телефонов, адреса электронной почты, SSN и т. Д.

- PCI -DSS (Индустрия платежных карт - стандарты безопасности данных) -Номера кредитных карт, коды CVV, сроки срока годности и т. Д.

- PHI (защищенная информация о здоровье)- Медицинские карты, диагнозы, информация о лечении, результаты лаборатории, данные о страховании и другие медицинские данные о здоровье пациентов, охватываемая подHIPAA

- Другие конфиденциальные или регулируемые данные:Торговые секреты, интеллектуальная собственность, финансовые отчеты, юридические документы или любые данные, которые, если они обнародованы, могут привести к нарушениям соблюдения требований или повреждению.

Шифрование базы данных

- Поиск данныхв состоянии покояВ рамках системы баз данных (например,,Прозрачное шифрование данных (TDE))

- Обычно автоматически шифрует весь файл базы данных, таблицу, столбцы или табличное пространство,Без подключения к приложению напрямую

- Ключи управляются двигателем базы данных или интегрированным KMS.

- Защищает от угроз, таких как украденные диски или несанкционированный доступ к файлам, но не против привилегированных пользователей (например, DBAS), которые могут запросить расшифровки данных, если они имеют доступ.

Шифрование уровня файловой системы

- Подходит для файлов/папок/тома шифрования.

- Управление ключами может быть сделано на уровне ОС, TPM/HSM, KMS

- Защищает от физической кражи/потери

- Лучше всего для безопасности конечных точек/устройства хранения

Полное шифрование диска (FDE)

- Шифрования данных в состоянии покоя на уровне диска или уровня Mapper и предлагает

- Защита от инсайдерских угроз- Если злоумышленник получает прямой доступ к диску, данные остаются нечитаемыми. Есть много случаев, в том числе финансовые отрасли, которые повлияли на такие действия

- Необходимо для систем больших данных- Хранить неструктурированные данные и кластеры, которые не могут работать на зашифрованных полезных нагрузках на уровне приложения, все еще выигрывают от шифрования в состоянии покоя.

- Производительность и эффективность затрат- Часто быстрее, чем сложное, распределенное шифрование на уровне приложения в определенных сценариях.

- FDE естьне подходит или заменитешифрование на уровне приложения; Скорее, он дополняет или увеличивает безопасность данных.

В следующих разделах мы обсудим полное шифрование диска сLuks (Linux Unified Cower)и укрепить его, используяNBDE (сетевая дисковая шифрование).

Настройка Unified Linux (Luks)

- Де-факто стандарт для полного шифрования диска (FDE), в которой используется существующая система ядра Mapper Mapper (AKA DM-Crypt)

- Ключ шифрования диска можно зашифровать с помощью случайного текста/библиотеки

- Ключевой материал шифрования находится в файле (AKA Keyfile), защищенный разрешениями на ОС.

- Ключевой файл будет поддерживаться на другом диске от диска, защищенного Луксом

- Доступ к тому же диску с 8 слотами в Луках можно настроить до 8 учетных записей уровня ОС. Тогда как Luks2 предлагает 32 слота

- Люкс часто считается стандартным полным дисковым шифрованием, поскольку производители чипов следуют AES-NI (AES-новые инструкции) в родных. Так меньше влияния на процессор

- CIPHER по умолчанию-AES-CBC-ESSIV: SHA256 или AES-XTS-Plain64 в зависимости от установки ОС

- Размер ключа по умолчанию для Luks составляет 256 бит и 512 бит с установщиком Anaconda (режим XTS)

Рис.: Лукс - Полное шифрование диска

Настройка Luks

Следующая документация показывает пошаговое руководство по настройке Luks на системах Redhat Linux.

https://www.redhat.com/en/blog/disk-cryption-luks

Для чего не подходит Luks?

- Оцените Luks всегда как механизм дополнительного шифрования на уровне диска, а также шифрование на уровне приложения. Но это не замена для шифрования уровня приложения/базы данных или файловой системы.

- Luks-это дополнительный удобный уровень, который хранит всю необходимую информацию о настройке для DM-Crypt на самом диском разделе и рефератах и управлении ключами в попытке улучшить простоту использования и криптографическую безопасность.

- Простой режим DM-Crypt, будучи более ранней функцией ядра, не использует удобный уровень. Более трудно применить ту же криптографическую силу с ним. Давайте посмотрим на различия между Луками и DM-Crypt

Различия между Луками и DM-Crypt

| Люкс | DM-Crypt | |

| Лицензия GPL | Да | Да |

| Change password without re-encrypting | Да | Нет |

| Защита от низкой энтропийной пасфразы (против атаки в словаре) Солинг и хэшинг | Да | No |

| Многочисленные клавиши дешифрования для тех же зашифрованных данных | Да | Нет |

| Механизм восстановления ключей | Да | Нет |

| Хранить настройки шифрования | Да | Нет |

Безопасные ключевые файлы

- TPM 2.0 (модуль доверенной платформы) Интеграция

- Интегрируйте с настраиваемым хранилищем ключей

- Разные диски/монтажные точки или основной диск. И, конечно, это нельзя легко удалить.

- HSM (оборудование модуля безопасности)

- NBDE (шифрование диска сети). Который является предпочтительным, безопасным и автоматизированным способом для производственных систем. NBDE доступен в RHEL 7.4.

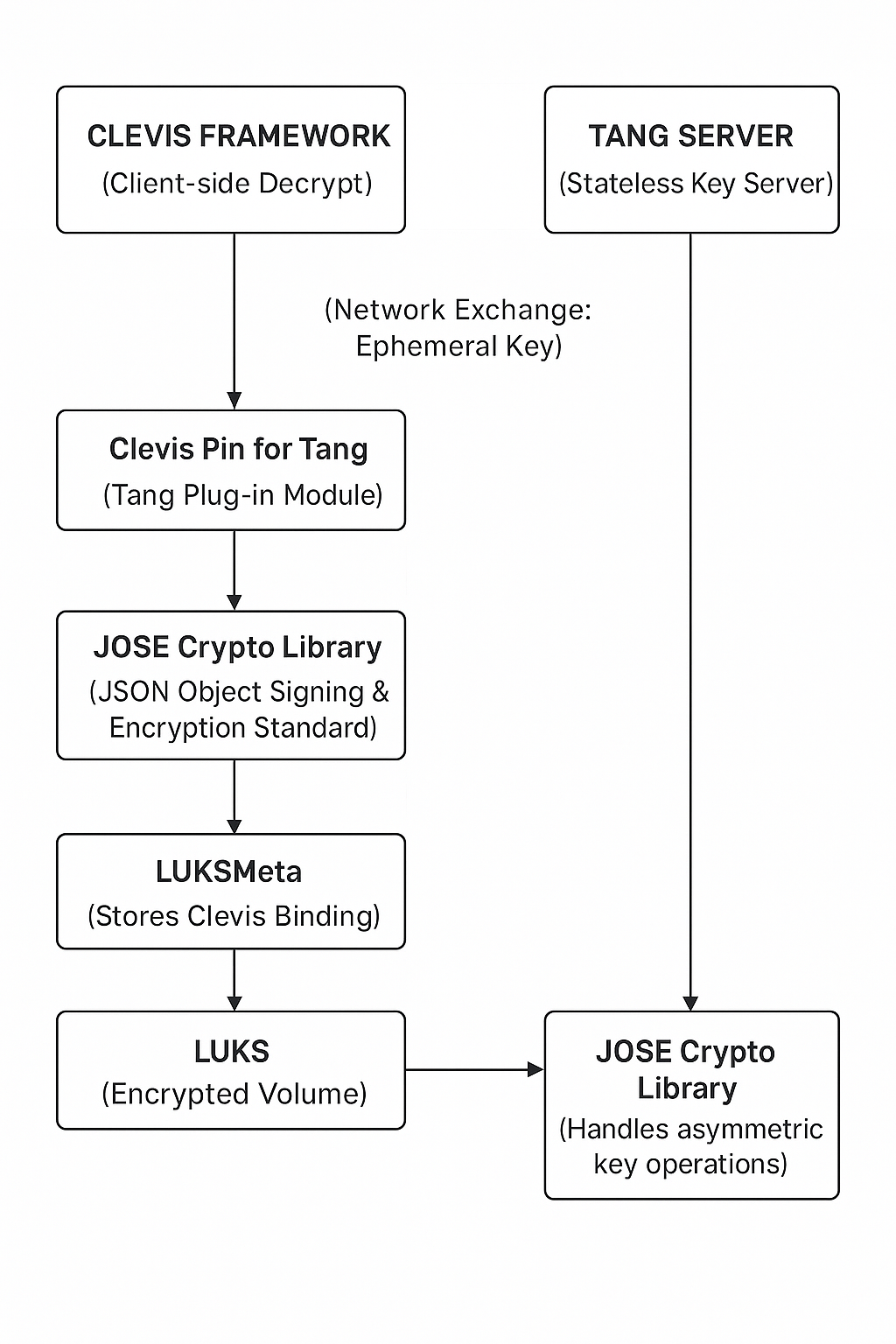

Шифрование диска сети (NBDE):

NBDE предлагает асимметричную криптографию, она позволяет загрузке зашифрованного диска без шифрования диска, где ключ должен быть введен во время загрузки. Но только тогда, когда машина находится в правильной сети, и без хранения ключа шифрования в простом тексте, или хранить ее на машине, или передавать данные по сети таким образом, чтобы вор мог использовать его.

Luks + NbdeПредлагает большую безопасность с автоматическим/более легким способом управления шифрованием/дешифрованием диска на загрузке на высоком уровне, NBDE имеет следующие концепции.

- Clevis- Подключаемая структура для автоматического расшифровки. В NBDE Clevis обеспечивает автоматическое разблокирование томов Luks

- Clevis Pin- это плагин в Clevis Framework. Реализует взаимодействия с сервером TAN

- Танг- Безопасная служба восстановления данных на основе состояния. Tang не является сервером условного депонирования, ничего не сохраняется на сервере

Рис.: Шифрование диска сети (NBDE)

Ключевые моменты

Модель безопасности:Система использует асимметричную криптографию, так что дешифрование диска возможна только тогда, когда машина подключена к правильной сети (где доступен сервер TANG), не нуждаясь в хранении клавиш дешифрования локально или передавать их небезопасно.

Автоматизация:NBDE обеспечивает автоматическое разблокирование зашифрованных объемов при загрузке, уменьшая ручное вмешательство и улучшая безопасность для данных в условиях без присмотра.

Модульность:Clevis разработан как гибкая структура, позволяющая другим выводам (не только Tang) для различных сценариев разблокировки или аппаратных интеграций.

Без гражданства:Сервер TANC не сохраняет никаких секретов или условных клавиш, защищая от компромисса центрального сервера.

Многослойный рабочий процесс

- Клиент (Clevis) инициирует разблокировку во время загрузки.

- Clevis использует PIN -код TANG для связи с сервером TANG и выполнения безопасного обмена ключами.

- Криптографические операции (Jose) управляют безопасным материалом для эфемерного ключа.

- Luksmeta сохраняет логику привязки и разблокировки.

- После успешного обмена Clevis расшифровывает мастер-ключ и открывает зашифрованный Лукс объем.

NBDE - преимущества

- Нет необходимости вводить проходные фразы в системную загрузку/перезагрузку вручную (если корень также зашифрован)

- Нет необходимости сохранять проходные фразы в ключевых файлах

- Нет обмена публичными или частными ключами между Tang Server и Clevis Framework

- Автоматизированные удаленные вызовы на сервер Tan

- Использование асимметричных ключей (алгоритм обмена M-R)

- Масштабируемый вариант с растущими развертываниями сервера.

Заключение:

Если ваша организация обрабатывает конфиденциальные данные или работает в регулируемых отраслях,FDE с Luks + NBDEПредлагает мощное, автоматизированное и безопасное решение для защиты данных.

Оригинал