Обзор уровня безопасности управления веб-сеансами с помощью Wireshark

16 апреля 2023 г.Целью этой статьи является оценка состояния безопасности управления веб-сеансами. Выявляйте распространенные модели атак и уязвимые места, предлагайте меры противодействия.

Применимое законодательство, правила, стандарты и правила. Руководство

К этой оценке применяются следующие законы, нормативные акты, отраслевые стандарты и руководства по кибербезопасности.

✅[NIST SP 800–115] Техническое руководство по тестированию и оценке информационной безопасности.

✅[RFC-6265] Механизм управления состоянием HTTP.

✅[RFC-4086] Требования к случайности для обеспечения безопасности.

✅[ISO/IEC 24792:2010] Протокол управления многоадресными сеансами (MSMP).

✅[OWASP-ASVV] Стандарт проверки безопасности приложений 4.0.3.

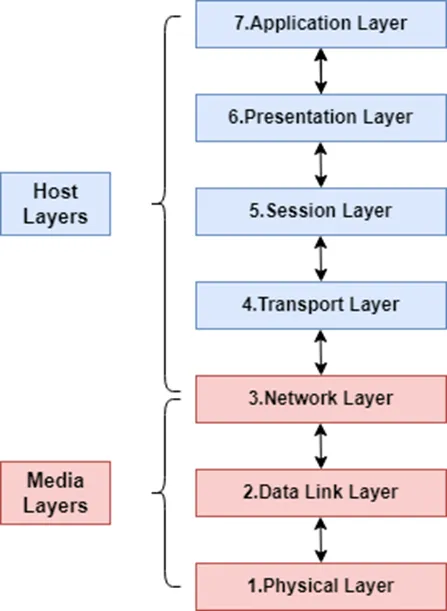

- Модель взаимодействия открытых систем (OSI):

Стандартная модель OSI разделена на семь различных типов уровней, как показано на рисунке 1, и, кроме того, эти уровни могут быть сгруппированы в два уровня верхнего уровня, такие как уровни хоста и уровни мультимедиа. На каждом уровне находится обширный набор разнообразных протоколов, преобладающим из которых является набор TCP/IP. Набор протоколов используется для формирования сквозной связи в Интернете с использованием базовых принципов модели OSI.

2.1 Межуровневая триада:

Межуровневые функции работают с несколькими уровнями и функциями для обработки своих служб.

2.1.1 Транспортный уровень:

TCP помогает надежно передавать данные от источника к месту назначения через сквозную службу, сохраняя при этом QoS через службу, ориентированную на соединение. В то время как UDP передает данные через службу без установления соединения.

2.1.2 Сеансовый уровень:

В модели "клиент-сервер" распространение службы приложения на клиенте является общим принципом. Протоколы X.225 (ISO 8327), X.235 (ISO 9548–1) отвечают за управление портами, установку, обслуживание, передачу данных, паровую обработку, завершение сеансов между клиентскими и серверными узлами. Истечение срока действия сеанса обрабатывается двумя способами: ручное завершение через выход из системы и автоматическое завершение из-за простоя сеанса, тайм-аута и тайм-аута обновления. Этот уровень предлагает три различных способа потоковой передачи данных: симплексный, полудуплексный и полнодуплексный режимы.

2.1.3 Уровень представления и уровень приложения:

Уровень представления определяет формат и коэффициенты шифрования для предоставляемых данных. Прикладной уровень выступает в качестве интерактивного уровня соответствия между внешними устройствами и пользователем-человеком.

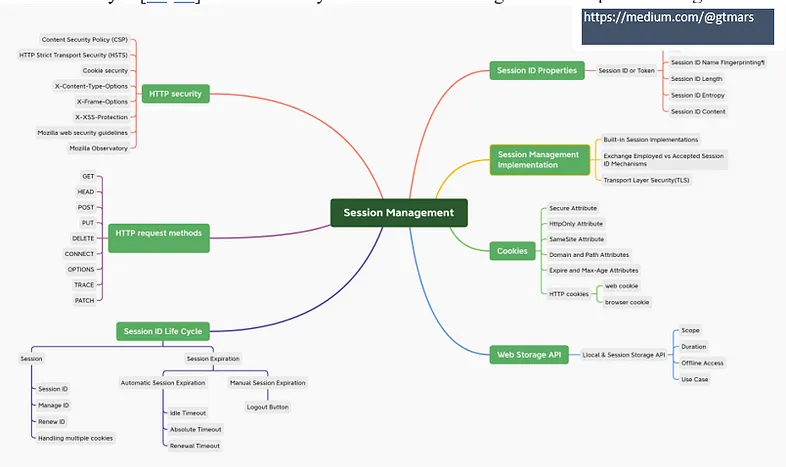

<сильный>3. Управление сеансом веб-приложения:

3.1 Управление сеансом:

Поток данных между двумя конечными точками своевременно синхронизируется, что поддерживает объекты сеанса. Популярным инструментом, предоставляемым сеансовым уровнем, является интерфейс прикладного программирования (API), который используется NetBIOS, TCP/IP и RPC. Сеансовый уровень предлагает следующие услуги. Иерархия управления сеансом показана на рисунке 2.

3.1.1 Аутентификация сеанса, авторизация, политики доступа (AAA):

Аутентификация и авторизация:

В модели клиент-сервер, когда клиент отправляет пакет HTTP-запроса (заголовок HTTP, сообщение) с помощью параметров URL-адреса компонента, сервер приложений подтверждает это и предоставляет ответ клиенту. Когда от одного и того же клиента поступает несколько запросов, управление сеансом сохраняет информацию о сеансе, связанную с одним и тем же пользователем, после его аутентификации. Эта производная отслеживает и обслуживает сценарии до и после аутентификации. Целью такого запроса является получение необходимых ресурсов. В современной структуре приложений аутентифицированный сеанс генерирует идентификатор сеанса, который называется идентификатором сеанса или также известен как токен, который используется для идентификации пользователя. Каждое приложение связывает функции предварительной и пост-аутентификации, функции сеанса с соответствующими элементами управления авторизацией, применяемыми владельцем. Из-за менее строгих мер по этим трем функциям, что делает любое приложение уязвимым для атак.

Типы файлов cookie

Сеансы сохраняются в файлах cookie. Файлы cookie подразделяются на две группы: сеансовые и постоянные файлы cookie. В сеансовых файлах cookie поле даты истечения срока действия не определяется и хранится в памяти, а не на диске, тогда как в постоянных файлах cookie оно определяется и сохраняется на диске.

3.1.2 Восстановление сеанса:

Большинство распределенных приложений работают дольше, сбой сеанса приложения во время работы неизбежен. Когда это происходит, сеансовый уровень использует функцию восстановления сеанса для захвата моментального снимка текущих событий в последовательности временных рамок и восстановления сеанса при сбое определенной временной метки.

<сильный>4. Анализ сеанса и идентификация угроз:

При анализе сеанса идентифицировать и анализировать полученный файл «A.pcapng» от корпорации Hexagon и показывать, как он представлен в Интернете.

4.1 Инструменты оценки:

Были использованы следующие коммерческие инструменты и инструменты с открытым исходным кодом.

1. Windows 10, 64-разрядная операционная система (ОС) Microsoft.

2. Анализатор пакетов Wireshark.

4.2 Пример использования Wireshark:

Всемирно известный инструмент с открытым исходным кодом предлагает широкий набор функций, таких как анализ трафика, перехват пакетов, сниффинг, расшифровка трафика, статистика и т. д.

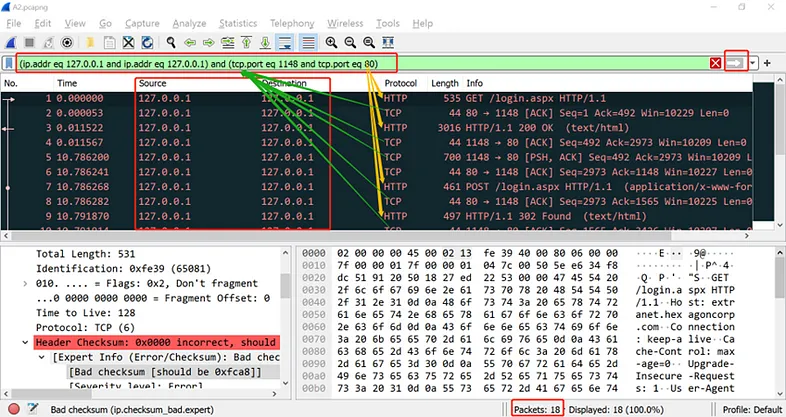

4.2.1 Фильтр обмена сообщениями IPV4 и TCP:

Чтобы применить фильтр, используйте данную команду. Всего 18 пакетов.

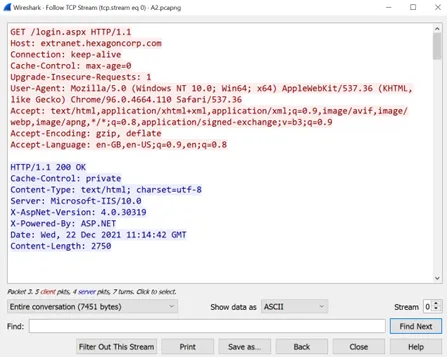

4.2.2 Потоковые пакеты TCP и HTTP:

Чтобы применить фильтр пакетов потока.

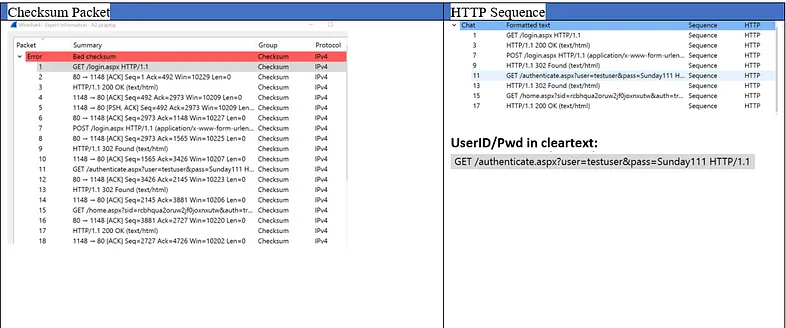

4.2.3 Информация о контрольной сумме и последовательности HTTP:

Чтобы использовать «экспертную информацию», чтобы выделить заметные проблемы для обоснования основной причины.

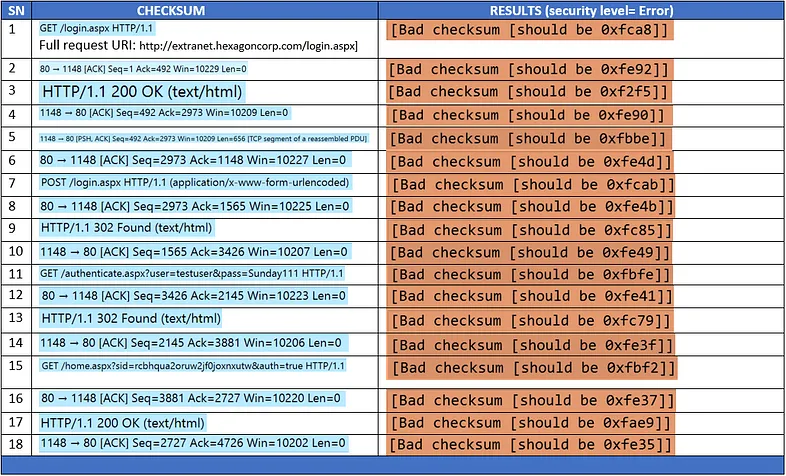

Ошибка контрольной суммы:

При неверной контрольной сумме пакеты были признаны недействительными.

Пакет был поврежден во время передачи.

Ошибка последовательности:

Мы обнаружили подозрительную активность; набор последовательности пакетов не был в непрерывном порядке, и, скорее всего, была выполнена повторная передача пакета.

URL-адрес, передающий имя пользователя и пароль, был найден в формате открытого текста.

Анализ пакетов:

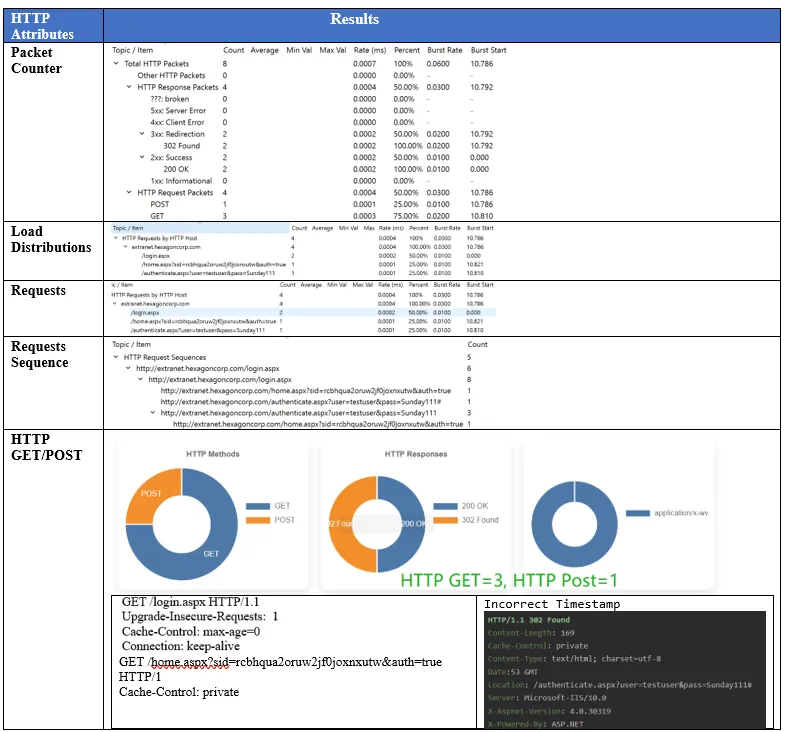

4.2.4 HTTP-анализ:

4.3 Краткое описание методов исследования сеансов и атак:

✓ Использовался сервер Microsoft IIS версии 10.

✓ Использовалась ASP.NET V.4.0.30319.

✓ Разделение HTTP-ответов, XSS, DoS, повышение привилегий, перехват HTTP-запросов, CVE на основе RCE представлены в Microsoft ISS V10.

✓ Cache-Control: max-age=0 использовался для повторной проверки каждой записи кэша, а код возврата был 302. Сервер никогда не должен справляться с одним и тем же кэшем. См. рисунок 6. Данные управления кэшем.

✓ Cache-Control: частный определяет, что его можно кэшировать локально на устройстве.

✓ Откройте порт TCP (80), ввод/вывод энтропии.

✓ Дата открытия сессии: 2021–12–22 11:14:42 UTC, окончание сессии: 2021–12–22 11:14:53 UTC.

✓ Общее количество обнаруженных файлов 4.

✓ Неверная метка времени в заголовках HTTP GET/POST.

✓ Недостаточная длина идентификатора сеанса.

✓ Безопасный атрибут https не реализован.

✓ Отсутствие стандартов шифрования (без шифрования, без маскировки паролей, HASH, солей).

✓ В качестве имени пользователя и пароля использовались предсказуемые словарные слова.

Различные методы атаки:

Следующие методы атаки могут быть применены к файлам веб-сеансов.

Идентификатор сеанса и атаки:

Сохраненный идентификатор сеанса подвержен многочисленным атакам. Злоумышленник может выполнять грубую силу, перехват сеанса, воспроизведение сеанса и повышение привилегий, чтобы нанести вред жертве. Цель состоит в том, чтобы получить привилегии и выдать себя за законного пользователя. Большинство атак происходит после пост-аутентификации, например, перехват сеанса аутентифицированного пользователя для кражи идентификаторов, паролей, использование функций низкой проверки целостности, исполняемых команд, фиксации сеанса, помогающих злоумышленникам украсть действительные идентификаторы, неправильно определенные политики доступа, менее строгие проверка приводит к атаке с подделкой межсайтовых запросов (CSRF).

4.4. Рекомендации/устранения:

Для управления веб-сеансами можно применять следующие TTP.

✓ Чтобы внедрить безопасный идентификатор сеанса для каждого отдельного сеанса.

✓ Рекомендуется настроить длину не менее 16 байт.

✓ Чтобы настроить CSPRNG с 8-байтовым значением энтропии, чтобы предотвратить атаки с угадыванием на основе статистики.

✓ Контент сеанса никогда не должен содержать личную информацию, за исключением необходимого.

✓ Чтобы использовать новейшую платформу и сервер IIS для предотвращения входа в систему с помощью CVE.

✓ Для защиты целостности используйте безопасные криптографические протоколы версий HTTPS/TLS1.2/TLS1.3 в Интернете.

✓ Чтобы предотвратить доступ скриптов к файлам cookie.

✓ Чтобы предотвратить XSS-атаку от злоумышленников, настройте WEB worker для сохранения в веб-браузере.

✓ Для выполнения проверки и подтверждения идентификатора сеанса.

✓Должно быть настроено ручное и автоматическое истечение срока действия сеанса, например значения простоя, абсолютного времени ожидания и времени ожидания обновления.

✓ Чтобы применить расширенные меры противодействия, используйте JavaScript для установки начального времени ожидания, принудительного истечения действительного сеанса и отключения общего доступа к файлам cookie с перекрестными таблицами.

✓ Чтобы усилить контроль за принципами попыток сеанса.

✓ Ограничить доступ пользователей к веб-каталогам, объектным запросам, маркерам сеансов, параметризовать запросы с помощью атак с внедрением SQL.

✓ Интегрируйте тестирование SAST/DAST во все действия конвейера CI/CD. Всегда используйте новейшие фреймворки безопасности приложений

✓ Разрабатывайте, отслеживайте и используйте методы кодирования на веб-страницах. Обратитесь к шпаргалкам по XSS, SQL, CSRF.

✓ Принудительная проверка ввода на стороне сервера, поскольку входящие данные должны рассматриваться как ненадежные.

✓ Применение автоматизированных элементов управления, централизованного управления, аналитики, надежной проверки подлинности, авторизации, политик MFA и единого входа.

✓Чтобы включить элементы управления SIEM на сервере для событий безопасности и соответствия требованиям.

5 Заключение:

В этой оценке мы проанализировали и изучили различные типы атак, методы и предоставили необходимые контрмеры для улучшения.

:::информация Также опубликовано здесь.

:::

Оригинал