Отчет: Стресс выгонит четверть киберзащитников за дверь

12 марта 2023 г.Хорошо известно, что в сфере кибербезопасности есть вакансии и дефицит навыков. К сожалению, облегчение может наступить не скоро, если подтвердятся прогнозы исследовательской фирмы Gartner о том, что к 2025 году четверть лидеров в области безопасности полностью покинут сферу кибербезопасности из-за загруженности работой.

В новом отчете фирма прогнозирует, что почти половина лидеров кибербезопасности сменит работу, и что к 2025 году нехватка талантов или человеческий фактор будут причиной более половины серьезных киберинцидентов.

Перейти к:

- Не спрашивайте кибер-сотрудников: «Почему так серьезно?»

Команды кибербезопасности недооценивают в компаниях, которые быстро двигаются и ломают вещи

Инсайдерский риск растет с недовольством, «оттоком талантов»

Классификация внутренних угроз и способы борьбы с ними

Люди: причина и цель

Не спрашивайте кибер-сотрудников: «Почему так серьезно?»

Дипти Гопал, главный аналитик Gartner, сказал, что лидеры кибербезопасности зажигают свечу с обеих сторон, чтобы сбалансировать технологические потребности, потребности бизнеса и экологические потребности, чтобы поддерживать или улучшать безопасность своей организации.

«Хотя они спешат добиться этого, они действительно разбросаны», — сказал Гопал. «Если вы внимательно посмотрите на сегодняшний мир, гибридная рабочая среда — это все; это также влияет на лидеров кибербезопасности, усложняя их работу и способ выработки стратегии».

Она добавила, что «гармонизация трудовой и личной жизни», принятая ИТ, равносильна растворению мембраны между работой и отдыхом, особенно потому, что работа и дом находятся в одном месте.

«Если вы послушаете лидеров кибербезопасности, вы услышите такие вещи, как «Я начинаю свой день с работы, электронной почты, предупреждений и кофе» и «Я работаю с группой All Stars, которые всегда доступны», — сказал Гопал. «Они не жалуются на загруженность. Это все элементы, указывающие на наличие повышенного стресса, повышенного спроса.

«Но есть потеря контроля или неспособность контролировать свой стресс, связанный с работой — неспособность защитить свое время для вещей, которые имеют наибольшее значение. Я люблю просить лидеров записывать то, что они обязательно сделают на предстоящей неделе, а затем смотреть в свои календари, чаще всего они говорят мне, что у них нет времени для задач в их списке!»

Команды кибербезопасности недооценивают в компаниях, которые быстро двигаются и ломают вещи

Исследования Gartner показывают, что программы кибербезопасности, ориентированные на соответствие требованиям, низкий уровень поддержки со стороны руководства и безопасность на отраслевом уровне — все это признаки организации, которая не рассматривает управление рисками безопасности как ключ к успеху в бизнесе. Гопал сказал, что такие организации, вероятно, увидят, что таланты в области кибербезопасности уходят в компании, где их больше ценят, где их влияние ощущается и ценится.

«Когда от организации требуется действовать быстро, могут возникать ситуации, когда безопасность не стоит на первом месте; это нужно изменить», — сказал Гопал. «Мы должны рассматривать кибербезопасность как неотъемлемую часть цифрового дизайна».

SEE: 10 прогнозов кибербезопасности для технологических лидеров на 2023 год (TechRepublic)

Инсайдерский риск растет с недовольством, «оттоком талантов»

Пол Фуртадо (Paul Furtado), вице-президент-аналитик Gartner, сказал, что текучесть кадров в области кибербезопасности или других талантов, ИТ или других специалистов, может создать собственную проблему безопасности, поскольку она создает угрозу правонарушений со стороны инсайдеров.

«Работники кибербезопасности — это микрокосм общества, состоящий из людей, которые по-разному реагируют на различные триггеры стресса», — сказал Фуртадо. «Для некоторых они уйдут с работы изящно, без каких-либо сбоев.

«Другие могут считать, что артефакты, которые они создали или в которые внесли свой вклад, являются их личной интеллектуальной собственностью, и поэтому они берут копии. Некоторым может показаться, что они хотят эксфильтровать некоторые данные, которые могут помочь им в их следующей роли с другим работодателем».

Кроме того, существует возможность — возможно, более отдаленная — что люди, независимо от того, где они находятся в организации, могут перейти от воровства к совершению актов саботажа или нарушения работы систем или данных.

«Реальность такова, что лидеры службы безопасности должны быть готовы к каждому из этих происшествий; есть множество примеров такого поведения», — сказал Фуртадо. «Страшная часть: в некоторых случаях инсайдеры не будут ждать увольнения или отставки, чтобы начать такое поведение.

«Подготовка к управлению инсайдерским риском имеет решающее значение для предотвращения того, чтобы он превратился в фактическую инсайдерскую угрозу».

Gartner прогнозирует, что к 2025 году половина средних и крупных предприятий примут программы для борьбы с инсайдерским риском — по сравнению с 10% сегодня.

Классификация внутренних угроз и способы борьбы с ними

Фуртадо сказал, что инсайдерские угрозы обычно вращаются вокруг:

- Фишинг.

введение в заблуждение.

Финансовое хищение и другие формы хищения, такие как мошенничество с расходами.

Эксфильтрация или просмотр несанкционированных данных.

Системный саботаж, включающий вредоносные программы, программы-вымогатели, блокировку учетных записей и удаление данных.

3 типа злоумышленников

Он выделяет три типа актеров:

- Небрежные пользователи: случайно раскрывает конфиденциальные и/или конфиденциальные данные, включая ошибки и неправильные конфигурации.

Злоумышленники: преднамеренный саботаж или кража данных либо в личных целях, либо в целях получения финансовой выгоды.

Скомпрометированные учетные данные: учетные данные, используемые кем-то за пределами организации с целью кражи данных и/или саботажа.

Последовательность атаки внутренней угрозы

По словам Фуртадо, таксономия инсайдерских атак показывает, что многие преднамеренные и спланированные эксплойты следовали этой последовательности:

- Актер совершает настоящую ошибку и исправляет ее.

Когда никаких последствий не возникает, актор проверяет, может ли ошибка повториться по желанию.

Критическая точка достигается, когда сочетание факторов стресса на работе, личных факторов стресса и недостатков характера позволяет актеру рационализировать вредное поведение как заслуженное, служащее высшей цели и так далее.

Противодействие внутренним угрозам

Чтобы противостоять этому риску, Фуртадо советует организациям:

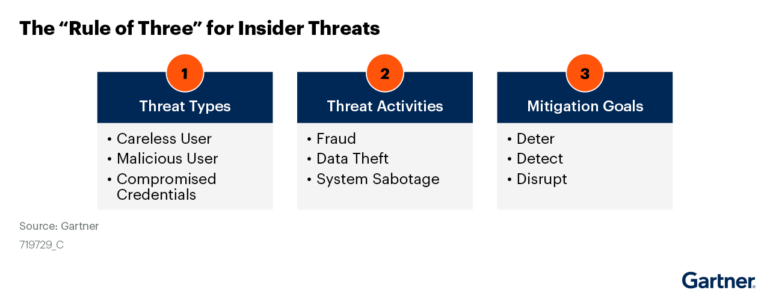

- Третье правило. Внедрите «правило трех» для снижения риска при эффективном использовании ограниченных ресурсов безопасности. Фуртадо сказал, что это включает в себя сдерживание людей от желания действовать в первую очередь, обнаружение активности и срыв усилий.

Культура безопасности. Создайте общекорпоративную культуру безопасности, разработав официальную программу инсайдерских рисков, соответствующую ключевым областям организации (особенно кадровой и юридической).

Социальное управление и управление рисками. Снизьте риск инсайдеров за счет внедрения поведенческих технологий, измерения рисков и надежных методов управления (рис. A).

Рисунок А

Человек: причина и цель

Gartner прогнозирует, что к 2025 году нехватка талантов или человеческие ошибки будут причиной более половины серьезных киберинцидентов, отчасти из-за резкого увеличения количества эксплойтов социальной инженерии и отсутствия гигиены данных. Однако данные фирмы также свидетельствуют о том, что восприятие риска сотрудниками может не отражать явные и существующие угрозы кибербезопасности. В противном случае руководство сверху вниз может иметь мало значения.

Прошлой весной, когда Gartner опросила около 1300 сотрудников, 69% из них заявили, что они обходили руководство по кибербезопасности своей организации в предыдущие 12 месяцев, а 74% заявили, что были бы готовы обойти руководство по кибербезопасности, если бы это помогло им или их команде добиться успеха в бизнесе. цель.

Оригинал