Новые уязвимости в ConnectWise ScreenConnect массово используются злоумышленниками

28 февраля 2024 г.Две новые уязвимости затрагивают ConnectWise ScreenConnect, программное обеспечение удаленного рабочего стола и доступа, используемое для поддержки: CVE-2024-1709 и CVE-2024-1708, причем первая особенно опасна для организаций.

Уязвимость CVE-2024-1709, которая затрагивает ScreenConnect 23.9.7 и более ранние версии, позволяет любому удаленному злоумышленнику обойти аутентификацию, удалить базу данных пользователей ScreenConnect и получить контроль над пользователем с правами администратора. Массовая эксплуатация злоумышленниками продолжается: из Интернета доступно более 3000 уязвимых экземпляров. Охранные компании наблюдали, как после успешной эксплуатации уязвимости устанавливались программы-вымогатели, похитители информации и полезные нагрузки Cobalt Strike.

Уязвимость CVE-2024-1708, которая не так серьезна, как CVE-2024-1709, допускает обход пути, что позволяет злоумышленнику получить доступ к файлам и каталогам, которые не должны быть доступны.

Технические подробности об уязвимости ScreenConnect CVE-2024-1709

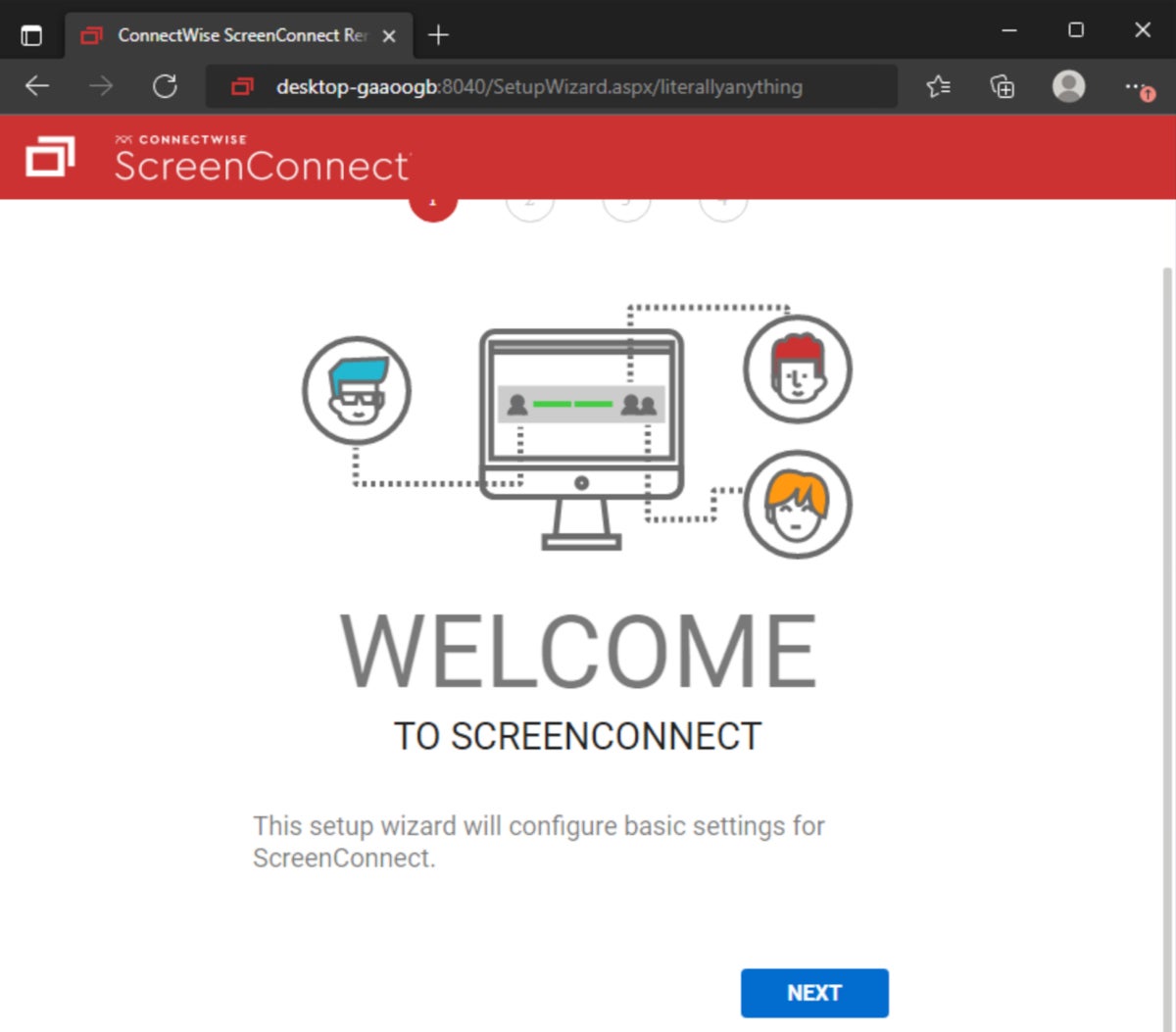

Американская компания по кибербезопасности Huntress опубликовала технические подробности об уязвимостях ScreenConnect CVE-2024-1708 и CVE-2024-1709, причем последняя особенно опасна, поскольку простой запрос специального пути на открытых экземплярах позволяет злоумышленнику подключиться к мастеру установки. экземпляра (рис. А).

Как пояснили исследователи Huntress, мастер установки отвечает за настройку первоначального администратора и установку лицензии в системе. Команда Huntress написала: «Часть создания пользователя в этой настройке происходит сразу после нажатия кнопки «Далее» на странице настройки, поэтому нет необходимости полностью завершать работу мастера настройки, чтобы использовать систему». Если злоумышленник выполнит этот шаг, внутренняя база данных пользователей будет полностью перезаписана, а все локальные пользователи будут удалены, и только злоумышленник останется администратором экземпляра.

По мнению исследователей, как только это будет сделано, создать и загрузить вредоносное расширение ScreenConnect, чтобы обеспечить полное удаленное выполнение кода на экземпляре, будет тривиально.

Сообщалось также о другой уязвимости, CVE-2024-1708, которая представляет собой менее серьезную уязвимость, позволяющую обходить путь.

Началась массовая эксплуатация CVE-2024-1709 в дикой природе

На GitHub опубликовано доказательство концепции использования CVE-2024-1709, в котором показано, как добавить нового пользователя в скомпрометированную систему.

Компания по кибербезопасности Sophos наблюдала несколько атак 21 февраля 2024 года, когда злоумышленники загрузили программы-вымогатели, созданные с помощью инструмента разработки LockBit, в 30 клиентских сетей. Важное примечание: использование инструмента для создания программ-вымогателей LockBit не означает, что он имеет связи с разработчиками LockBit, особенно после того, как инфраструктура LockBit была недавно отключена. За этими атаками может стоять любой киберпреступник, имеющий доступ к сборщику, и в записке о выкупе, обнаруженной Sophos, упоминается вариант «butthiRansom». Компания Sophos заявила, что была обнаружена еще одна программа-вымогатель, основанная на сборщике LockBit, под названием «LockBit Black», но ее не удалось развернуть в среде клиента.

Похитители паролей, RAT и полезные нагрузки Cobalt Strike

Атаки кибербезопасности, помимо программ-вымогателей, в настоящее время поражают уязвимые экземпляры ScreenConnect; например, похитители паролей (такие как Vidar/Redline) или RAT (такие как AsyncRAT) также наблюдались в реальной жизни после эксплуатации уязвимости CVE-2024-1709.

Полезные нагрузки Cobalt Strike также поражали открытые экземпляры ScreenConnect. Компания Sophos зафиксировала три подобные атаки, в результате которых файл .cmd помещался во временную папку, куда ScreenConnect загружал файлы перед его выполнением. Команда cmd попыталась запустить PowerShell для загрузки дополнительных полезных данных, но это не удалось из-за защиты конечной точки.

Тысячи открытых экземпляров ScreenConnect, в основном на IP-адресах в США.

ONYPHE, французская поисковая система киберзащиты, предназначенная для обнаружения и управления поверхностями атак, предоставила TechRepublic статистику об открытых экземплярах ScreenConnect.

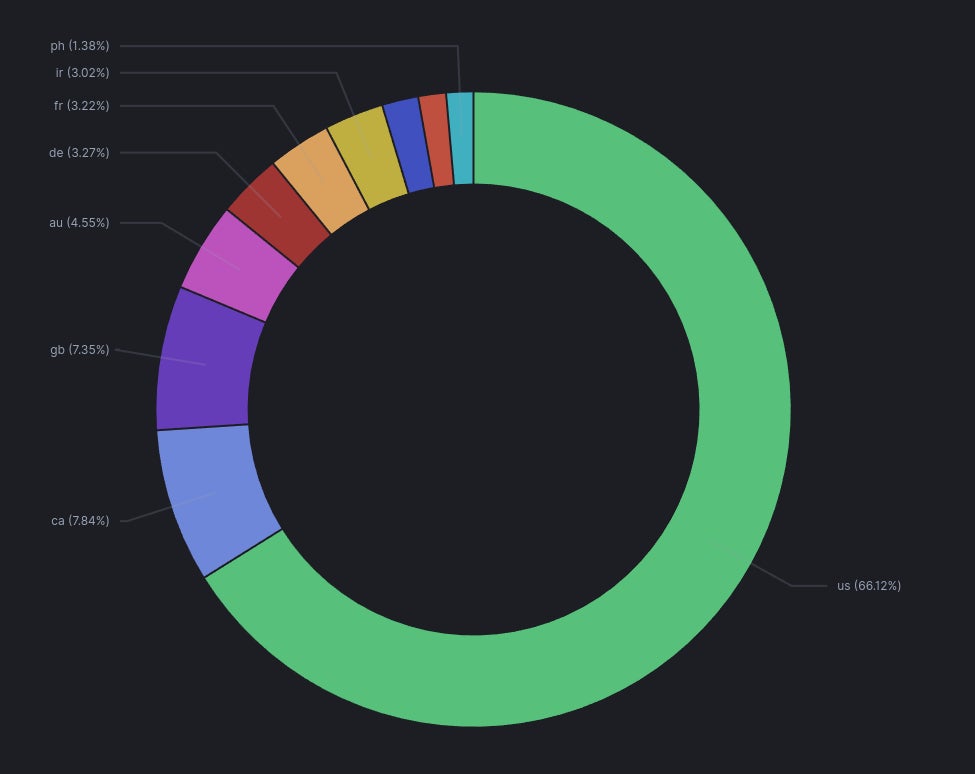

В период с 19 по 25 февраля 2024 года ONYPHE обнаружил 5731 открытый уникальный IP-адрес ScreenConnect, из которых 3284 были уязвимы для CVE-2024-1709. Большинство этих экземпляров работают на IP-адресах в США (66,12%), за ними следуют Канада (7,84%) и Великобритания (7,35%) (рис. B).

Как защититься от эксплуатации уязвимостей ConnectWise ScreenConnect

Как обнаружить эксплуатацию этих уязвимостей ConnectWise ScreenConnect

Что касается обнаружения, поиск шаблона «/SetupWizard.aspx/» в журналах сервера может указывать на попытку атаки. Также следует отслеживать папку «%ProgramFiles(x86)%\ScreenConnect\App_Extensions», поскольку она может использоваться для хранения и выполнения полезных данных злоумышленников.

Как защитить свой бизнес от эксплойтов ConnectWise ScreenConnect

ConnectWise указала в своем бюллетене по безопасности от 23 февраля 2024 г., что «они предприняли исключительный шаг для поддержки партнеров, которые больше не находятся на техническом обслуживании, предоставив им право на установку версии 22.4 без дополнительных затрат, которая исправит CVE-2024-1709».

СМОТРИТЕ: Загрузите эту политику отчетности об инцидентах и процедур реагирования на них с сайта TechRepublic Premium.

ConnectWise рекомендует локальным партнерам немедленно обновить ScreenConnect до версии 23.9.8 или выше, чтобы устранить обнаруженные уязвимости. ConnectWise также реализовал дополнительный шаг по устранению проблем для необновленных локальных пользователей, который приостанавливает экземпляр, если он не имеет версии 23.9.8 или более поздней.

Облачные партнеры устраняют уязвимости, о которых сообщил ConnectWise. Локальным партнерам рекомендуется немедленно выполнить обновление до последней версии ScreenConnect. ConnectWise снял лицензионные ограничения, поэтому партнеры, которые больше не находятся на техническом обслуживании, могут обновиться до последней версии ScreenConnect.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал