Новое вредоносное ПО SecuriDropper обходит ограничения Android 13, маскируясь под легальные приложения

9 ноября 2023 г.В новом отчете ThreatFabric, компании по защите от мошенничества, раскрыто вредоносное ПО SecuriDropper, способное обходить ограниченные настройки Android 13. Вредоносное ПО заставляет Android считать установку из Google Play Store, хотя на самом деле это не так.

Организациям настоятельно рекомендуется использовать решения и методы управления мобильными устройствами, чтобы обеспечить больший контроль над устройствами Android сотрудников и ограничить установку приложений на их устройства, используя список одобренных приложений и запрещая любые другие.

Перейти к:

- Каковы ограниченные настройки Android 13?

Встречайте вредоносное ПО SecuriDropper

Больше вредоносных программ будут использовать эту технику

Каковы ограниченные настройки Android 13?

В Android 13 появилась новая функция безопасности, называемая ограниченными настройками. Эта новая функция не позволяет загруженным неопубликованным приложениям (т. е. загруженным из Google Play Store) напрямую запрашивать настройки специальных возможностей и доступ к прослушивателю уведомлений — две функции, которыми, по мнению исследователей ThreatFabric, часто злоупотребляют вредоносные программы.

В системах Android приложения, загруженные из законного магазина Google Play, не подвергаются той же процедуре, что и приложения, созданные не из него. Основная причина заключается в том, что приложения, которые успешно попали в Google Play Store, предоставили больше информации и видимости, а также прошли различные тесты безопасности, чтобы гарантировать, что они не содержат вредоносных функций. Таким образом, на приложения из Google Play Store функция ограниченных настроек не распространяется.

Приложения, загруженные из Play Google Store, используют особый метод установки — «сессионный» установщик пакетов — который обычно не используется неопубликованными приложениями.

Встречайте вредоносное ПО SecuriDropper

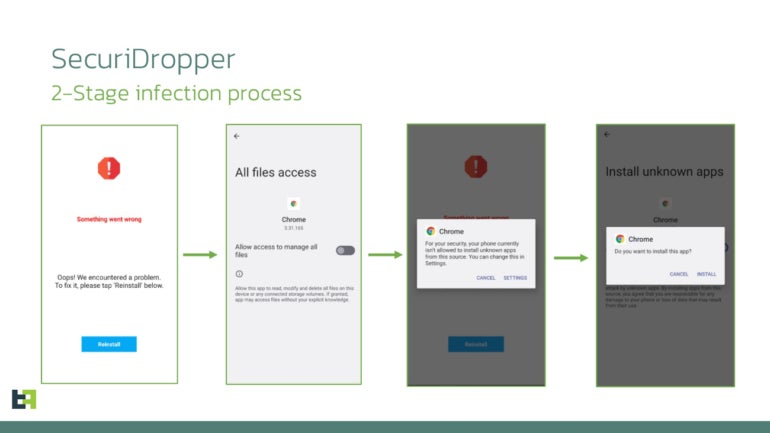

Вредоносное ПО SecuriDropper использует тот же метод установки, что и легальное программное обеспечение из легального магазина Google Play. После запуска ничего не подозревающим пользователем вредоносная программа запрашивает два ключевых разрешения: чтение и запись внешнего хранилища и установка и удаление пакетов.

После предоставления разрешений вредоносная программа проверяет, существует ли она уже на устройстве; если это так, вредоносная программа запускается, а если нет, вредоносная программа показывает пользователю сообщение о том, что что-то пошло не так, и пользователю необходимо нажать кнопку переустановки. Сообщение различается в зависимости от местоположения устройства и настроенного языка.

По завершении начинается установка на основе сеанса, и у пользователя запрашивается разрешение на включение службы специальных возможностей, что становится возможным благодаря обходу функции ограниченных настроек (рис. A).

Рисунок А

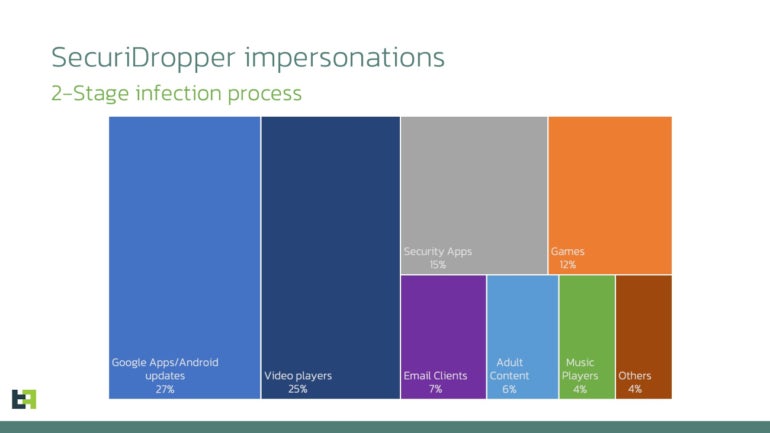

Было замечено, что вредоносное ПО маскируется под различные приложения Android, такие как Google Apps или обновления Android (27%), видеоплееры (25%), приложения безопасности (15%) или игры (12%), за которыми следуют почтовые клиенты и контент для взрослых. , музыкальные проигрыватели и другие приложения (рис. B).

Рисунок Б

Различные окончательные полезные нагрузки SecuriDropper

SecuriDropper может удалить и установить любой вид вредоносного кода, поскольку конечной целью вредоносного ПО является установка другого вредоносного ПО на зараженные устройства. ThreatFabric наблюдал две кампании с использованием SecuriDropper.

Первый — это атака с использованием SpyNote, вредоносного ПО с функциями удаленного администрирования. Вредоносная полезная нагрузка распространялась через фишинговые веб-сайты и внедрялась SecuriDropper. Вредоносному ПО SpyNote, способному захватывать конфиденциальную информацию на устройстве, а также красть SMS и журналы вызовов, а также делать снимки экрана, абсолютно необходимы разрешения, которые были бы недоступны из-за ограниченных настроек Android. Его установка через SecuriDropper позволяет вредоносному ПО SpyNote продолжать заражать устройства даже на Android 13 без необходимости изменения его кода.

В ходе другой атаки было замечено, что SecuriDropper устанавливает банковский троян ERMAC. Вредоносное ПО было развернуто через Discord, инструмент связи, ранее использовавшийся в основном геймерами, но все чаще используемый другими сообществами, включая корпоративные организации.

Больше вредоносных программ будут использовать эту технику

Различные семейства вредоносных программ будут использовать эту технику в будущем. Один из сервисов, который уже использует эту технику, — Zombinder.

Как сообщает ThreatFabric, платформа DarkNet Zombinder начала рекламировать свою новую версию, которая обходит ограничения Android 13. Сервис Zombinder позволяет злоумышленнику успешно связать легитимное приложение с вредоносным ПО. После завершения заражения легитимное приложение работает нормально, в то время как вредоносное ПО выполняется в фоновом режиме незаметно.

Zombinder также продает сборки с возможностью обхода ограничений Android 13. Разработчики Zombinder — это программное обеспечение, способное загружать вредоносное ПО в зараженную систему (так называемое дроппер), продаваемое по цене 1000 долларов США.

Как пишет ThreatFabric, «появление таких сервисов, как Zombinder, является показателем бурно развивающегося рынка киберпреступности, предлагающего сборщики и инструменты для обхода защиты Android 13. Это свидетельство изобретательности тех, кто стремится использовать уязвимости безопасности в своих целях».

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал