Основное развитие криптографии: ключевые проблемы в сертификатах, программировании и хэшинге раскрыты

29 июля 2025 г.Таблица ссылок

Аннотация и I. Введение

II Связанная работа

Iii. Методология

IV Результаты и обсуждение

V. Угрозы достоверности

VI Выводы, подтверждения и ссылки

IV РЕЗУЛЬТАТЫ И ОБСУЖДЕНИЕ

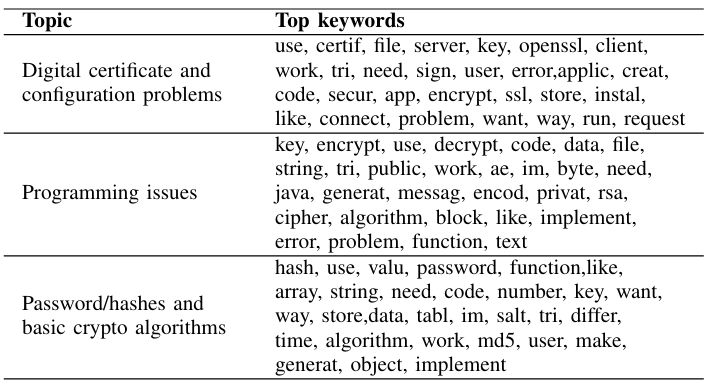

Наша настройка гиперпараметра продемонстрировала, что наилучшее количество тем - три. Точно так же, проанализировав визуализации Pyldavis и главные ключевые слова по 1-25 темам, два рецензента также достигли консенсуса по три в качестве количества тем. Интерактивная визуализация Pyldavis для трех тем доступна в Интернете.6 Рецензенты назвали эти темы, рассматривая общие темы верхних ключевых слов, возвращаемых LDA (см. Таблицу I). Мы определили, что первая тема посвящена цифровым сертификатам и вопросам конфигурации, вторая посвящена вопросам программирования, касающихся шифрования и дешифрования, а третий касается паролей/хэшей и основных алгоритмов, связанных с крипто-связанными. В качестве влиятельного показателя актуальности темы мы поняли, что частоты тегов -кандидатов, используемых в трех темах, соответствуют общим темам тем. [7] Например, мы заметили, что теги AES, DES, шифрование и RSA в основном используются в

Проблемы программирования, теги Hash, SHA, SHA256, MD5, XOR и соли являются более частыми в теме пароля/хэш, и, наконец, в цифровой подписи, магазине KeyStor, OpenSSL, PrivateKey, Public-Key, SmartCard и X509Certificate-более распространены в теме цифрового сертификата.

Что касается стратифицированной выборки, мы рассмотрели количество документов в каждом сложности (то есть каждая тема) как 139, 124 и 119 документов с первой темы до третьей соответственно. Выбранные документы были созданы за последние 5 лет при переполнении стека. Извлекая темы, рецензенты достигли 79% баллов KAPPA, что демонстрирует существенное согласие между двумя рецензентами.

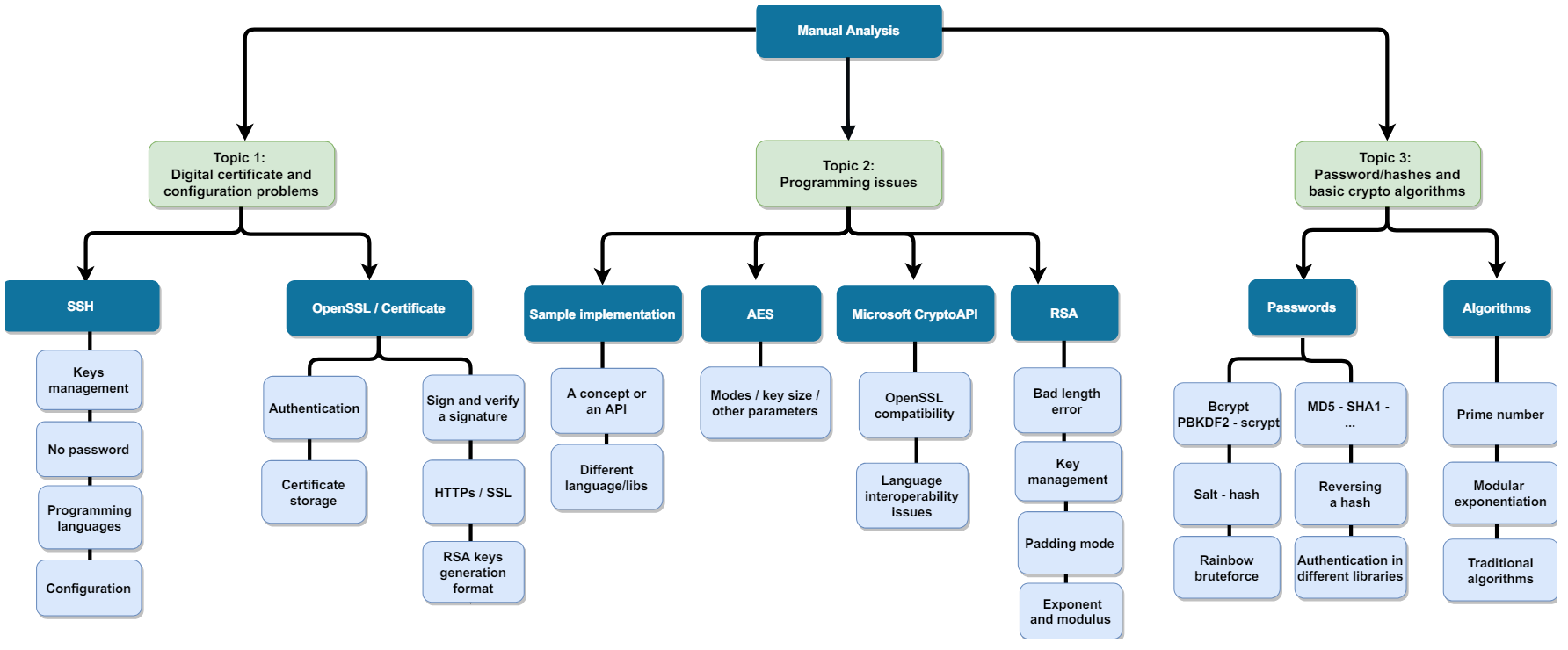

- Тема первая:Цифровой сертификат и проблемы конфигурации.Ручной анализ для первой темы изображает, что разработчики обсуждали две основные области, а именно сертификат/OpenSSL (63%) и SSH (37%). Например, дискуссии были связаны с конфигурацией OpenSSL, подписанием и проверкой подписи и генерацией файлов PEM с использованием OpenSSL. Были также вопросы, касающиеся того, как генерировать самозавешенные сертификаты, получить доступ к хранилищам сертификатов, создать запрос на подписку сертификата (CSR), установить HTTPS и безопасные соединения и настраивать аутентификацию на основе сертификатов в ASP.NET. В вопросах, связанных с SSH, у большинства пользователей были трудности с установкой SSH без пароля, проверяя правильное разрешение на ключи SSH, используя SSH-программно и подключение к SSH-серверам других платформ (например, Amazon).

2)Тема вторая: Проблемы программирования.Что касается темы вопросов программирования, мы заметили, что три наиболее часто обсуждаемые языки программирования были Java (то есть 44), C/C ++ (то есть 31) и C# (т.е. 19). В 31% постов разработчики обсуждали вопросы, связанные с алгоритмом AES, такими как различные режимы шифрования (например, CBC и ECB) и размеры ключей (например, 128, 192 и 256-бит). В дополнение к симметричному шифрованию, 47% постов были связаны с работой с асимметричным шифрованием (то есть RSA). Проблемы были в основном связаны с различными режимами прокладки (например, OAEP), как вычислять или понять необработанные модуль и числа показателей, а также как генерировать и работать с различными ключевыми кодировками файла в RSA (например, Der-кодированный формат, PEM или XML). Более того, еще одна очевидная проблема заключалась в том, чтобы иметь дело с различными форматами ключей RSA, то есть стандартами криптографии открытого ключа (PKC). А

Пользователи обычно спрашивали, как преобразовать PKCS#8 в PKCS#1 или другие стандарты, и как программно генерировать или использовать различные ключевые стандарты в различных крипто -библиотеках (например, Bouncy Castle). Были пользователи, у которых были проблемы с незаконными ошибками размера блока, часто неправильно понимая подходящее использование RSA, например, шифрование длинный текст. Тем не менее, обсуждения были разрешены с помощью надлежащих ответов, которые предполагали включение AES и RSA в сценарий шифрования/дешифрования. Другой тип вопроса был о проблемах в Microsoft Cryptoapi (12%). Разработчики сообщили о проблемах по работе с OpenSSL или использованием клавиш RSA из других источников, например, импорт клавиш из OpenSSL в криптографические API, преобразующие клавиши RSA, которые будут использоваться бодрым замком, подтверждая сигнатуру OpenSSL DSA с использованием CryptoApi, имея дополнительные поля в генерируемых ключах PHPSSL и подписчии с Pyopens с Pypens it с pypens it -in phyopens it in phyopens it -in phyopen. Cryptoapi. Moreover, there were questions (10%) associated with how to either implement a scenario, e.g., encryption of a string with RSA public key with Swift on iOS, or deal with problems while working with more than one crypto library or programming language, e.g., encryption of a string with RSA in JavaScript and decryption in Java, or decryption of a string in Java which is already encrypted using AES-256 в iOS.

3)Тема третья:Пароль/хэши и основные крипто -алгоритмы.Наши выводы по теме пароля/хэш показывают, что пользователи в основном обсуждали проблемы, связанные либо с паролями (86%), либо основными крипто -алгоритмами (14%). Различные аспекты производства защищенных паролей были темой большинства обсуждений. Прежде всего, пользователи были неопределенными, какие алгоритмы хеширования (например, MD5, SHA-1) могут обеспечить более высокий уровень надежности и как длина пароля способствует силе результирующего хэша. Пользователям не хватало необходимых знаний о том, что такое соль и как соль может максимизировать безопасность хэша. В дополнение к указанию плюсов и минусов статической соли против случайной соли, респонденты поощряли пользователей использовать соленые пароли, чтобы отобразить Bruteforce или атаку для столовой радужной столовой. Разработчики сомневались в том, какие крипто-функции, то есть bcrypt (), pbkdf2 (), или scrypt (), более безопасны и быстрее, и какие ключевые различия отличают три функции от других алгоритмов хеширования, например, MD5, SHA-256. Что касается основных крипто -алгоритмов, пользователи внесли свой вклад в ответы, касающиеся того, как производить или найти основные числа, как использовать класс Biginteger для модульной экспоненты RSA, как создавать уникальные хеш -хеш или идентификаторы Caesar или замену Ciphers Cipher. Наконец, несколько пользователей обсудили, как запрограммировать модуль аутентификации в рамках веб -программирования, таких как Laravel, или CakePhp.

4)Сложность темы и популярность: Мы проверили уровень популярности и сложности каждой темы, чтобы определить, какие вопросы привлекают больше внимания или получили приемлемые ответы с более длительным периодом времени, который был использован в предыдущем исследовании [7]. Мы использовали четыре фактора для измерения популярности темы, а именно среднего количества просмотров документов, среднего количества комментариев, среднего числа фаворитов и среднего балла документов. Четыре фактора можно найти в файлах CSV, [8], а именно CommentCount, FavouriteCount, Score и ViewCount. Мы рассматривали среднее количество ViewCount как главным фактором, чтобы оценить популярность темы, оценку вопроса и количество FavouriteCount в качестве второго по величине факторам, а также среднее количество комментариев в качестве последнего фактора. Чтобы найти самую сложную тему, мы использовали два фактора, а именно среднее время, необходимое для документа, чтобы получить принятый ответ, и отношение среднего количества ответов в документах к среднему количеству представлений. Мы избегали недавно опубликованных вопросов, влияя на анализ, только включив тех, которые старше шести месяцев.

Мы делаем вывод, что вопросы, связанные с использованием цифровых сертификатов, и проблемы конфигурации являются наиболее популярными (самый высокий средний показатель ViewCount и FavouriteCount), а вопросы, связанные с хэшированием и паролями, также рассматриваются как популярные на основе двух других факторов (то есть, средний составление комментариев и оценка). С точки зрения сложности мы замечаем, что тема проблемы программирования является самой сложной темой, поскольку она имела больше среднего времени отклика, и ее доля средних ответов на средние взгляды является самой низкой.

5)Краткое содержание: Проблемы в каждой теме были подробно изучены, чтобы продемонстрировать, как разработчики пытаются использовать или понимать различные области криптографии. Согласно нашим выводам, мы считаем, что есть две главные причины, по которым разработчики в основном сталкиваются с проблемами в криптографии. Первой главной причиной является явное отсутствие знаний, чтобы понять, почему или что им нужно использовать для выполнения крипто -задачи. Мы наблюдали достаточные доказательства, когда разработчикам не хватало уверенности, чтобы выбрать лучший алгоритм или параметр, например, правильный и самый безопасный вариант заполнения в AES. Следовательно, разработчики могут использовать фрагменты кода паттерской пластины из предоставленных ответов, несмотря на надежность и безопасность ответов. Во втором факторе, хотя фундаментальные концепции одинаковы, подход к внедрению крипто -концепции в различных крипто -библиотеках влияет на производительность разработчика. Убедительные доказательства в результатах побуждают, что работа с более чем крипто -библиотекой из -за использования различных архитектур или платформ в проекте создает путаницу для разработчиков относительно того, как может быть решена конкретная проблема. У них обычно возникают проблемы с созданием ключей с одной библиотекой и импортируют их в другую библиотеку или проверку подписи в другой крипто -библиотеке. Кроме того, адекватные объяснения и существование полезных примеров в документациях могут облегчить сложность использования криптографии.

Эта статья естьДоступно на ArxivПод CC по лицензии 4.0.

[6] http://185.94.98.132/~crypto/paper_data/lda.html

[7] http://185.94.98.132/~crypto/paper_data/tags-topics.csv

[8] http://185.94.98.132/~crypto/paper_data/

Авторы:

(1) Мохаммедреза Хазхирпасанд, Оскар Ниерстраш, Университет Берна, Берн, Швейцария;

(2) Мохаммадхоссейн Шабани, Университет Азада, Рашт, Иран;

(3) Мохаммад Гафари, Школа компьютерных наук, Университет Окленда, Окленд, Новая Зеландия.

Оригинал