Отчет Mandiant: пользователи Snowflake подвергаются краже и вымогательству данных

13 июня 2024 г.Новый отчет компании Mandiant, входящей в состав Google Cloud, показывает, что финансово мотивированный злоумышленник по имени UNC5537 собрал и украл данные примерно из 165 клиентских экземпляров Snowflake организаций. Snowflake — это облачная платформа данных, используемая для хранения и анализа больших объемов данных.

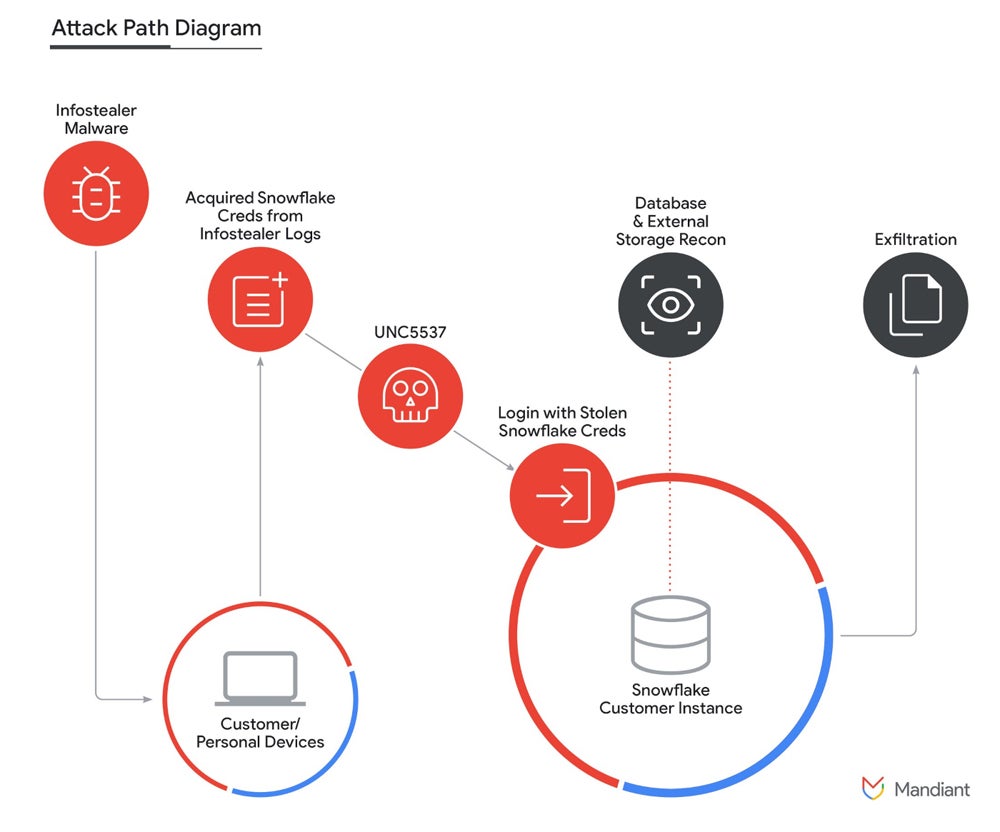

Злоумышленнику удалось получить доступ к этим данным, активировав учетные данные, которые ранее были украдены вредоносной программой-похитителем информации или приобретены у других киберпреступников.

По данным Mandiant, злоумышленник UNC5537 рекламирует данные жертв для продажи на форумах по киберпреступности и пытается вымогать деньги у многих жертв. Когда данные продаются, любой киберпреступник может купить эту информацию для различных целей, таких как кибершпионаж, конкурентная разведка или мошенничество, более финансово ориентированное.

Как некоторые пользователи Snowflake стали жертвами кражи и вымогательства данных?

В совместном заявлении Snowflake, Mandiant и компании по кибербезопасности CrowdStrike указывается, что нет никаких доказательств того, что мошенническая деятельность может быть вызвана уязвимостью, неправильной настройкой или взломом платформы Snowflake. Также нет никаких доказательств того, что эта деятельность была вызвана компрометацией учетных данных нынешних или бывших сотрудников Snowflake.

Вместо этого данные показывают, что злоумышленники получили учетные данные от нескольких кампаний по краже информации, которые заразили системы, не принадлежащие Snowflake. Затем злоумышленник получил доступ к затронутым учетным записям, что позволило украсть значительный объем данных клиентов из соответствующих экземпляров клиентов Snowflake.

Исследователи Mandiant заявили, что большинство учетных данных, используемых UNC5537, были доступны из исторических вредоносных программ-похитителей информации; некоторые из этих учетных данных датированы ноябрем 2020 года, но их все еще можно было использовать. За кражу учетных данных ответственны различные семейства вредоносных программ-инфостилеров. Наиболее часто используемые из них — Vidar, Risepro, Redline, Racoon Stealer, Lumma и Metastealer.

По данным Mandiant и Snowflake, по крайней мере 79,7% учетных записей, используемых злоумышленником, уже имели ранее раскрытые учетные данные.

Mandiant также сообщила, что первоначальное проникновение вредоносного ПО-инфовора произошло в системы подрядчиков, которые также использовались для личной деятельности, включая игры и загрузку пиратского программного обеспечения, что является сильным вектором для распространения инфокрадов.

Как UNC5537 получил украденные учетные данные?

Как сообщалось, злоумышленник получил учетные данные от различных вредоносных программ-похитителей информации, однако UNC5537 также использовал ранее приобретенные учетные данные.

Хотя компания Mandiant не предоставила никакой дополнительной информации, разумно предположить, что эти учетные данные были куплены на одной или нескольких подпольных торговых площадках киберпреступников непосредственно так называемым брокерам первичного доступа, которые представляют собой категорию киберпреступников, которые продают украденный корпоративный доступ другим мошенникам.

Как пишет Mandiant в своем отчете, «подпольная экономика информационных воров также чрезвычайно устойчива, и существуют большие списки украденных учетных данных как бесплатно, так и для покупки внутри и за пределами даркнета». Mandiant также сообщила, что в 2023 году 10% всех вторжений начались с кражи учетных данных, что представляет собой четвертый наиболее заметный первоначальный вектор вторжений.

Каковы были первоначальные методы доступа и кражи данных в этой атаке Snowflake?

В этой атаке первоначальный доступ к экземплярам клиентов Snowflake часто осуществлялся через собственный пользовательский интерфейс, доступный из Интернета (Snowflake SnowSight), или с помощью инструмента интерфейса командной строки, предоставляемого Snowflake (SnowSQL). Дополнительный инструмент, названный злоумышленником, под названием «rapeflake» и отслеживаемый Mandiant под именем FROSTBITE, использовался для разведки экземпляров Snowflake.

FROSTBITE существует как минимум в двух версиях: одна использует .NET для взаимодействия с драйвером Snowflake .NET, а другая использует Java для взаимодействия с драйвером Snowflake JDBC. Этот инструмент позволяет злоумышленникам выполнять действия SQL, такие как составление списка пользователей, текущих ролей, текущих IP-адресов, идентификаторов сеансов и названий организаций.

Злоумышленники также использовали общедоступный инструмент для управления базами данных DBeaver Ultimate для выполнения запросов к экземплярам Snowflake.

Используя SQL-запросы, злоумышленник смог получить информацию из баз данных. Как только интересные данные были найдены, они были сжаты в GZIP с помощью команды «COPY INTO», чтобы уменьшить размер данных, подлежащих удалению.

Злоумышленник в основном использовал VPN-сервисы Mullvad и Private Internet Access для доступа к экземплярам Snowflake жертв. Для кражи данных также использовался молдавский провайдер VPS ALEXHOST SRL. Злоумышленник хранил данные жертв на нескольких международных провайдерах VPS, а также на облачном хранилище MEGA.

Какие организации находятся в зоне риска?

Похоже, что атака представляет собой целевую кампанию, нацеленную на пользователей Snowflake с однофакторной аутентификацией. Все пользователи с многофакторной аутентификацией защищены от этой атаки и не пострадали.

Кроме того, в затронутых экземплярах клиентов Snowflake не было списков разрешений, позволяющих разрешать подключения только из надежных расположений.

Советы от Snowflake о том, как защитить свой бизнес от этой угрозы кибербезопасности

Снежинка опубликовала информацию по обнаружению и предотвращению несанкционированного доступа пользователей.

Компания предоставила список из почти 300 подозрительных IP-адресов, используемых злоумышленником, и поделилась запросом для идентификации доступа с подозрительных IP-адресов. Компания также предоставила запрос для выявления использования инструментов «rapeflake» и «DBeaver Ultimate». Любая учетная запись пользователя, возвращающая результаты этих запросов, должна быть немедленно отключена.

Snowflake настоятельно рекомендует усиление безопасности:

- Включите MFA для пользователей.

Настройте сетевые политики на уровне учетной записи и пользователя для учетных записей пользователей/служб с высокими полномочиями.

Просмотрите параметры учетной записи, чтобы ограничить экспорт данных из учетных записей Snowflake.

Отслеживайте учетные записи Snowflake на предмет несанкционированного повышения привилегий или изменений конфигурации и расследуйте любые из этих событий.

Кроме того, настоятельно рекомендуется обновлять и исправлять все программное обеспечение и операционные системы, чтобы избежать риска заражения распространенной уязвимостью, которая может привести к утечке учетных данных.

Решения безопасности должны быть развернуты на каждой конечной точке, чтобы предотвратить заражение информационными ворами.

Также рекомендуется повышать осведомленность о компьютерной безопасности и обучать персонал обнаруживать подозрительные события в области кибербезопасности и сообщать о них.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал