Легкие решения блокчейнов для мобильных средств

25 июня 2025 г.Таблица ссылок

Аннотация и 1. Введение

1.1 Фон

1.2 Мотивация

1.3 Наша работа и вклады и 1.4 организация

Связанная работа

2.1 Mobile AIGC и его моделирование QOE

2.2 блокчейн для мобильных сетей

Предварительные

Прокурор дизайн

4.1 Обзор архитектуры

4.2 REPUTITY ROLL-UP

4.3 Дуплекс -передаточный канал

OS2A: Объективная оценка услуг для мобильного AIGC

5.1 Вдохновение от DCM

5.2 Объективное качество процесса обслуживания

5.3 Субъективный опыт выходов AIGC

OS2A на прокуратуре: двухфазное взаимодействие для мобильного AIGC

6.1 Выбор MASP по репутации

6.2 Схема теоретического оплаты контракта

Реализация и оценка

7.1 Реализация и экспериментальная настройка

7.2 Оценка эффективности прокуратуры

7.3 Исследование функциональных целей

7.4 Анализ безопасности

Заключение и ссылки

2.2 блокчейн для мобильных сетей

Две категории исследований существуют в области мобильных продуктов блокчейнов. Во -первых, как безопасная вычислительная платформа, блокчейн может помочь мобильным сетям в различных аспектах, включая управление ключами [25], управление ресурсами [26], разгрузка задачи [27], мобильный краудсенсинг [28] и торговлю данными/ресурсами [29]. Общая идея состоит в том, чтобы использовать блокчейн для обеспечения неизменной и прослеживаемой бухгалтерской книги и сохранить все чувствительные исторические данные в цепочке, защищая тем самым злонамеренное подделение [25]. Более того, блокчейн поддерживает интеллектуальные контракты с заполнением Тьюринга, которые могут реализовать любую логику приложения и выполняться автоматически, когда выполняются предварительно определенные условия. Следовательно, зависимость от взаимного доверия между мобильными устройствами может быть устранена [30], [31].

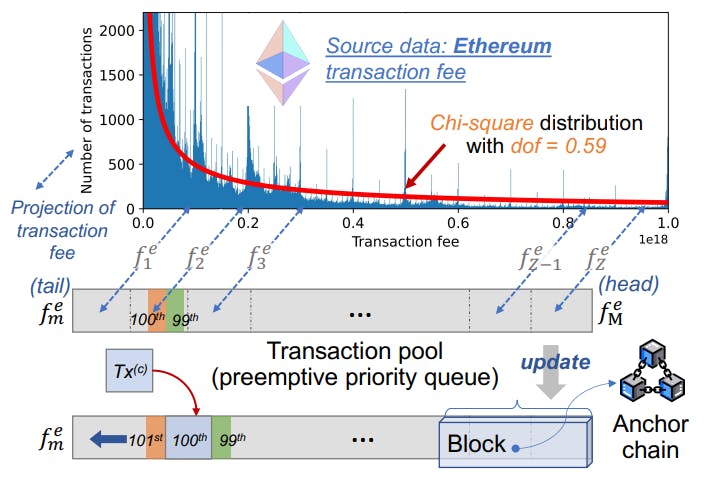

Несмотря на то, что они демонстрируют большой потенциал в развертывании мобильного телефона, традиционные блокчейны (например, биткойн и Ethereum) являются ресурсными [30], поскольку каждый участник выполняет консенсусный механизм, спасает всю копию книги и синхронизирует сообщения по всей сети. Следовательно, второе направление исследования-оптимизация блокчейна, что делает ее доступной для мобильных устройств с ограниченными ресурсами. Например, Zaman et al. [32] представляют легкий мобильный консенсусный механизм, который называется доказательством суширования, который снижает общие консенсусные затраты, поощряя сотрудничество между устройствами. Кроме того, Xu et al. [33] Совместно рассмотрим ресурсы вычислений, хранения и коммуникации, потребляемых блокчейном, и предлагают механизм консенсуса с ресурсом, обрезкой книг и быстрой синхронизации соответственно. Новая техника шардинга также использовалась в мобильной блокчейне, облегчая накладные расходы на каждом устройстве [34]. Эти методы направлены на то, чтобы уточнить архитектурный дизайн блокчейнов, называемых методами Layer-1. Соответственно, оптимизация путем создания дополнительных инфраструктур, таких как каналы микроплатежа [35], на блокчейнах-это методы уровня-2. Наконец, помогая Mobile Edge Computing, задачи с интенсивными вычислениями мобильных устройств могут быть разгружены на серверы с достаточными физическими ресурсами [36], [37].

Понимание: Мотивированным этим, мы уделяем большое внимание оптимизации архитектуры прокурора, заставляя его адаптироваться к мобильной среде при достижении функциональных целей. Следовательно, мы предлагаем развертывание репутации и каналы передачи дуплекса для повышения эффективности двух наиболее часто выполненных операций в прокуроре, а именно обновления репутации и передачи владения.

Авторы:

(1) Yinqiu Liu, Школа компьютерных наук и инженерии, Технологический университет Наняна, Сингапур (yinqiu001@e.ntu.edu.sg);

(2) Hongyang Du, Школа компьютерных наук и инженерии, Технологический университет Нанян, Сингапур (hongyang001@e.ntu.edu.sg);

(3) Dusit niyato, Школа информатики и инженерии, Наньянский технологический университет, Сингапур (dniyato@ntu.edu.sg);

(4) Цзявен Кан, Школа автоматизации, Технологический университет Гуандунга, Китай (kavinkang@gdut.edu.cn);

(5) Zehui Xiong, Столп технологий и дизайна информационных систем, Сингапурский технологический университет и дизайн, Сингапур (zehuixiong@sutd.edu.sg);

(6) Аббас Джамалипур, Школа электротехники и информационной инженерии, Университет Сиднея, Австралия (a.jamalipour@ieee.org);

(7) Сюмин (Шерман) Шен, Департамент электрической и компьютерной инженерии, Университет Ватерлоо, Канада (sshen@uwaterloo.ca).

Эта статья есть

Оригинал