Как прокурор закрепляет мобильный AIGC в ненадежных сетях

25 июня 2025 г.Таблица ссылок

Аннотация и 1. Введение

1.1 Фон

1.2 Мотивация

1.3 Наша работа и вклады и 1.4 организация

Связанная работа

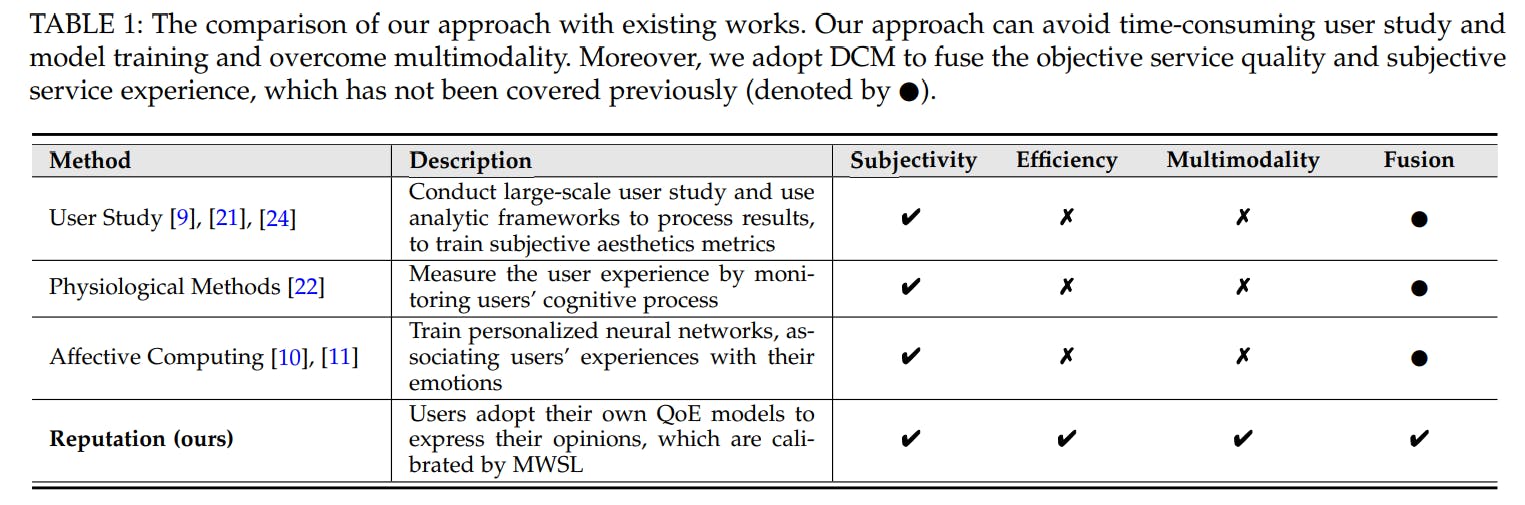

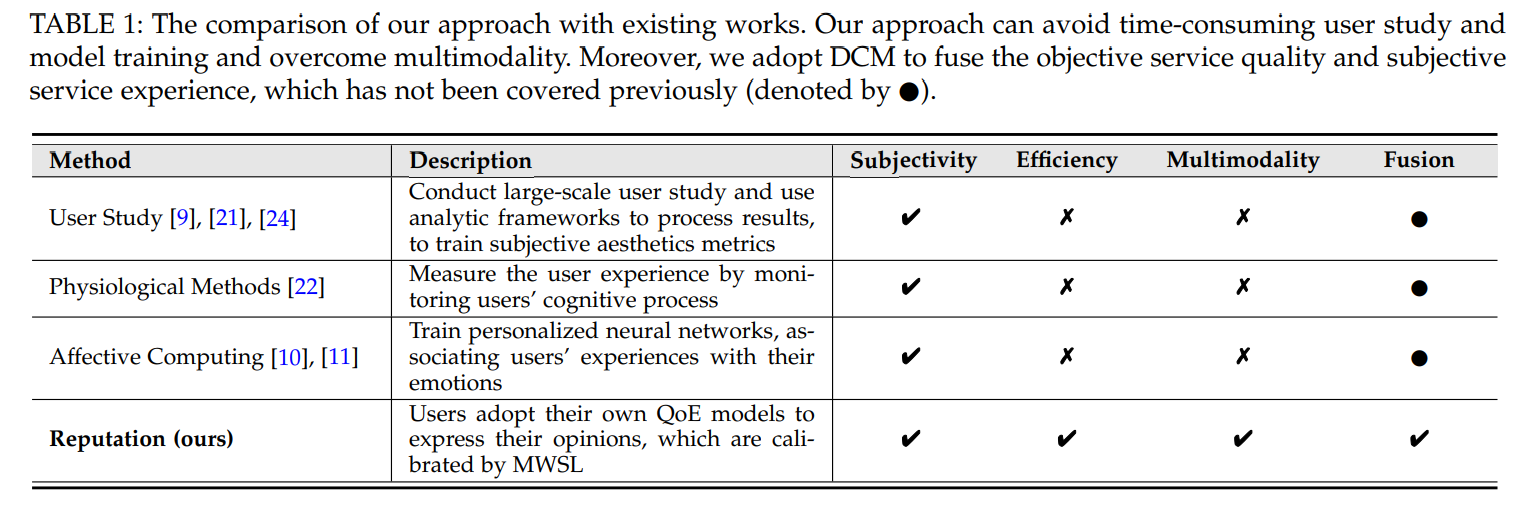

2.1 Mobile AIGC и его моделирование QOE

2.2 блокчейн для мобильных сетей

Предварительные

Прокурор дизайн

4.1 Обзор архитектуры

4.2 REPUTITY ROLL-UP

4.3 Дуплекс -передаточный канал

OS2A: Объективная оценка услуг для мобильного AIGC

5.1 Вдохновение от DCM

5.2 Объективное качество процесса обслуживания

5.3 Субъективный опыт выходов AIGC

OS2A на прокуратуре: двухфазное взаимодействие для мобильного AIGC

6.1 Выбор MASP по репутации

6.2 Схема теоретического оплаты контракта

Реализация и оценка

7.1 Реализация и экспериментальная настройка

7.2 Оценка эффективности прокуратуры

7.3 Исследование функциональных целей

7.4 Анализ безопасности

Заключение и ссылки

3 предварительные

В этом разделе мы описываем предварительные, включая модели системы и угроз мобильного AIGC и соответствующие цели прокурора.

3.1 Системная модель: мобильный AIGC

Учитывая ограничения ресурсов, клиенты вряд ли могут генерировать выходы AIGC локально [38]. Вместо этого, с обильными физическими ресурсами и профессиональностью для эксплуатации моделей AIGC, MASPS, использующие мобильные серверы, могут выполнять выводы AIGC для клиентов в соответствии с данными подсказками. Соответственно, они получают прибыль, арендуя свои вычислительные питания клиентам. Злоумышленники могут начать злонамеренные атаки, чтобы поставить под угрозу безопасность. Без воздействия злоумышленников взаимодействие между клиентами и MASP в каждом раунде мобильной службы AIGC включает в себя три механизма, а именно отбор MASP, схема оплаты и передачу владения платыми (см. Рис. 1-Part B).

3.2 Модель угрозы

Мы рассмотрим вероятностный полиномиальный византийский противник [39] в общественных мобильных сетях, чтобы разобраться в MASP в качестве нападавших. Злоумышленники могут попытаться уничтожить систему прокуроров в произвольных манерах. В следующих разделах мы обсудим восемь потенциальных стратегий атаки и соответствующей защиты прокурора. Затем мы делаем два предположения: 1) не более 50% массов может быть злоумышленниками в любой момент, что является предпосылкой для обеспечения безопасности блокчейна [33], а 2) злоумышленники ограничены вычислительными и не могут победить современные алгоритмы криптографии в полиномиальное время [40]. Обратите внимание, что как MASP, так и клиенты могут быть нечестными в получении более высокой прибыли. Например, поскольку поведение MASP скрыто от клиентов, MASPS может намеренно уменьшить ресурсы, вложенные в выводы AIGC после принятия запросов, называемых эффектом морального риска. Аналогичным образом, клиенты могут плохо себя вести, отменив платеж сразу после получения выходов AIGC. И последнее, но не менее важное, мы рассматриваем практическую мобильную сеть, в которой массы и клиенты анонимны друг другу, без взаимного доверия [41].

3.3 Цели дизайна

Учитывая вышеуказанные модели системы и угроз, мы суммируем четыре цели проектирования для прокурора, чтобы защитить мобильный AIGC.

• Высокая адаптивность:Перед функциональными целями прокурор должен сначала соответствовать мобильной среде AIGC, с ограничениями ресурсов, высокой рабочей нагрузкой и требованием для обработки больших выходов AIGC (G1)

• Эффективный выбор MASP:Качество и опыт мультимодальных мобильных услуг AIGC должны быть измерены рационально и эффективно, что позволяет каждому клиенту выбрать лучшую MASP (G2)

• Оптимальная схема оплаты:Клиенты должны создавать соответствующие схемы оплаты с MASP в соответствии с конфигурациями услуг. Более того, моральный риск не должен повредить прибыли клиентов (G3)

• Перевод на атомную плату:Выполнение переводов по владению платой должно быть атомным, то есть либо клиент, и MASP получают получение владения и плата за обслуживание соответственно, либо весь перевод отменен без промежуточной возможности (G4)

Авторы:

(1) Yinqiu Liu, Школа компьютерных наук и инженерии, Технологический университет Наняна, Сингапур (yinqiu001@e.ntu.edu.sg);

(2) Hongyang Du, Школа компьютерных наук и инженерии, Технологический университет Нанян, Сингапур (hongyang001@e.ntu.edu.sg);

(3) Dusit niyato, Школа информатики и инженерии, Наньянский технологический университет, Сингапур (dniyato@ntu.edu.sg);

(4) Цзявен Кан, Школа автоматизации, Технологический университет Гуандунга, Китай (kavinkang@gdut.edu.cn);

(5) Zehui Xiong, Столп технологий и дизайна информационных систем, Сингапурский технологический университет и дизайн, Сингапур (zehuixiong@sutd.edu.sg);

(6) Аббас Джамалипур, Школа электротехники и информационной инженерии, Университет Сиднея, Австралия (a.jamalipour@ieee.org);

(7) Сюмин (Шерман) Шен, Департамент электрической и компьютерной инженерии, Университет Ватерлоо, Канада (sshen@uwaterloo.ca).

Эта статья есть

Оригинал