Исследование шпионского ПО, проведенное группой анализа угроз Google: как CSV-файлы нацелены на устройства и приложения

15 февраля 2024 г.Новая публикация группы анализа угроз Google посвящена поставщикам коммерческого наблюдения, чьи услуги покупаются правительствами для целей мониторинга или шпионажа. В настоящее время Google отслеживает более 40 CSV-файлов, большинство из которых являются высокотехнологичными и способны разрабатывать шпионское ПО и эксплойты нулевого дня для компрометации своих целей, особенно на устройствах Android и iOS.

Прочтите подробную информацию о том, на что нацелены CSV, как используется шпионское ПО, пагубное влияние CSV на отдельных лиц и общество и как предприятия могут смягчить эти угрозы кибербезопасности.

Что такое поставщики коммерческого наблюдения и на что они нацелены?

Поставщики коммерческого наблюдения — это компании, которые продают полный спектр услуг наблюдения государственным заказчикам; эти услуги включают в себя шпионское ПО — инфраструктуру, необходимую для связи со шпионским ПО, установленным на взломанных устройствах. Шпионское ПО обеспечивает черный доступ к устройствам и позволяет осуществлять мониторинг и кражу данных.

По данным группы анализа угроз Google, CSV работают открыто; то есть у них есть веб-сайты, маркетинговый контент, команды по продажам и разработке, связи с прессой и иногда даже посещают конференции. По оценкам Google, количество CSV-файлов во всем мире невозможно подсчитать; кроме того, CSV могут менять свои имена несколько раз, чтобы избежать общественного внимания, часто в ответ на разоблачение или прямые судебные иски против них.

NSO Group, одна из крупнейших компаний CSV, о своей деятельности сообщавшая с 2015 года, по-прежнему видна и активна. Это так, несмотря на то, что компания была добавлена в Список юридических лиц США за вредоносную кибердеятельность, а судебные иски были предприняты технологическими компаниями, включая Facebook и Apple.

На что нацелены CSV?

Таргетирование CSV отличается от традиционных операций кибершпионажа (т. е. сложных постоянных угроз) в том смысле, что коммерческие поставщики систем наблюдения нацелены на отдельных лиц, а не на целые сети. Это делает услугу очень ценной для тех, кто хочет отслеживать или шпионить за деятельностью отдельных лиц, которые обычно являются диссидентами, журналистами, правозащитниками или политиками оппозиционных партий. Google писал о таком таргетинге ранее; например, в 2022 году пять уязвимостей нулевого дня, затрагивающих пользователей Android, были использованы как минимум восемью правительствами и использованы против политических кандидатов.

СМОТРИТЕ: 8 лучших инструментов и программного обеспечения для передовой защиты от угроз на 2024 год (TechRepublic)

Шпионское ПО — основной метод, используемый большинством CSV-файлов.

Шпионское ПО — это вредоносное программное обеспечение, установленное на устройствах. Незаметно для владельца устройства шпионское ПО собирает данные пользователей и отправляет их обратно контроллеру (т. е. клиенту CSV). CSV часто разрабатывают шпионское ПО для мобильных устройств, поскольку их клиенты в первую очередь хотят собирать SMS, сообщения, электронные письма, данные о местоположении, телефонные звонки или даже аудио/видео записи.

Для первоначального взлома устройства, которым может быть компьютер или смартфон, шпионские программы обычно используют уязвимости программного обеспечения. На этом начальном этапе может потребоваться взаимодействие с пользователем, например, когда шпионская программа использует эксплойт в один клик, который требует как минимум одного взаимодействия с пользователем, например, щелчка по ссылке или открытия файла. Но еще более ценными являются эксплойты с нулевым щелчком мыши, которые не требуют какого-либо взаимодействия с пользователем и могут быть незаметно использованы для установки шпионского ПО на устройство цели.

Кроме того, некоторые CSV демонстрируют очень глубокие технические знания и способны использовать уязвимости нулевого дня для заражения устройств. Если проблема нулевого дня обнаружена и исправлена поставщиком, CSV предоставляет новый файл своему клиенту.

СМОТРИТЕ: Отчет об угрозах ESET: Распространенность шпионского ПО Android SpinOk SDK и многое другое (TechRepublic)

Поскольку шпионские программы, разработанные CSV, в основном нацелены на мобильные телефоны, они в основном используют уязвимости операционных систем Android или iOS или программного обеспечения, работающего на них.

Четыре основные категории индустрии шпионского ПО

- Поставщики коммерческого наблюдения, также известные как наступательные субъекты частного сектора, разрабатывают и продают шпионское ПО и его инфраструктуру, включая услуги первоначального взлома, предоставление рабочих эксплойтов и инструментов сбора данных.

Государственные заказчики обращаются к CSV, чтобы получить услугу, необходимую для достижения своих целей наблюдения. Эти клиенты выбирают цели, разрабатывают кампанию по доставке вредоносного ПО, а затем отслеживают и собирают данные.

Отдельные исследователи уязвимостей и разработчики эксплойтов являются основными источниками CSV-файлов для получения рабочих эксплойтов, особенно эксплойтов нулевого дня. Некоторые из этих людей легально монетизируют свои навыки, работая защитниками и помогая улучшить безопасность программного обеспечения, в то время как другие продают уязвимости и/или связанные с ними эксплойты непосредственно CSV или брокерам эксплойтов. Некоторые CSV имеют внутренние возможности для исследования уязвимостей и разработки соответствующих эксплойтов.

Брокеры и поставщики эксплойтов — это отдельные лица или компании, специализирующиеся на продаже эксплойтов. Несмотря на то, что некоторые CSV могут разрабатывать эксплойты самостоятельно, они часто дополняют их, покупая дополнительные эксплойты у третьих сторон. Исследователи Google отмечают, что брокеры могут выступать в качестве посредников между продавцами, покупателями, CSV и государственными заказчиками на каждом этапе процесса.

Продукты Google активно ориентированы на CSV-файлы.

По данным Google, CSV стоят за половиной известных эксплойтов нулевого дня, нацеленных на такие продукты Google, как Chrome и экосистему Android, что неудивительно, поскольку CSV в основном запускают шпионское ПО, нацеленное на мобильные телефоны Android или iOS.

С середины 2014 по 2023 год исследователи безопасности обнаружили 72 нулевых дня, использовавшихся в дикой природе; тридцать пять из этих 72 эксплойтов были приписаны CSV, однако это нижняя оценка, поскольку, вероятно, есть эксплойты, которые еще не обнаружены, а также эксплойты, авторство которых остается неизвестным.

Группа анализа угроз Google отметила ускорение обнаружения эксплойтов нулевого дня, в том числе связанных с CSV. С 2019 по 2023 год было обнаружено 53 эксплойта нулевого дня, 33 из них были приписаны CSV.

CSV-файлы могут стоить несколько миллионов долларов США.

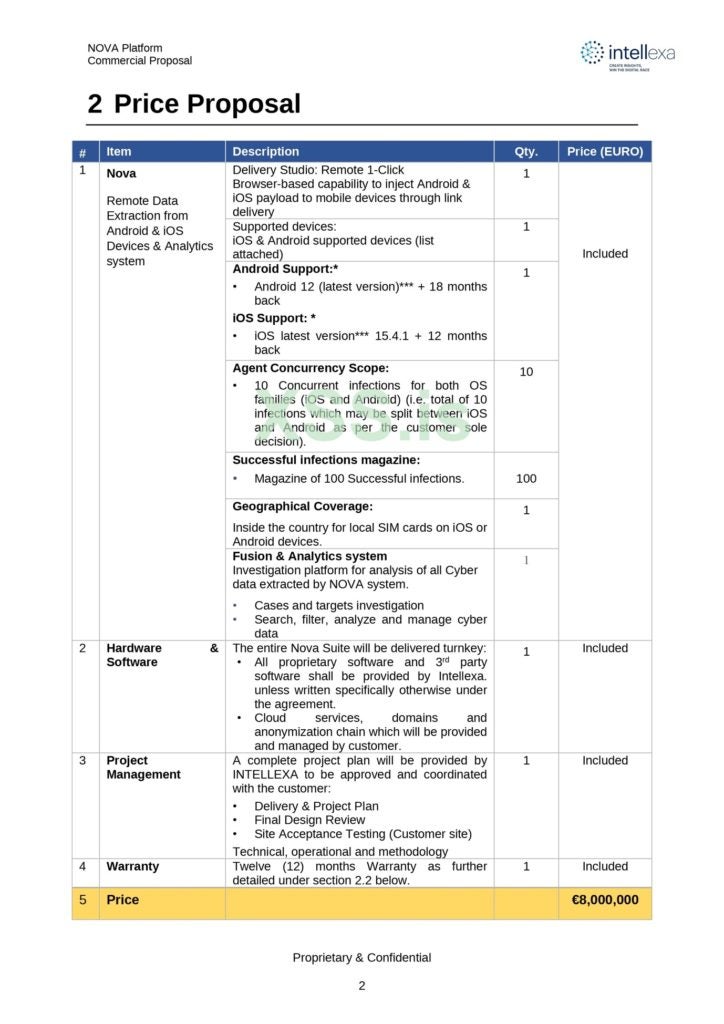

Цены на услуги CSV могут исчисляться миллионами. Например, в 2022 году Amnesty International раскрыла утечку коммерческого предложения CSV Intellexa, исходящего от форума по киберпреступности XSS.is. Предложение предусматривало полный сервис CSV в течение года с поддержкой Android и iOS, одновременное заражение 10 и более устройств за 8 миллионов евро (рис. A).

Дополнительные услуги CSV можно приобрести. Например, в случае со шпионским ПО Predator добавление устойчивости обходится на 3 миллиона евро дороже, чем основное предложение. Постоянство позволяет клиенту сохранять шпионское ПО на телефоне, даже если он выключается и перезапускается.

Зарегистрированный и потенциальный вред, причиненный CSV

Традиционные операции кибершпионажа обычно крадут данные из сетей или компьютеров, но реже с мобильных телефонов, в отличие от шпионского ПО.

Вот два примера из отчета Google о вреде, причиненном CSV-файлами:

Мария Луиза Агилар Родригес, специалист по международной правозащитной деятельности, и Сантьяго Агирре, директор базирующейся в Мехико правозащитной организации Centro PRODH, помнят, что попасться на такую атаку было «ужасно», поскольку оба стали жертвами клиента CSV. Агирре услышал свой собственный голос в местных новостях по радио, как будто он был в сговоре с местными картелями. Вся аудиозапись была украдена из его мобильного телефона и сильно отредактирована на основе различных звонков.

Галина Тимченко, соучредитель и генеральный директор эмигрировавшего российского СМИ «Медуза», стала объектом нападения CSV примерно в феврале 2023 года. Она написала, что «в течение нескольких недель у них был полный доступ к моей переписке, поэтому они могли видеть мое близкое окружение. Я боялся за них. Я боялась за своих друзей, коллег и партнеров «Медузы». Затем она поняла, что несколько репортеров, взломанных с помощью шпионского ПО Pegasus, были убиты, что усилило страх за ее собственную безопасность, а также за ее друзей и знакомых.

Кроме того, использование шпионского ПО может также повлиять на общество в целом. Нападение на политических кандидатов «ставит под угрозу способность общества проводить свободные и справедливые выборы», пишет группа анализа угроз Google.

Как исследователи уязвимостей защищаются от CSV

Участники исследования уязвимостей помогают защититься от CSV, сообщая об уязвимостях поставщикам программного обеспечения, чтобы уязвимости нулевого дня были исправлены, однако время реакции от первоначального отчета до выпуска исправления может занять недели или месяцы. Каждый раз, когда устраняется уязвимость нулевого дня, это не только защищает пользователей и компании, но также не позволяет CSV выполнять свои соглашения с клиентами и не позволяет им получать оплату, а также увеличивает их операционные расходы.

Как предприятия могут смягчить эту угрозу шпионского ПО

Вот шаги, которые компании должны предпринять, чтобы снизить риск этой угрозы безопасности:

- Внедрите решения мобильной безопасности на мобильных устройствах всех сотрудников.

Научите сотрудников обнаруживать попытки компрометации их мобильных телефонов, особенно в случае эксплойтов в один клик, которые требуют от пользователя щелкнуть ссылку или открыть файл. Подозрительные файлы следует открывать только в изолированных программных средах или в средах, в которых используются полнофункциональные решения безопасности хоста и сети.

Развертывайте исправления безопасности для мобильных операционных систем и мобильного программного обеспечения как можно скорее, чтобы избежать компрометации с помощью эксплойтов с нулевым щелчком мыши.

По возможности не храните конфиденциальные данные на мобильных телефонах.

Выключайте мобильные телефоны во время важных встреч, чтобы избежать перехвата разговоров взломанным устройством.

Примечание редактора: TechRepublic связалась с Google для получения дополнительной информации об этом исследовании шпионского ПО. Если мы получим эту информацию, эта статья будет обновлена этой информацией.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал