Четыре ключевых шага для конфиденциального выполнения смарт -контракта

2 июля 2025 г.Таблица ссылок

Аннотация и I. Введение

II Тур молнии

Iii. Методология систематизации

IV Раствор слоя-один

V. Slayer-Two Solution

VI Дискуссия

VII. Исследовательские проблемы

VIII. Заключительные замечания и ссылки

Приложение А.Ключевые управления

Приложение B.Анонимность и конфиденциальность

Приложение C.Фон

Приложение D.Протокол голосования на основе TCSC

II Тур молнии

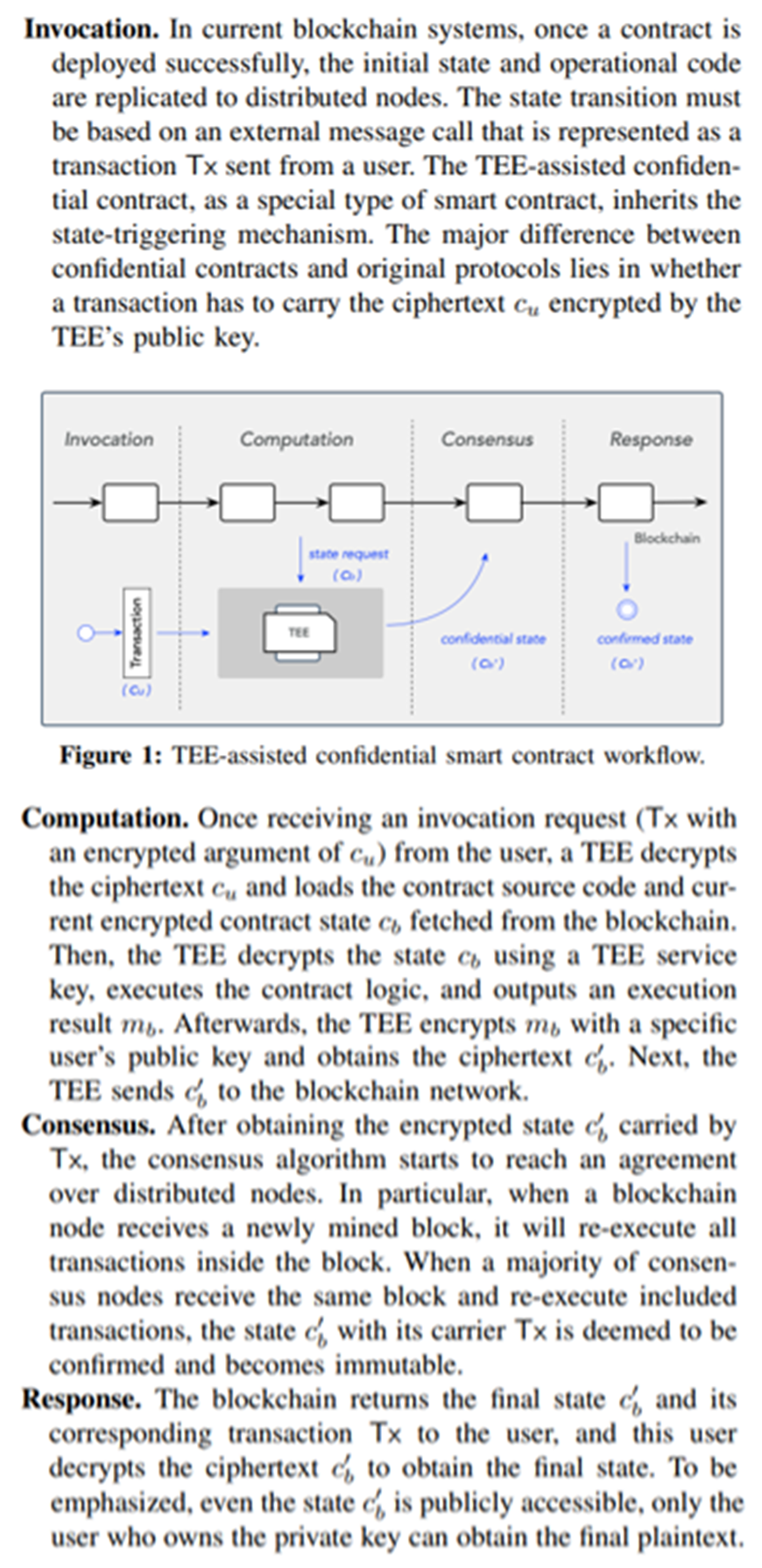

Этот раздел дает описание высокого уровня и предлагает пример, чтобы проиллюстрировать, как работает типичный конфиденциальный смарт-контракт. Из существующей литературы [42], [43], [41], [44], [45], [46], установление конфиденциального умного контракта в основном требует четырех шагов, а именновызовВвычислениеВКонсенсусиответ(См. Рис. 1).

А. Обзор

B. Продолжительный пример

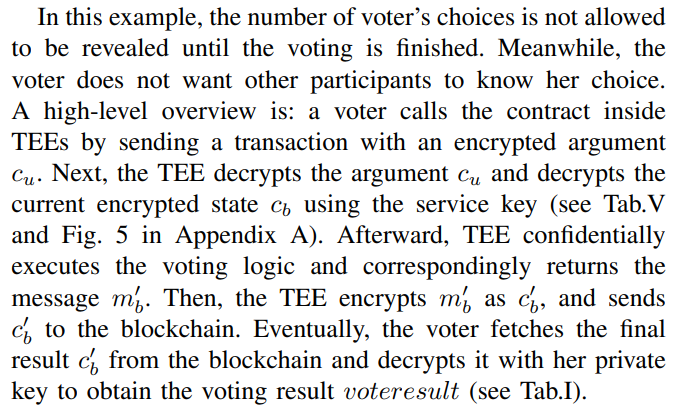

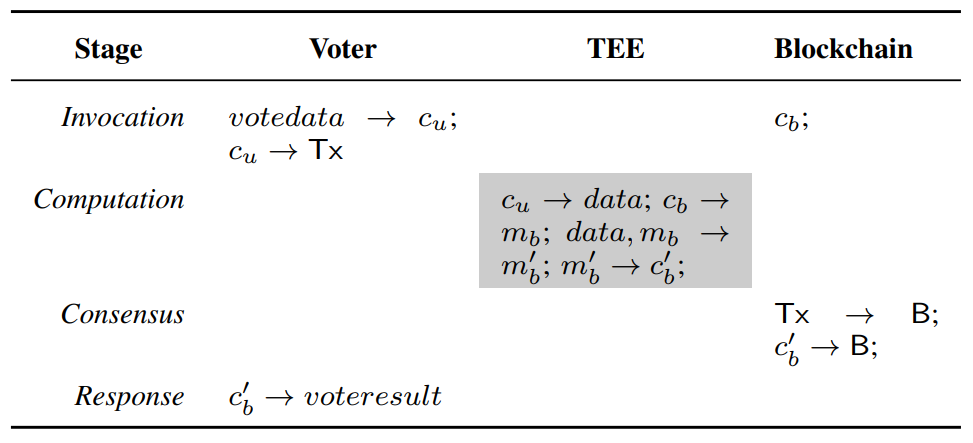

С точки зрения птичьего глаза, TCSC может использоваться в качестве идеального черного ящика на основе контрактов [47] с секретностью и правильностью. Эта идея была принята несколькими продвинутыми протоколами безопасности [48], [49]. Мы предоставляем секретный пример электронного голосования, заимствованный у Oasislabs [50].

TCSC может быть хорошо квалифицирован для роли децентрализованного управляющего голосованием в системе электронных голосов [17], [51]. Как только менеджер по контракту успешно развернут, логика голосования загружается в футболку, а соответствующие секретные ключи генерируются в частном порядке и хранятся внутри Tees. Зашифрованное состояние затем подтверждается узлами блокчейна. Это предлагает протокол электронного голоса с конфиденциальностью, нейтралитетом, аудиторием и подотчетностью. Во -первых, входной CU избирателя зашифруется, а промежуточные параметры (например, MB) в частном порядке обрабатываются через футболки. Внешние злоумышленники не могут получить знание конфиденциальной информации, и, следовательно, достигается конфиденциальность. Во -вторых, предопределенная логика голосования возникает только в децентрализованной сети, когда определенные условия выполняются, что приносит нейтралитет для управления управлением доступом. В -третьих, если избиратель хочет проголосовать за кандидата, ей необходимо заранее построить канал в тройник, а затем отправить транзакцию TX для вызова договора. Из -за защиты зашифрованных каналов аргументы транзакций хранятся в секрете. Между тем, такие призывные записи в форме транзакций остаются видимыми и станут неизменными, обеспечивая ответственность за процесс голосования. К сожалению, проверка, как одно из фундаментальных свойств, выполняет не гладкую в контексте шифрования. Контракты, выполняемые внутри Tees, делают процедуры выполнения, не имеют публичной проверки. Только узлы, которые устанавливают футболки с правильными соответствующими ключами, могут проверить правильность выполнения контрактов. Однако метаданные транзакции TX сохраняют незашифрованные, что позволяет проверить отсутствие двойных расходов.

Авторы:

(1) Руджия Ли, Южный университет науки и технологии, Китай, Университет Бирмингема, Великобритания и этот автор внес свой вклад в эту работу;

(2) Цинь Ван, CSIRO DATA61, Australia и этот автор внес свой вклад в эту работу;

(3) Ци Ван, Южный университет науки и техники, Китай;

(4) Дэвид Галиндо, Университет Бирмингема, Великобритания;

(5) Марк Райан, Университет Бирмингема, Великобритания.

Эта статья есть

Оригинал