Кампания EleKtra-Leak использует облачные ключи AWS, найденные в публичных репозиториях GitHub, для запуска операции криптомайнинга

4 ноября 2023 г.Новое исследование подразделения 42 компании Palo Alto Networks раскрывает активную кампанию атаки, в которой злоумышленник ищет учетные данные Amazon IAM в режиме реального времени в репозиториях GitHub и начинает использовать их менее чем через пять минут. Последняя полезная нагрузка запускает настроенное программное обеспечение для майнинга криптовалют Monero на виртуальных машинах, развернутых на экземплярах Amazon.

Перейти к:

- Учетные данные IAM доступны на GitHub

Технические подробности об этой атаке

Цель этой атаки: криптомайнинг.

Автоматизированные меры GitHub для обнаружения секретов

Как смягчить этот риск кибербезопасности

Учетные данные IAM доступны на GitHub

GitHub предлагает своим пользователям множество функций для обработки их кода на платформе. Одна из этих функций заключается в предоставлении списка всех общедоступных репозиториев любому пользователю, запрашивающему его, что помогает разработчикам легко отслеживать различные интересующие их разработки. Отслеживание осуществляется в режиме реального времени и позволяет любому, включая субъектов угроз, видеть новые репозитории. как только они будут отправлены на GitHub.

ПОСМОТРЕТЬ: 8 лучших решений для управления идентификацией и доступом (IAM) на 2023 год (TechRepublic)

Исследователи Unit 42 компании Palo Alto Networks сообщают, что учетные данные Amazon Web Services Identity and Access Management можно найти в общедоступных репозиториях GitHub и что за этими учетными данными активно охотятся киберпреступники.

Чтобы глубже проанализировать риск, исследователи решили хранить учетные данные IAM на GitHub и проверять всю активность, связанную с ним. Это тестирование приманки показало, что утекшие ключи AWS, закодированные в base64 и хранящиеся на GitHub, не были обнаружены и использованы злоумышленниками, которые извлекали только открытые текстовые ключи AWS, спрятанные за прошлой фиксацией в случайном файле.

Приманка позволила исследователям Уильяму Гамазо и Натаниэлю Квисту обнаружить конкретную атакующую кампанию, начавшуюся в течение пяти минут после размещения учетных данных на GitHub.

Технические подробности об этой атаке

По данным Unit 42, кампания, названная исследователями EleKtra-Leak в связи с греческой облачной нимфой Электрой и использованием слова Лек в качестве первых трех символов в паролях, используемых злоумышленником, активна как минимум с декабря 2020 года. .

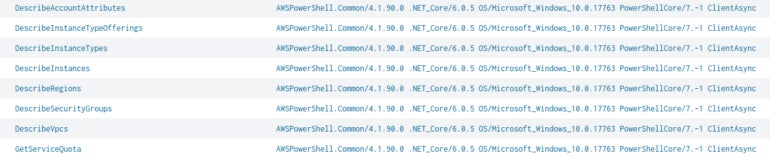

Как только учетные данные IAM обнаружены, злоумышленник выполняет ряд разведывательных действий, чтобы узнать больше об учетной записи AWS, к которой осуществляется доступ (рис. A).

Рисунок А

После выполнения этих действий злоумышленник создает новые группы безопасности AWS, а затем запускает несколько экземпляров Amazon Elastic Compute Cloud для каждого региона в любом доступном регионе AWS.

Гамазо и Квист смогли наблюдать более 400 вызовов API в течение семи минут, все они выполнялись через VPN-соединение, что показывает, что злоумышленник автоматизировал атаку на эти среды учетных записей AWS.

Злоумышленник нацелился на крупноформатные облачные виртуальные машины для выполнения своих операций, поскольку они обладают более высокой вычислительной мощностью, а именно это и ищут злоумышленники при выполнении операций по майнингу криптовалют. Злоумышленник также выбрал частные изображения для Amazon Machine Images; некоторые из этих образов представляли собой старые дистрибутивы Linux Ubuntu, что позволило исследователям предположить, что операция датируется как минимум 2020 годом.

Злоумышленник также, судя по всему, блокировал учетные записи AWS, которые регулярно раскрывают учетные данные IAM, поскольку такое поведение может исходить от исследователей угроз или систем-приманок.

Цель этой атаки: криптомайнинг.

После того, как вся разведка завершена и виртуальные машины запущены, доставляется полезная нагрузка, загружаемая с Google Диска. Полезная нагрузка, зашифрованная в хранилище Google, расшифровывается при загрузке.

Unit 42 утверждает, что полезная нагрузка представляет собой известный инструмент для майнинга криптовалют, который, по-видимому, использовался в 2021 году, о чем сообщила Intezer, компания, специализирующаяся на автономных платформах операционных систем безопасности. В сообщенной кампании атаки Intezer указал, что злоумышленник получил доступ к открытым экземплярам Docker в Интернете, чтобы установить программное обеспечение для майнинга криптовалюты Monero. Это специализированное программное обеспечение для майнинга криптовалют такое же, как и то, что используется в новой кампании, представленной Palo Alto Networks.

Программное обеспечение настроено на использование пула майнинга SupportXMR. Пулы для майнинга позволяют нескольким людям добавлять свое вычислительное время в одно и то же рабочее пространство, увеличивая их шансы заработать больше криптовалюты. Как заявили в Palo Alto Networks, сервис SupportXMR предоставляет только ограниченную по времени статистику, поэтому исследователи собирали статистику майнинга за несколько недель, поскольку для операций майнинга AWS использовался один и тот же кошелек (рис. B).

Рисунок Б

В период с 30 августа 2023 г. по 6 октября 2023 г. появилось в общей сложности 474 уникальных майнера, каждый из которых представлял собой уникальный экземпляр Amazon EC2. Пока невозможно получить оценку финансовой выгоды, полученной злоумышленником, поскольку Monero включает средства контроля конфиденциальности, ограничивающие отслеживание такого рода данных.

Автоматизированные меры GitHub для обнаружения секретов

GitHub автоматически сканирует секреты в файлах, хранящихся на платформе, и уведомляет поставщиков услуг об утечке секретов на GitHub.

В ходе расследования Гамазо и Квист заметили секреты, которые они намеренно хранили на GitHub, поскольку данные-приманки для их исследования действительно были успешно обнаружены GitHub и переданы в Amazon, который, в свою очередь, в течение нескольких минут автоматически применил политику карантина, которая не позволяет злоумышленникам выполнять такие операции, как как доступ к AWS IAM, EC2, S3, Lambda и Lightsail.

В процессе исследования Unit 42 оставлял политику карантина в силе и пассивно изучал тесты аккаунтов злоумышленников; затем от этой политики отказались, чтобы изучить всю цепочку атак.

Исследователи пишут, что они «полагают, что злоумышленник может найти открытые ключи AWS, которые не обнаруживаются автоматически» и что, согласно их доказательствам, злоумышленники, вероятно, это сделали, поскольку они могли провести атаку без какой-либо мешающей политики. Они также заявляют, что «даже когда GitHub и AWS координируют свою деятельность для реализации определенного уровня защиты в случае утечки ключей AWS, не все случаи покрываются», и что другие потенциальные жертвы этого злоумышленника могли быть атакованы другим способом.

Как смягчить этот риск кибербезопасности

Учетные данные IAM никогда не следует хранить на GitHub или в любом другом онлайн-сервисе или хранилище. Открытые учетные данные IAM следует удалить из репозиториев и создать новые учетные данные IAM для замены утекших.

Предприятиям следует использовать кратковременные учетные данные для выполнения любых динамических функций в производственной среде.

Командам безопасности следует отслеживать репозитории GitHub, используемые их организациями. Аудит событий клонирования, происходящих в этих репозиториях, должен выполняться, поскольку злоумышленникам необходимо сначала клонировать репозитории, чтобы просмотреть их содержимое. Эта функция доступна для всех учетных записей GitHub Enterprise.

Специальное сканирование секретов в репозиториях также должно выполняться постоянно. Такие инструменты, как Trufflehog, могут помочь в этой задаче.

Если нет необходимости предоставлять общий доступ к репозиториям организации, следует использовать частные репозитории GitHub, доступ к которым должен иметь только персонал организации. Доступ к частным репозиториям GitHub должен быть защищен многофакторной аутентификацией, чтобы злоумышленник не получил к ним доступ с помощью утекших учетных данных.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал