Откройте для себя самые важные активы, прежде чем хакеры

10 июня 2025 г.Эффективное управление уязвимость начинается с понимания того, что важнее всего. Это означает оценку каждого актива на основе его критичности и ценности для инфраструктуры вашей организации.

В этой статье я расскажу:

- Почему оценка активов важна.

- Какие критерии использовать при оценке активов.

- Какие инструменты и подходы могут поддержать этот процесс.

Почему оценка активов имеет значение

В дополнение к рейтингу уязвимости, критичность актива, в котором обнаружена уязвимость, является ключевым фактором в определении приоритетов исправления.

Такая же уязвимость может нести различные уровни риска в зависимости от контекста, включая функцию актива, чувствительность процессов данных и его воздействия потенциальных злоумышленников. Это делает оценку критичности активов важным шагом в эффективном управлении уязвимостью.

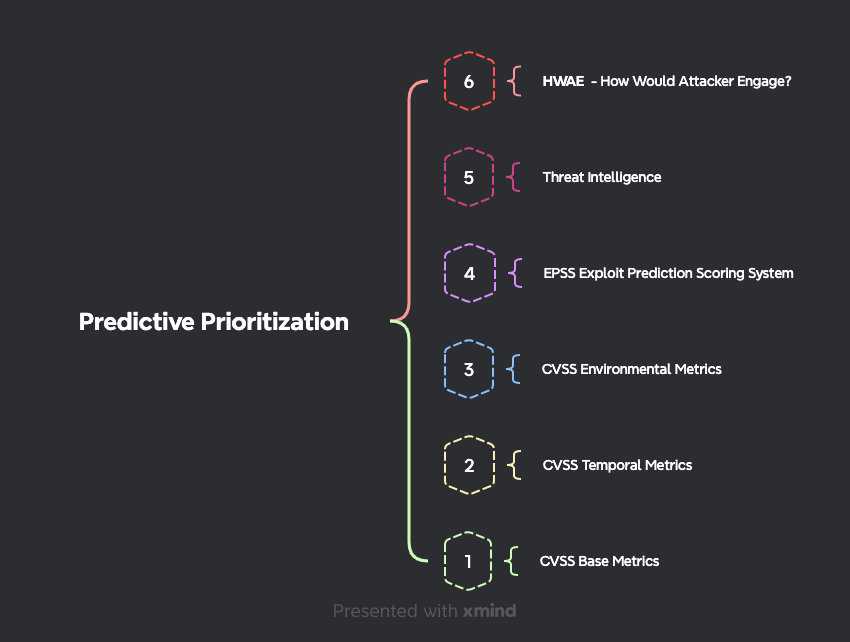

Рейтинг уязвимости CVSS плюс интеллект угроз

Объединение интеллекта угроз с рейтингом уязвимости CVSS позволяет создавать более точную и основанную на рисках приоритет приоритета уязвимости. Этот подход является улучшением управления уязвимостью, поскольку он позволяет отображать и приоритетировать уязвимость в тренде.

Уязвимости в тренде-это недостатки безопасности высокого риска, которые в настоящее время привлекают внимание из-за активной эксплуатации или широко распространенного воздействия.

Тактическая оценка активов критичности

Однако этого недостаточно, чтобы предотвратить целевые и сложные атаки. На мой взгляд, важно более тактически оценивать критичность активов. Под словами я имею в виду оценку с точки зрения злоумышленника и сосредоточиться на том, что важно в первую очередь в качестве приоритета.

Спросите себя: как будет привлекать злоумышленник (Hwae)?

Хорошей идеей будет рассмотреть историю предыдущих тестов на проникновение, проведенные по всей инфраструктуре, и подчеркнуть их рекомендации по восстановлению для конкретных активов. Такая стратегия в сочетании с показателями CVSS и интеллектом угроз приводит к прогнозной приоритете.

Любят нападавших инфраструктуры: ключевые типы активов для наблюдения

Я решил наметить типы активов, которые важны с тактической точки зрения. Выявление и отслеживание этих активов в платформе управления уязвимостью поможет расставить приоритеты и упростить усилия по восстановлению.

Интернет-серверы и услуги

Эти активы постоянно подвергаются воздействию внешних угроз и, как правило, являются первыми целями в цепочках атаки. Картирование их должно быть главным приоритетом. Вы можете открыть для себя активы, ориентированные на Интернет, используя такие инструменты, как NMAP, WhatWeb, ASNMAP, HTTPX и платформы -ШоданВПереписьПолем

Беспроводная локальная сеть сети (Wi-Fi)

Чтобы выявить и оценить беспроводные сети с точки зрения злоумышленника, могут использоваться такие инструменты, как Kismet и Airodump-NG.

ИТ -персонал конечные точки

Мы можем идентифицировать эти конечные точки, анализируя членство группы Active Directory и компьютерные конфигурации. Например, наличие инструментов администратора, таких как Coolty SSH Client, часто указывает на то, что эта конечная точка используется ИТ -персоналом.

Электронные серверы

На сервере обмена вы можете запустить следующую команду PowerShell для перечисления серверов:

Get-ExchangeServer | Format-List

Чтобы обнаружить машины, предлагающие почтовые услуги в вашей сети, сканируйте общие почтовые порты с помощью NMAP:

nmap -P0 -p 143,993,110,995,25,587 -sV --open 192.10.10.0/24

DNS -серверы

Используйте NSLOKUP для разрешения серверов имен для домена:

nslookup -q=ns example.com

Откройте для себя хосты, слушающие на порту TCP 53:

nmap -P0 -sT -p 53 -sV --open 192.10.10.0/24

Откройте для себя хосты, слушающие на порту 53 UDP (с словесным выводом):

nmap -P0 -sU -p 53 -vv -sV --open 192.10.10.0/24

Контроллеры доменов (DC)

В PowerShell извлеките все имена хостов DC в текущем домене Active Directory:

Get-ADDomainController -filter * | Select-Object Hostname

Откройте для себя DCS, предлагающие LDAP и глобальные услуги каталога:

nmap -P0 -p 88,389,636,3268,3269 -sV --open 192.10.10.0/24

DHCP серверы

В PowerShell извлеките все серверы DHCP, разрешенные в Active Directory:

Get-DhcpServerInDC

Используйте NMAP, чтобы обнаружить хосты, предлагающие сервисы DHCP на UDP -порту 67:

nmap -P0 -sU -vv -p 67 -sV --open 192.10.10.0/24

Серверы сертификатов Active Directory (AD CS)

Получите имена, статусы и конфигурации властей сертификата:

certutil

certutil -CA

certutil -ADCA

Системные серверы конфигурации центральной конфигурации (SCCM)

Запросите класс WMI клиента SCCM в конечной точке, чтобы проверить установленное агент:

Get-WmiObject -Namespace "root\ccm" -Class SMS_Client

ИспользуйтеsccmhunterСкрипт, чтобы обнаружить инфраструктуру SCCM в вашем домене:

python3 sccmhunter.py find -u 'lowpriv' -p 'P@ssw0rd' -d internal.lab -dc-ip 192.10.100.100

Серверы обновления Windows Server (WSU)

Запрос конфигурации WSUS в реестре:

reg query HKLM\Software\Policies\Microsoft\Windows\WindowsUpdate /v wuserver

wuserver REG_SZ https://xx.example.com:xxxx

Список серверов WSUS через PowerShell:

Get-WsusServer

Get-GPOReport -All -ReportType Xml | Select-String -Pattern 'WSUS'

Сканировать объекты групповой политики для URL -адресов WSUS:

Get-GPO -All | ForEach-Object { Get-GPOReport -Guid $_.Id -ReportType Xml } | Select-String -Pattern 'http[s]?://[^"]*/(WSUS)'

Объекты AD с делегацией Kerberos

Перечислите все учетные записи компьютеров с включенной беспристрастной делегированием:

Get-ADComputer -Filter {TrustedForDelegation -eq $true -and primarygroupid -eq 515} -Properties trustedfordelegation,serviceprincipalname,description

Используйте инструмент с помощью импроекта-финделегации, чтобы обнаружить объекты с поддержкой делегирования в домене:

impacket-findDelegation example.com/username --dc-ip 192.168.1.1

Серверы Windows с сервисом Spooler Print

Print Spooler использует MS-RPRN (Microsoft Print System System Protocol), и можно обмануть хоста для аутентификации с другим хостом по сети и использовать его запрос на атаки реле NTLM или захват хэши.

Следующие действия и устранение уязвимости приоритет приоритетированию

После сопоставления приоритетных активов я обычно расставляю приоритеты их как очень критических. На некоторых платформах управления уязвимыми это легко сделать, и его критичность автоматически рассчитывается.

Следите за историей атаки и посмотрите, был ли актива целевым или вовлеченным в прошлые инциденты или нарушения безопасности.

Что, если уязвимость невозможно исправить?

Затем лучше рассмотреть контроль над компенсацией - любую техническую или организационную меру, которая смягчает эксплуатацию этой уязвимости.

Тактическая оценка и автоматизированная приоритетная приоритета позволят команде сосредоточиться на действительно критических активах, где риск является самым высоким, а время отклика имеет решающее значение.

Оригинал