Сравнение методов масштабирования блокчейна

30 июня 2025 г.Таблица ссылок

Аннотация и I. Введение

II Связанные работы

Iii. Системные модели

IV Дизайн Ezchain

V. Анализ эффективности, безопасности и децентрализации Эзчейна

VI Эксперименты по моделированию Ezchain

VII. Выводы, подтверждения и ссылки

II Связанные работы

Среди работ, тесно связанных с Ezchain, паров -блокчейн, введенный Ren et al. [2], [3], выделяется. Пары пионеровали концепцию, подобную «ценностям», называемой «адаптивным осколком». Несмотря на заявленную производительность масштабирования, наш подход расходится в ключевых аспектах. Во -первых, размер блока Vapor варьируется и растут с расширением количества узлов, как подробно описано в дизайне структуры данных блоков [3]. Во -вторых, отсутствие целевого алгоритмического уточнения для передачи стоимости, Vapor не соответствует уровням производительности Ezchain. Что еще более важно, по мере того, как система работает, коммуникация и сложность хранилища пара будет стремиться кО(не), тогда как Эзхейн будет приближаться к постоянной независимости отнеПолем

В исследовании масштабируемости блокчейна первоначальные усилия сосредоточены на расширении размера блоков, повышении скорости генерации блоков и ускорении подтверждений транзакций в уровне-1 [4]-[9]. Эти усилия в основном оптимизировали консенсус Накамото в биткойнах [10]. Стратегии включали выборы лидера развязки из блочного консенсуса [4] и интеграцию алгоритмов, подобных BFT, для переформулирования механизмов консенсуса [5], [6], [8]. Экспериментальные данные показывают, что эти методы не только достигли прорыва в области консенсуса, но и достигли скорости обработки транзакций, конкурирующих с централизованными системами, такими как PayPal [5].

Дальнейшие достижения в результате производительности блокчейна привели к разнообразным решениям, включая шарнинг, на основе DAG блокчейн, механизмы нецелесовой цепочки, взаимодействие по перекрестной цепи и технологию доказательств нулевого знания [11]-[29]. Каждое предназначено для преодоления неотъемлемых узких мест в процессах передачи, хранения и проверки.

Блокчейны на основе DAG, расходящиеся от обычных цепных структур, используют направленный ациклический график (DAG) для хранения блоков [17], [18], [32], [33]. Эта архитектура позволяет узлам эффективно и одновременно добавлять блоки, значительно повышая эффективность генерации блоков и, в теории, приближаясь к пропускной способности сети. Тем не менее, две критические проблемы сохраняются: 1) оптимизация использования полосы пропускания в дагбированных системах требует деликатного баланса между консенсусной эффективностью, скоростью проверки и возможностями передачи; 2) Еще предстоит общепринятое решение для упорядочения транзакций в блокчейнах на основе DAG.

Технологии не цепи облегчают рабочую нагрузку главной цепочки, тем самым повышая масштабируемость, эффективность и конфиденциальность в системе блокчейна [19]-[21], [34]. Выдающиеся решения для не цепи охватывают гонщики, государственные каналы и сети молнии. Их точечная передача и проверка, не обремененные протоколами консенсуса, представляют эффективную стратегию для преодоления различных узких мест системы. Тем не менее, методы не цепь сталкиваются с такими проблемами, как безопасность и доверие к окружающей среде, независимо от гарантий безопасности основной цепочки, и согласованность согласованности с нецелесообразным и последовательности данных в цепочке.

Технология перекрестной цепи облегчает совместимость между различными сетями блокчейна посредством промежуточных слоев или протоколов [22]-[25], [35]-[37]. Эта технология позволяет блокчейнам делиться транзакциями и состояниями. Тем не менее, распространенные решения для перекрестных цепей часто зависят от централизованных валидаторов, отклонений от духа децентрализации и компромисса в отношении внутренней безопасности блокчейна. Кроме того, безсторонние модели поперечной цепи связаны с повышенными затратами.

Доказания нулевого знания (ZKP) объявляются как потенциальные универсальные решения для повышения масштабируемости блокчейна и облегчения взаимодействия меж цепи [25]-[29], [38]-[41]. Они предлагают двойные преимущества защиты конфиденциальности пользователей и снижения требований проверки и хранения. Тем не менее, генерация и проверка ZKP, особенно сложные, могут быть вычислительно интенсивными и трудоемкими, создавая потенциальные узкие места производительности для системы.

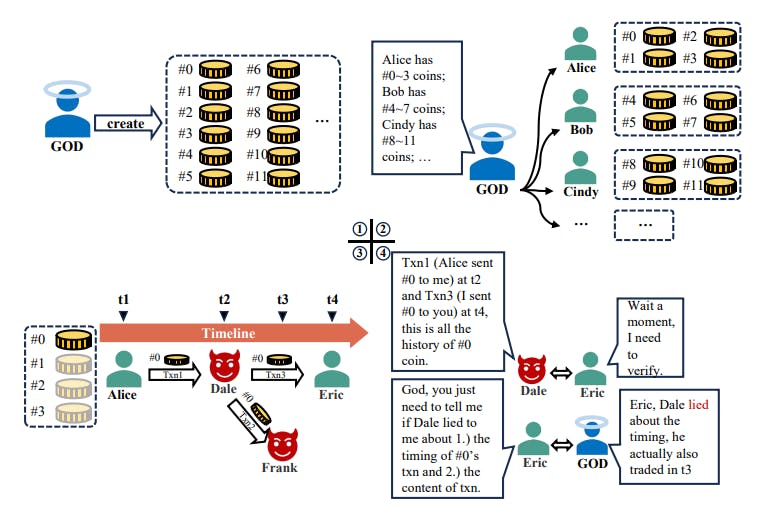

Iii. Системные модели

Следуя конвенции, необходимо стандартизировать и определять модели сети и угроз, с которыми сталкивается система Ezchain.

А. Сетевая модель

Сеть связи Ezchain состоит из нескольких консенсусных узлов и узлов учетных записей. Все узлы могут использовать вещание (например, протокол сплетен) или режим однорангового (P2P) для передачи сообщений. Мы предполагаем, что эта сеть является слабо синхронной, и связь между ненбизантийскими узлами разломов (то есть честными узлами) синхронна. Каждый честный узел имеет определенное количество честных соседних узлов, а сетевые соединения между ними надежны и не являются беспрепятственными.

Б. Модель угрозы

Эзхейн допускает до f = λn византийские узлы, где λ = 1/3 (для алгоритма консенсуса с обратной цепью) или λ = 1/2 (для алгоритма консенсуса с обратной цепью). Византийский узел может сделать любое отклонение от протокола. Кроме того, противник не может нарушить наши криптографические предположения в многочленное время.

Авторы:

(1) Лид Сюэ, Университет науки и техники Китая, Хефей, Китай (xldxld@mail.ustc.edu.cn);

(2) Вэй Ян, Университет науки и технологии Китая, Хефей, Китай (qubit@ustc.edu.cn);

(3) Вэй Ли, Университет науки и техники Китая, Хефей, Китай (wei123@mail.ustc.edu.cn).

Эта статья есть

Оригинал