Миллиарды устройств, подверженных риску взлома и олицетворения из -за скрытых команд

12 марта 2025 г.Миллиарды устройств по всему миру полагаются на широко используемый чип Bluetooth-Wi-Fi, который содержит незарегистрированные «скрытые команды». Исследователи предупреждают, что эти команды могут быть использованы для манипулирования памятью, подражания устройств и обходного контроля безопасности.

ESP32, изготовленный китайской компанией под названием Espressif, представляет собой микроконтроллер, который позволяет Bluetooth и Wi-Fi подключения в многочисленных интеллектуальных устройствах, включая смартфоны, ноутбуки, интеллектуальные замки и медицинское оборудование. Его популярность отчасти связана с его низкой стоимостью, с подразделениями доступны всего за несколько долларов.

Скрытые команды Bluetooth и потенциальные эксплойты

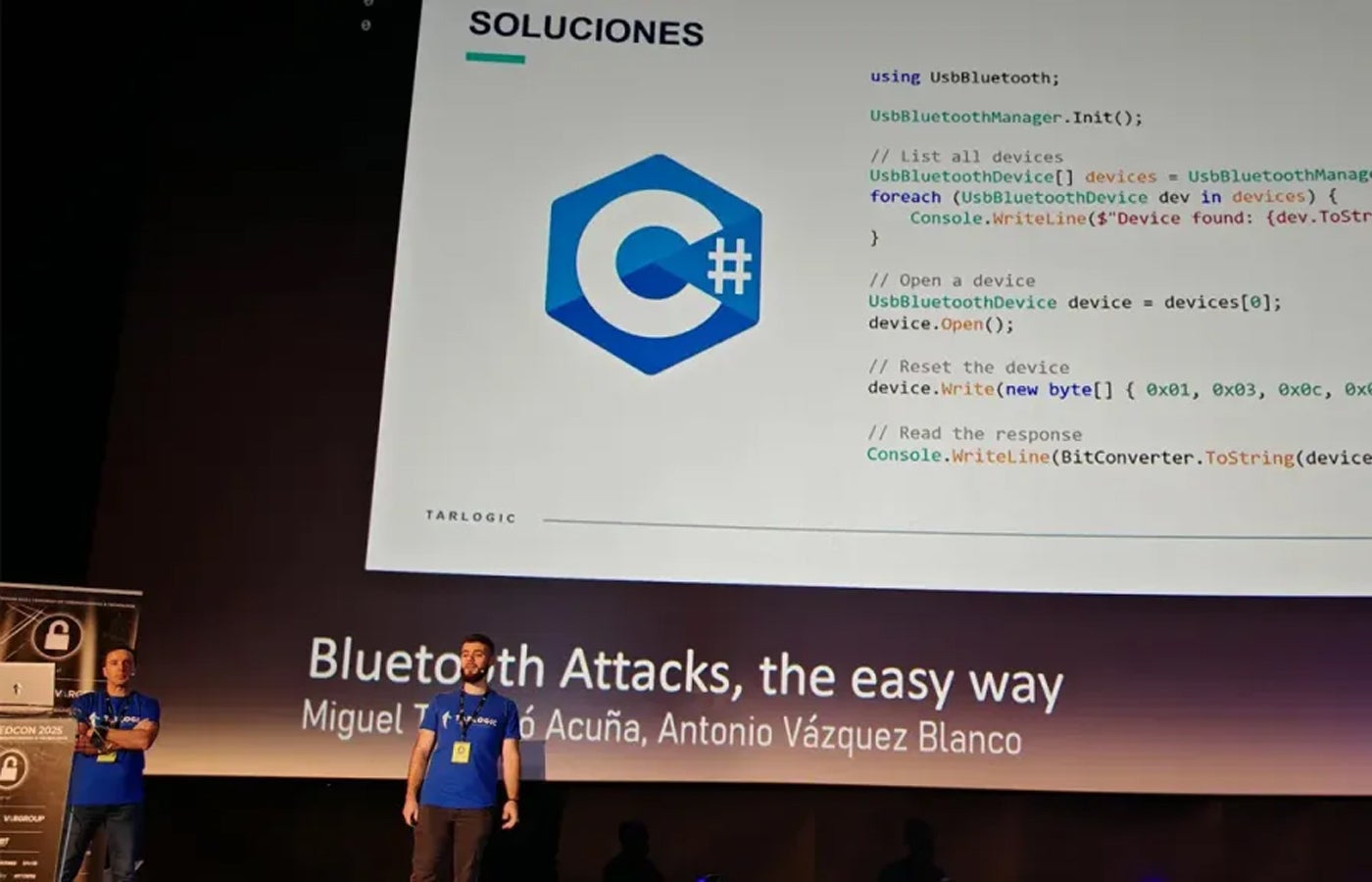

Исследователи в охранной фирме Tarlogic обнаружили 29 команд интерфейса Host Controller без документов в рамках прошивки Bluetooth от ESP32. Эти команды обеспечивают контроль низкого уровня над некоторыми функциями Bluetooth, такие как чтение и написание памяти, изменение MAC-адресов и инъекция вредоносных пакетов, согласно компьютеру Bleeping, который посещал презентацию Tarlogic в Rootedcon.

См.: Zscaler Report: Mobile, IoT и OT Cyber Wreats выросли в 2024 году.

Хотя эти функции по своей природе не являются злонамеренными, плохие актеры могут использовать их для ставки подражания, вводить и скрывать бэкдоры или изменить поведение устройства - все это при обходе управления аудитом кода. Такие инциденты могут привести к атаке цепочки поставок, нацеленной на другие интеллектуальные устройства.

«Злоусовершенные актеры могут выдать себя за известные устройства для подключения к мобильным телефонам, компьютерам и интеллектуальным устройствам, даже если они находятся в автономном режиме», - написали исследователи Tarlogic в посте в блоге. «Для какой цели? Чтобы получить конфиденциальную информацию, хранящуюся на них, иметь доступ к личным и деловым беседам и шпионить за гражданами и компаниями ».

Каковы барьеры для входа для этих эксплойтов?

Несмотря на риски, существуют барьеры для входа для использования этих команд, которые отличают их от типичных уязвимостей задних курсов. Злоумышленникам потребуется физический доступ к интерфейсу USB или UART для интеллектуального устройства, или им нужно было уже поставить под угрозу прошивку с помощью украденного доступа к корням, предварительно установленному вредоносному ПО или другим уязвимостям для удаленного эксплуатации команд.

Что будет дальше?

Исследователи Tarlogic Miguel Tarasus Acuña и Antonio Vázquez Blanco обнаружили уязвимые команды HCI с использованием BluetoothUsb, бесплатного аппаратного, независимого от кросс-платформенного инструмента, который обеспечивает доступ к трафику Bluetooth для проверки безопасности и тестирования.

Эти скрытые команды, вероятно, являются аппаратными инструкциями OPCODE, которые были непреднамеренно оставлены открытыми; TechRepublic связалась с Espressif, чтобы подтвердить, но компания еще не ответила на написание. Ответ компании будет иметь решающее значение для определения того, будут ли выпущены обновления прошивки или смягчения для обеспечения затронутых устройств.

Оригинал