9 вещей Голливуд ошибается в взломе

18 июля 2025 г.В фильмах и телевизионных шоу хакеры запускают на клавиатурах, выпущенные код в стиле матрицы, который в секунды распадается в любую систему. Это выглядит впечатляюще на экране, но реальность рассказывает другую историю.

Наиболее экономически эффективным-и, следовательно, наиболее распространенным-способом кражи учетных данных доступа сегодня-фишинг. Да, взросление, мы также думали, что хакерство-это молниеносное кодирование. Но во многих реальных атаках простое электронное письмо с надписью «Отправить мне свой пароль» может сделать свое дело.

В отделе кибербезопасности Macpaw в Macpaw мы каждый день изучаем фишингу, вредоносные программы и хакерские методы. Таким образом, мы решили поближе взглянуть на то, как фильмы изображают фишингу и как это сравниваются с настоящими атаками, которые мы видели из первых рук на MacOS.

Почему, спросите вы, macOS? Не только потому, что нам нравится вызов, но и потому, что кибератаки на компьютеры Mac были в последнее время, и все больше людей должны знать о них, чтобы быть подготовленными.

Без лишних слов давайте погрузимся прямо в!

Какие фильмы получают право на фишинговые атаки

Несмотря на то, что он часто упрощает, взломать фишинг появляется в фильмах больше, чем вы ожидаете. Хакеры легко позируют как кто -то другой или изобретают убедительные истории, чтобы обмануть свои цели, всегда получая то, что они хотят с первой попытки. Но давайте посмотрим на несколько сцен, которые успешно отражают некоторую реальную фишинговую тактику на большом экране.

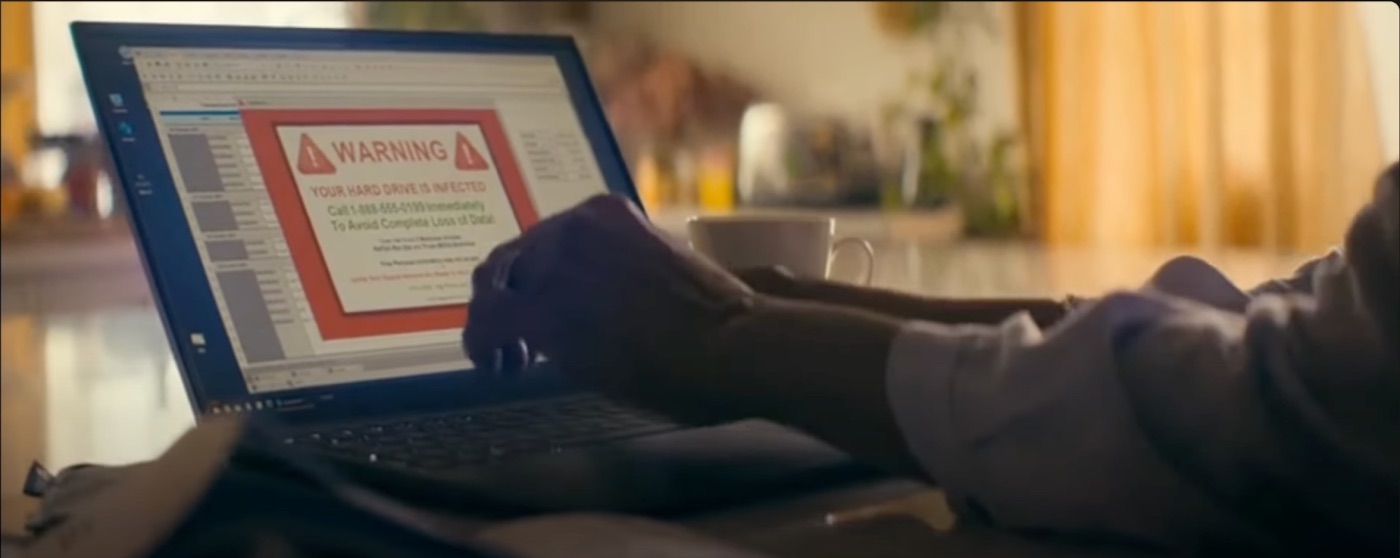

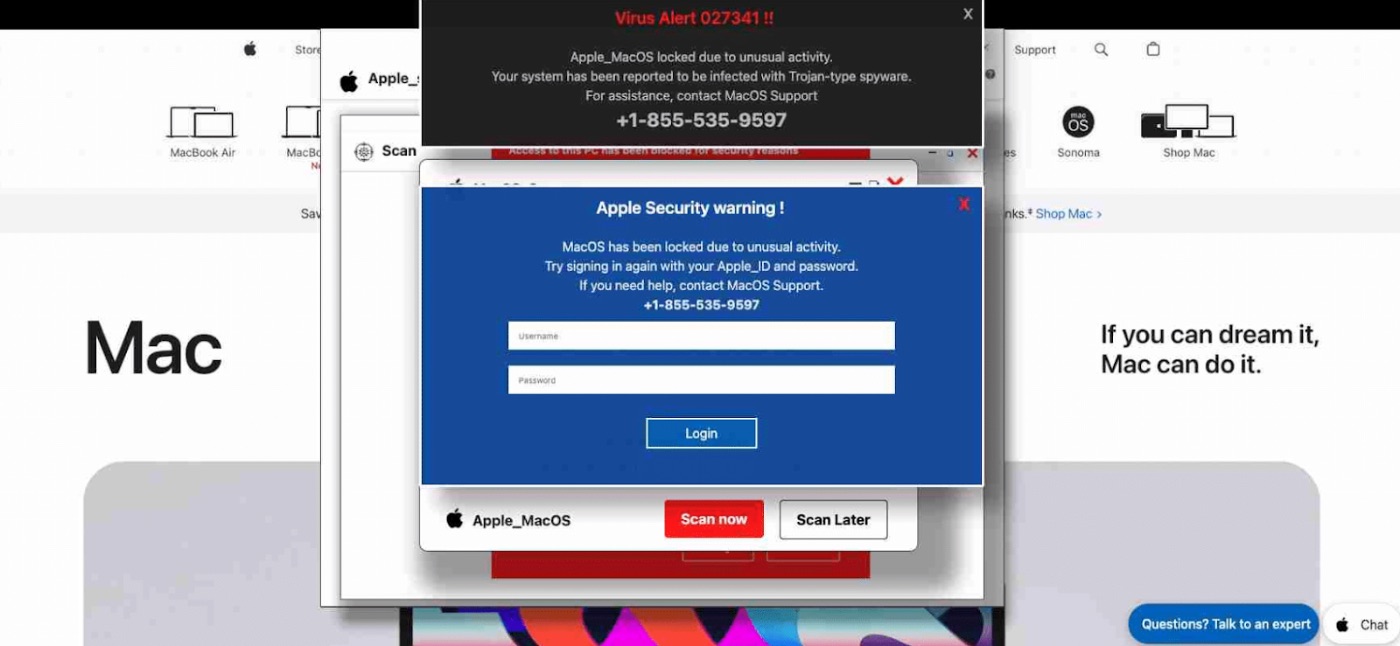

«Пчеловод» (2024): поддельное предупреждение о безопасности

Фишинг -афера лежит в основе конфликта в «Пчеловоде». Это начинается, когда подруга главного героя видит всплывающее окно на ее ноутбуке, предупреждая ее о предполагаемой компьютерной инфекции. Она называет номер, перечисленный для помощи, неосознанно связавшись с мошенниками. Они манипулируют ее, чтобы украсть ее чувствительную информацию и используют ее для истощения своих банковских счетов. Оваженная и опустошенная, она забирает свою собственную жизнь, заставляя цепочку событий, которая управляет фильмом.

Этот тип фишинговой атаки очень распространен в реальной жизни. Мы не знаем, как женщина получила сообщение в первую очередь, но мы знаем, что фальшивые оповещения о безопасности могут исходить из нескольких различных источников. Они почти всегда происходят от вредоносного ПО, который попал в машину жертвы. Возможно, они щелкнули ссылку, инфицированную вредоносным программным обеспечением на злоумышленном веб-сайте,Установленное потрескавшее программное обеспечение с троянским вредоносным ПО, скрывающимся внутриили поступил на интервью с хакером, представляющим в качестве рекрутера работы.

Фальшивые оповещения о безопасности рассчитывают на страх и удивление, поэтому они призывают жертвы вызвать номер поддержки, чтобы решить проблему. Кто -то обучил звучать полезно, спрашивает их номер социального страхования, банковские учетные данные, ответы на вопросы безопасности и другую конфиденциальную информацию. Как только у мошенников это будет, они будут использовать эти данные для истощения счетов жертвы и исчезнуть.

«Хакеры» (1995): копья вишина

Чтобы изменить линейку телеканалов, Dade «Zero Cool» Мерфи решает взять на себя всю телевизионную сеть. Он звонит на станцию ночью, притворяясь сотрудником с неотложной просьбой. Утверждая, что он проиграл свой трудовой проект из -за роста власти дома, он играет в сочувствии коллеги и убеждает их зачитать модемный номер с рабочей станции. Как только он у него есть, Zero Cool подключается к системе удаленно, берет контроль над станцией и изменяет программирование.

Используется тактика нулевого прохлаждения называется «копья визики». Термин «копья визики» происходит из сочетания «копья фишинга» и «голоса». Это очень целевая атака социальной инженерии, которая чрезвычайно эффективна при правильном выполнении.

Хакеры используют Vishing, чтобы выдать себя за доверенных организаций, таких как IRS или банк. Цель всегда одинакова: заставить людей делать что -то, что помогает преступникам воровать данные, получить доступ к компьютерным системам или истощать финансовые счета.

Когда хакер проводит предыдущие исследования и точно знает, кого они будут звонить, Виринги превращается в более целенаправленную атаку или «копья». В отличие от мошенничества с широкими телефонными звонками, обращающимися к тысячам людей, Spear Vishing фокусируется на одной жертве. Чтобы справиться с киберпреступниками, требуется больше времени и усилий, но для киберпреступников потенциальная отдача делает его стоимостью.

«Таксист» S1E9 (2021): Завоевание доверия жертвы

В 9-м эпизоде «Драйвер такси» Чой Кёнг-Гу также стал жертвой мошенничества с вирингом, хотя это было гораздо сложнее, чем в предыдущих примерах.

Кёнг-Гу впервые позвонили от кого-то, кто претендует на то, что он сотрудник банка. Они предупредили его о подозрительной деятельности на его счете и посоветовали ему перевести свои деньги на безопасный счет, чтобы избежать убытков. Встряхивая и обеспокоенная, Кёнг-Гу нерешился сначала следовать инструкциям, но затем он получил еще один звонок.

Второй звонок был от кого -то, кто выступал в качестве полицейского. Они поддержали историю банка, настаивая на том, что личность Кёнг-гу была украдена, и что перемещение его средств было самым безопасным вариантом.

Конечно, звонки были фальшивыми. И так называемый безопасная учетная запись принадлежала мошенникам. Как позже учится Кёнг-Гу, он был лишь одной из многих жертв, пойманных в этой тщательно спланированной афере.

Эпизод «Таксист» дает довольно реалистичный взгляд на то, как эмоциональные манипуляции и выдуманные истории закладывают основу для мошенничества. В отличие от быстрых мошенничества в «пчеловоде», этот разыгрывается на несколько этапов. Это отражает то, как работает реальная Vishing Vishing: укреплять доверие, носить жертву и заставлять мошенничество чувствовать себя слишком правдоподобной.

«Blackhat» (2015): Phishing загружен вредоносным программным обеспечением KeyLogger

Николас Хэтэуэй, осужденный хакер, сотрудничает с США, чтобы отслеживать опасные киберпреступники. В какой -то момент Хэтэуэй должен получить ценную информацию от АНБ, агентства национальной безопасности, но знает, что он не получит ее по официальным каналам. Он создает фишинговое электронное письмо, выдает себя за агента АНБ и отправляя его другому сотруднику.

Чтобы создать убедительное сообщение, Хэтэуэй использовал предыдущие разговоры по электронной почте между ними. Он имитировал стиль письма и упомянул предыдущие детали, заставляя его послание чувствовать себя подлинным. Цель не подозревает ничего, и загружает вложение PDF, не зная, что она пролажена вредоносными программами KeyLogger.

KeyLogger - это тип вредоносного ПО, который обнаруживает и записывает активность клавиатуры жертвы. Когда клавишер заражает машину, он отправляет запись всех клавиш, нажимаемых на сервер, принадлежащий злонамеренным актерам. Все пароли, логины и другие конфиденциальные данные теперь находятся в руках.

ЧтоБлэкхатПолучите правильно, что фишинговые мошенничества часто используются в качестве метода доставки вредоносных программ. Даже что -то столь же обычное, как открытие привязанности PDF в фишинговой электронной почте, может вызвать вредоносную деятельность и нанести огромный вред.

Где движения ошибочны в фишинге

Примеры, которые мы поделились, хорошо подчеркивают некоторые реальные аспекты фишинга, но в то же время они не были точно. Чтобы установить запись прямо, вот наши 9 лучших заблуждений о взломе через фишингу, которое вы часто видите на большом экране.

- Взлом часто изображается как высококвалифицированная операция.Такие фильмы, как «Хакеры» или «Живи свободны или умирают», делают казалось, что кибератаки невероятно сложны, что может осуществить только кодеры на уровне гений. Опасность здесь заключается в том, что если вы считаете, что кибератаки слишком сложны, чтобы понять или предотвратить, вы можете недооценивать силу здоровых привычек безопасности и, как следствие, ставлю жертвой менее ярких угроз, таких как фишинг.

- Мгновенные результаты.В телевизионных шоу обычно требуется несколько минут и несколько строк кода, чтобы успешно взломать систему. В реальной жизни наиболее успешные кибератаки являются медленными и методичными. Хакеры проводят дни, недели или даже месяцы, выполняя разведку, выявляя уязвимости, тестируя фишинговые приманки и ожидая только нужную возможность.

- Эффект мерцающего экрана.Взлом часто изображается как куча окон, появляющихся и исчезающих на мониторе жертвы. Это преувеличенное изображение искажает, как люди понимают киберугроды и делают их недооценкой «скучной» реальности фишинговых атак - те, которые тихо доставляют вредоносное ПО, крадут ваши данные без единого мерцания.

- Универсальный успех.Хакеры практически невозможно потерпеть неудачу, и их успех кажется гарантированным. В реальной жизни многие из этих попыток могли потерпеть неудачу. Агент АНБ изБлэкхатмог бы обнаружить KeyLogger с корпоративным антимологарным программным обеспечением. Сотрудник службы безопасности из «хакеров» мог вспомнить свою обучение по информированию о кибербезопасности и отказался читать модемный номер незнакомцу по телефону. Фишинг работает, но его последствия также могут быть заблокированы.

- Взлом требует элитных кибер -навыков.С ростом вредоносного ПО, как и услуга, это заблуждение давно утратило свой авторитет. Кибератаки стали подключаемыми товарами на черных рынках темной сети, и даже самый неопытный человек может сделать попытку взлома.

- Слишком очевидные фишинговые изображения.Хакере легко придумать убедительную ложь, и цели влюбляются в нее без особого сопротивления. Из -за этих популярных культурных изображений зрители могут подумать, что реальные попытки фишинга легко заметить. Многие из нас ожидают вопиющих грамматических ошибок или смелых красных предупреждений, когда на самом деле мы должны искать более тонкие признаки. Сегодняшние методы фишинга гораздо более сложны, и мы подробнее рассмотрим их в наших примерах атаки MacOS.

- Один на один фишинга.В фильмах фишинговые атаки часто представляются как целевые инциденты, осуществляемые одинокими хакерами с личным мотивом. В действительности, фишинг - это массовая операция и редко личная. Актеры -угроза отправляют сотни тысяч электронных писем и спам -звонков, стремясь поразить как можно больше людей и рассчитывать на то, что некоторые влюбится в это. Понимание этой шкалы важно, потому что это помогает нам чувствовать себя менее беспомощным перед лицом угрозы и дает нам возможность быть более активными в нашей защите.

- Неясно, что нацеливание триггеров.Фильмы редко объясняют, почему кто -то становится целью фишинговой атаки или как эта атака фактически помогает преступникам добиться успеха. Чего также не хватает, так это четкое представление о том, где началась атака и почему она сработала. Показ различных источников атаки поможет отключить поп -культуру от мистификации взлома и к более реалистичному изображению того, как эти угрозы на самом деле разворачиваются.

- Отсутствие попыток восстановления.В фильмах жертвы фишинга редко сопротивляются. Никто не замораживает их счета, не связывается с их банком или использует инструменты кибербезопасности. Как будто когда -то хакер наносит удар, ущерб нанесен, и нечего делать. Это добавляет к мистике вокруг взлома: она настолько высокотехнологична и неудержимо, выздоровление даже не стоит попробовать. Но в реальной жизни имеют значение шаги восстановления. Они могут ограничить ущерб, защитить то, что осталось, а иногда даже остановить атаку в середине пути. Не влюбляйтесь в обученную беспомощность, которую часто изображают фильмы. Всегда есть что -то, что вы можете сделать.

Реальные фишинговые атаки, которые мы видели на macos

Хотя мы не видим взломанных Mac в фильмах, фишинговые атаки не привыкать к компьютерам Mac. Они тонкие, сложные и растущие в числах каждый день. Вот некоторые важные факты, которые каждый должен знать, независимо от того, владелец Mac или нет.

- Mac сталаКомпьютер для корпоративной среды, особенно в области технологий, финансов и крипто -индустрии. Чаще всего, принимающие решения, и люди с высокими активами являются основными целями.

- ИИ вывел фишингу на следующий уровень. Это помогает киберпреступникам создать убедительные электронные письма и поддельные клоны веб -сайта в Apple, MacOS -приложения или системные сообщения MacOS.

- ИИ также помог поднять создание вредоносных программ в промышленное масштаб, что привело к новой модели распределения, известной как вредоносное ПО в качестве услуги (MAAS). Любой может приобрести вредоносное ПО в темной сети всего за 1000 долларов и использовать его в качестве поддельного клона популярного приложения, красть учетные данные и другие конфиденциальные данные.

- Согласно Egress Research, почти половина фишинговых электронных писем поступает из учетных записей, которые уже были взломаны. Это законные учетные записи по электронной почте - те, которые имеют ваши коллеги или расширенная семья, - которые киберпреступники вступили во владение. Такие электронные письма рассматриваются как надежные источники, поэтому они проходят проверку аутентификации и в конечном итоге в вашем почтовом ящике.

- Злоумышленники часто отправляют фишинговые сообщения, представляющие поддержку Apple или рекрутеры из компаний высшего уровня. Их цель состоит в том, чтобы заставить пострадавших щелкнуть злонамеренные ссылки или ввести их учетные данные под ложными предложениями.

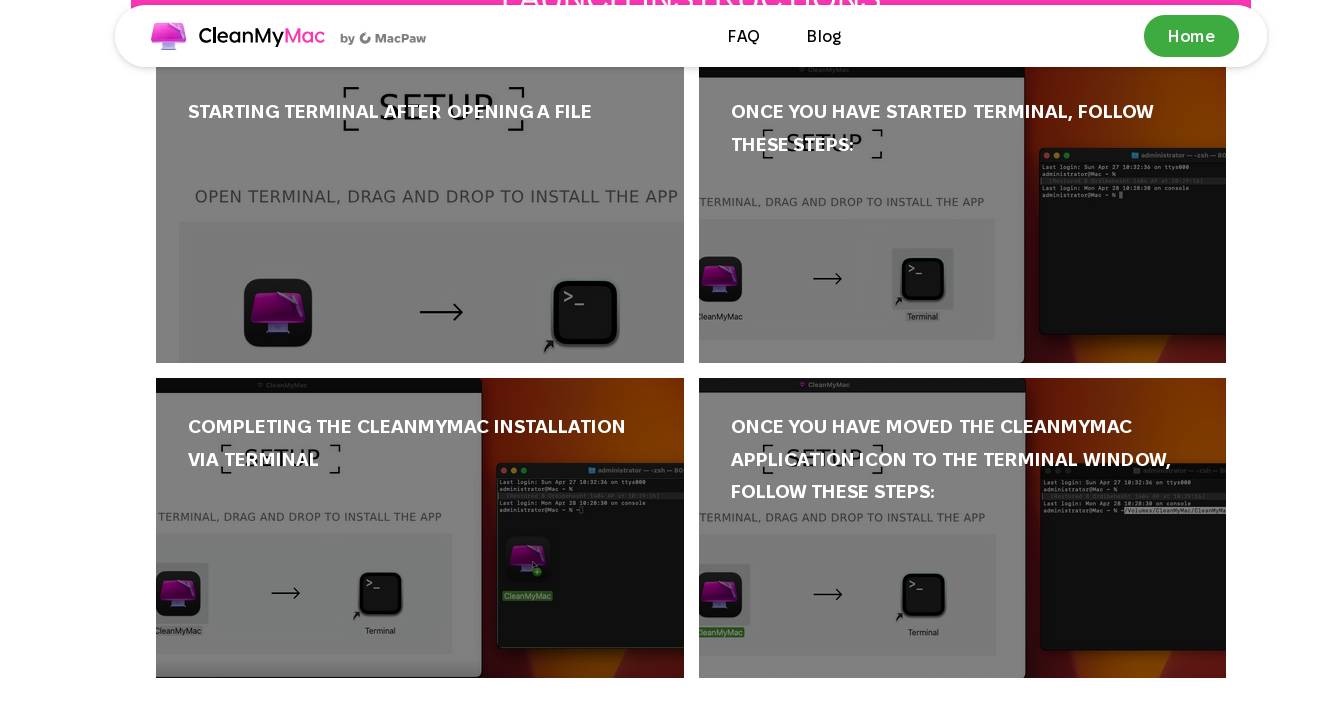

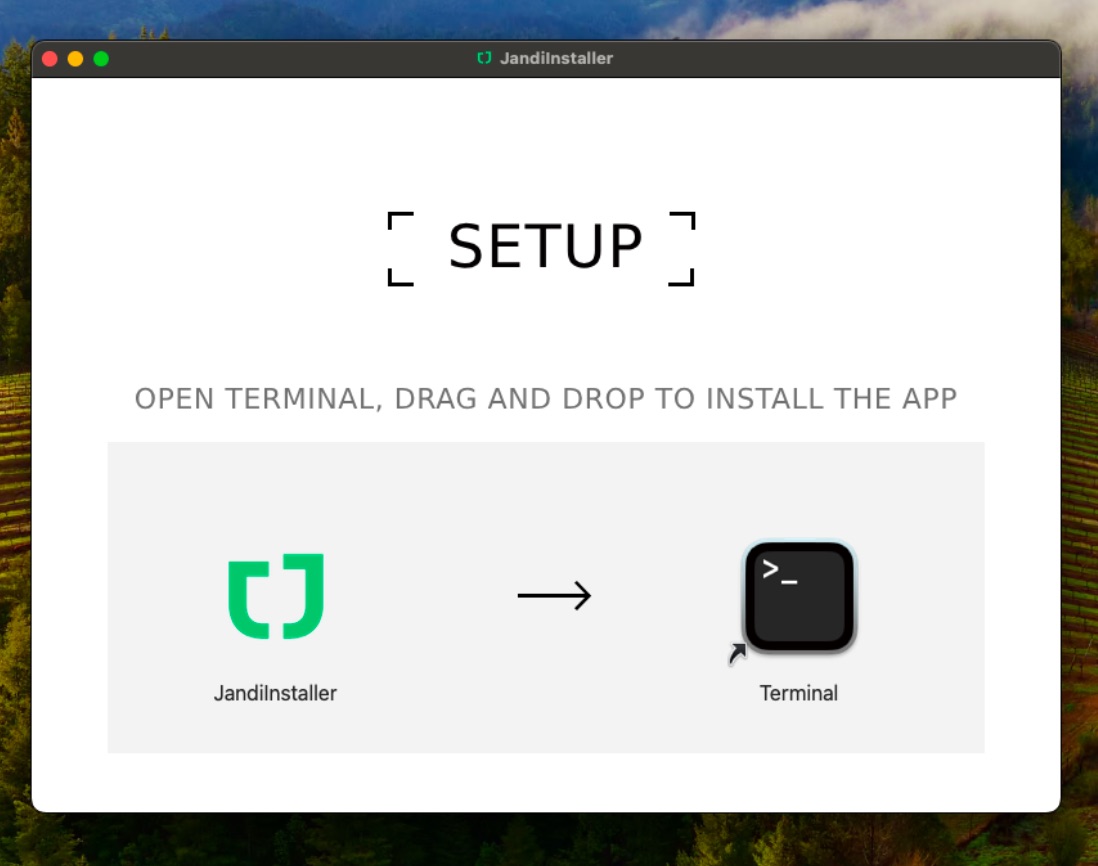

Фальшивая фишинговая кампания CleaseMymac

Недавно Macpaw's Moonlock Labcleanmymacpro[.]net/dl.php, перенаправление жертвы на другой злонамеренный URLsartaaz[.]com/api.php?call=cleaner, готовый заразить жертву вредоносным ПО Атомным кражчиком.

Кроме того, злоумышленник обеспечивает обманчивую установкуmanual.php, который на самом деле является методом, описывающим, как обходить меры безопасности привратника MacOS. Эта тактика является общей фишинговой стратегией, позволяющей обмануть пользователей к выполнению вредоносных программ посредством пошаговых инструкций, замаскированных под законные руководящие принципы настройки.

Окончательный URL -адрес полезной нагрузки вредоносной программы динамически генерируется и появляется только один раз, что затрудняет анализ и уклонение от автоматического обнаружения безопасности.

Фишинга фраз семян

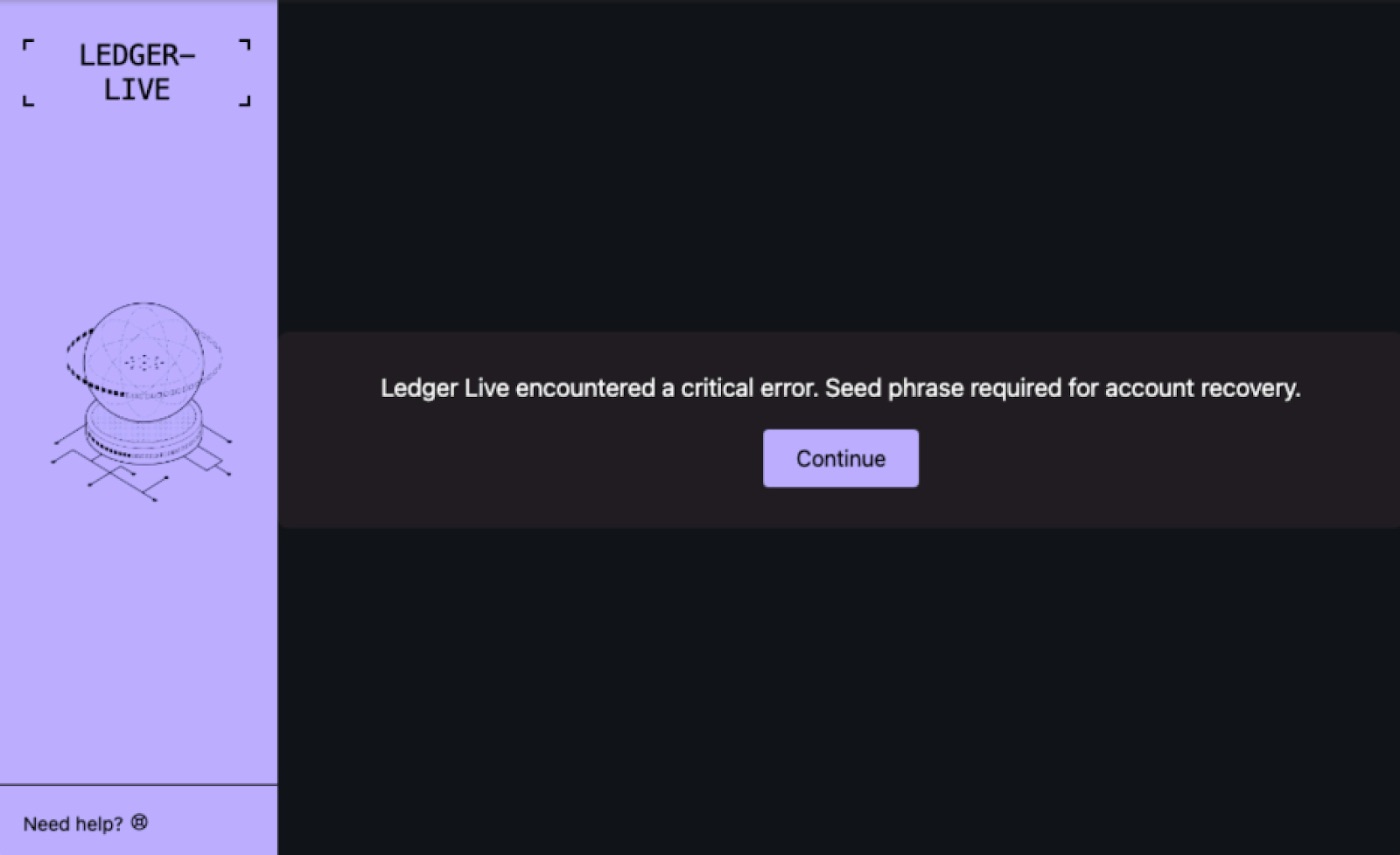

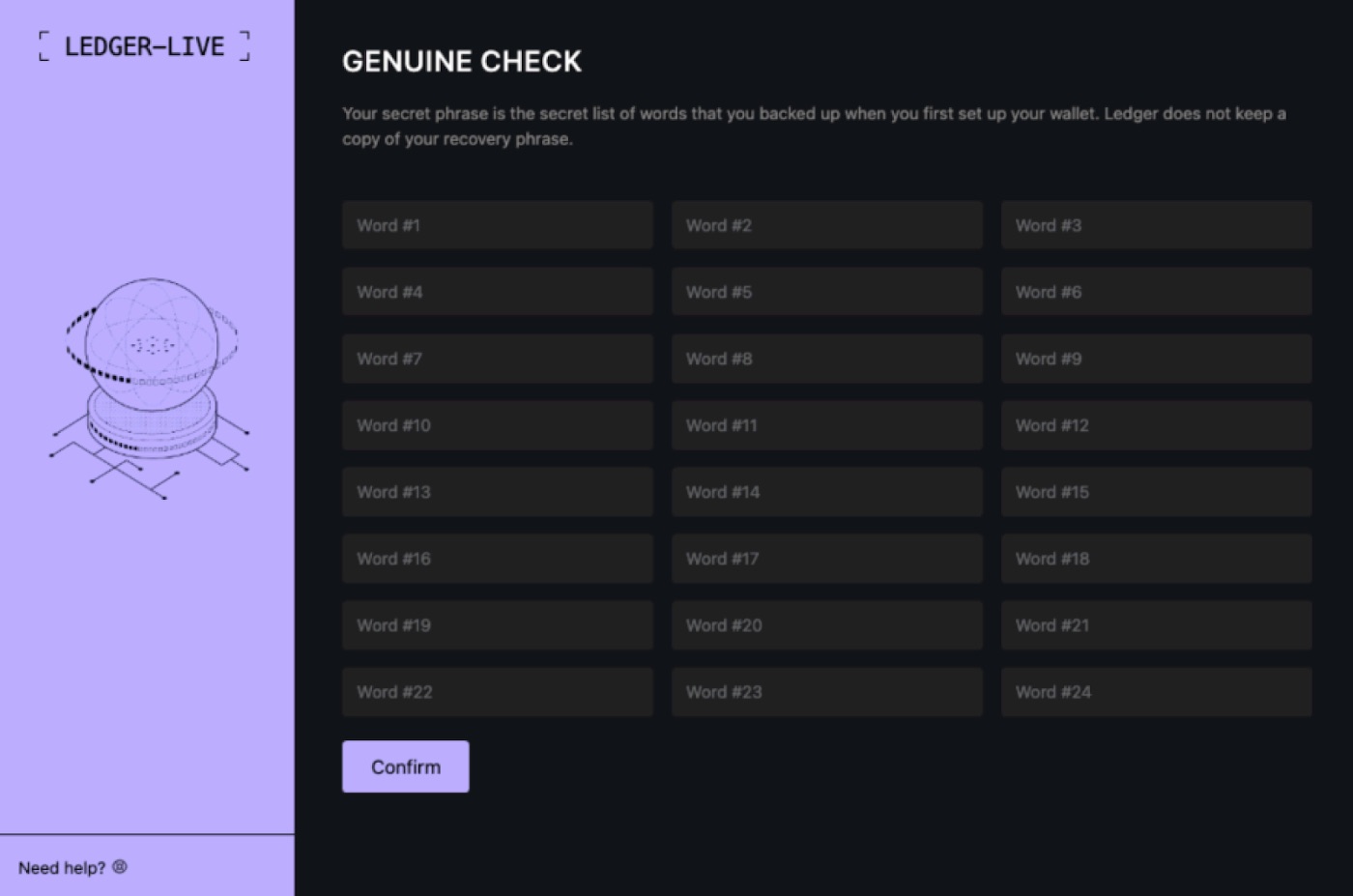

Ledger Live - широко используемое приложение для управления крипто -активами через холодные кошельки Ledger. Киберпреступники распространяют поддельные клоны Ledger в течение нескольких месяцев, но недавно мы узнали, что фишинга стала важной частью атаки.

Жертва заражается вредоносным программным обеспечением с помощью загрузок из Интернета. Оказавшись на Mac, вредоносные программы идут за паролями, примечаниями и деталями кошелька, также заменяя приложение Real Ledger Live на поддельный клон.

Затем поддельное приложение показывает поддельное предупреждение о подозрительной активности в кошельке и просит войти в их семенную фразу. Семенная фраза затем отправляется на сервер, контролируемый злоумышленником, выявляя активы пользователя за считанные секунды.

Как и в примере с веб -сайтом Phishing Cleanmymac, эта кампания также предоставляет жертвам фальшивое руководство по настройке, которое предназначено для обойти защиту привратника MacOS.

Кампания на распутные предназначения для пользователей Safari

Недавняя кампания

Этап 1:Жертвы приземлились на опечатках URL -адресов и увидели фальшивое предупреждение «Ваш Mac заперт».

Этап 2:Им было предложено войти в свои учетные данные Apple, чтобы разблокировать систему, которая, по их мнению, была замороженной. Все это последовало за стандартным сценарием атаки на распуску.

Злодие веб -сайты были размещены на авторитетных доменах, проектах и сообщениях Windows.net были адаптированы для пользователей Mac. Если какой -либо субдомен был выставлен экспертами по безопасности, преступники могли бы быстро снять их и создать новые, сохраняя последовательное вращение для настойчивости.

Последние мысли

Нравится вам это или нет, телешоу и фильмы формируют наше восприятие реальности. Представление имеет значение, и это также касается изображения кибербезопасности. Если большой экран показывает нам взломать как озадаченные, даже прославленные, поле, это изображение постепенно просачивается в повседневную жизнь. И когда настоящие нападавшие наносят удар, последнее, что мы хотим, - это заморозить, потому что мы были обусловлены, чтобы рассматривать взлом как что -то неприкасаемое.

Большинство людей считают, что они недостаточно интересны, чтобы стать целями для киберпреступников. Еще раз, эта вера возникает из идеи, что хакерские атаки являются личными и мотивированными. Но Фишинг не должен знать каждого из нас по имени для работы. Его отправляют тысячам людей, и любой может быть его жертвой.

Пользователи Mac, находящиеся в центре внимания фишинговых кампаний, являются явным примером того, как взлом адаптируется к изменениям на рынке и изменениях в нашем образе жизни. Пятнадцать лет назад только несколько принадлежащих криптовалюте и использовали компьютеры Mac каждый день. Apple хвасталась, что Mac безопасны от вирусов, и это было несколько верно. Теперь мы не можем быть дальше от этой реальности.

Технология развивается, и, скорее всего, мы не увидим хакеров в стиле матрицы в реальной жизни. С ростом искусственного интеллекта хакер может скоро стать деятельностью без кода, как и многие отрасли, пытающиеся стать. Однако методы обмана будут оставаться вокруг. Хотя в немного разных формах. В конце концов, мошенники и их пути существуют до тех пор, пока есть человечество. Таким образом, изучение социальной инженерии и всех ее форм может быть полезным. Иногда даже спаситель жизни.

Изображения в этой статье используются исключительно для образовательных и аналитических целей. Все права на визуальный контент принадлежат их соответствующим владельцам авторских прав.

Оригинал