Легкий способ поиска угроз

1 декабря 2022 г. <цитата>В этой статье я собираюсь предложить вам простую стратегию, которую каждый может использовать, чтобы начать поиск угроз уже сегодня. Linux, Windows, Mac, рабочий стол, сервер... Мне все равно, это работает на всех них!

Когда люди думают об охоте за угрозами, им приходится преодолевать несколько препятствий:

* Это глубоко техническое пространство, завернутое в другое техническое пространство. Это означает, что как только вы почувствуете, что разобрались со своей работой, охота за угрозами собьет вас с толку. * Советы, которые вы найдете в Интернете, не прагматичны. Я имею в виду, что трудно найти совет, который можно было бы принять и применить непосредственно к вашей среде или системам. * Многие «руководства по поиску угроз» представляют собой официальные документы, созданные поставщиками. Они полезны и помогают, но в основе практических рекомендаций лежит реклама их технологии. Это может затруднить использование извлеченных уроков и их применение.

Самое сложное — выбрать, с чего начать поиск угроз. Первый шаг может оказаться непростым. Как будто это уже недостаточно сложно, вы можете все испортить еще до того, как начнете, если выберете неправильную отправную точку.

Шаг первый (Изучите TTP)

Запустите свой любимый эмулятор терминала и… нет, еще нет.

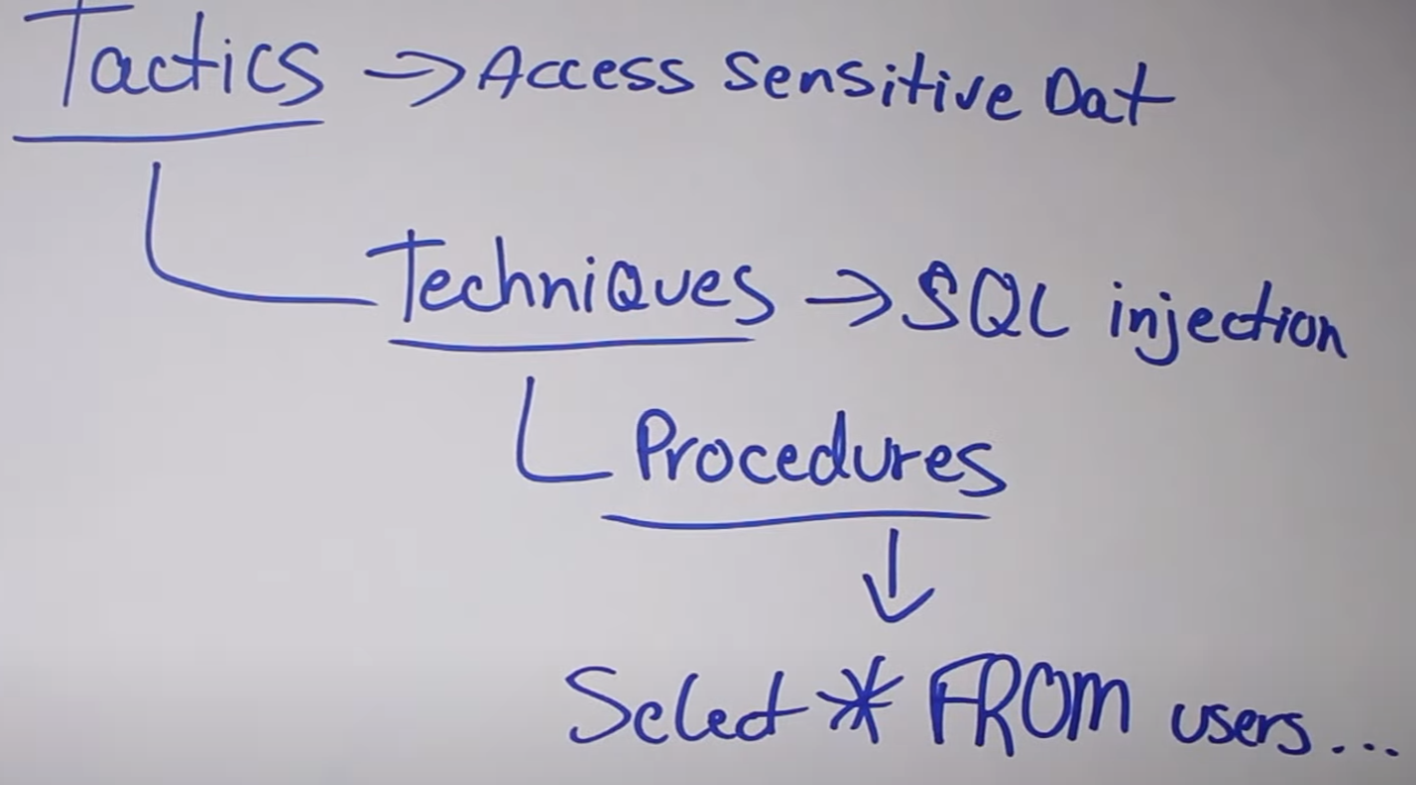

Первый шаг — ознакомиться с TTP злоумышленника. TTP — это тактические приемы и процедуры, настоящие инструменты злоумышленника, которые они используют. Вы можете узнать о распространенных TTP, проведя время с инфраструктурой атаки MITRE. Во фреймворке MITRE ATTACK есть 15 категорий, из которых только некоторые требуют вашего внимания прямо сейчас. Мы сосредоточимся на выполнении, повышении привилегий на постоянство и расширении привилегий. боковое движение.

Почему эти? Потому что в этих категориях есть TTP, которые легче найти с помощью телеметрии и анализа журналов. Другие категории по-прежнему очень ценны, но в качестве отправной точки на сегодняшний день трудно превзойти эти четыре.

Шаг второй (установите базовый уровень)

Знайте, что нормально. Многие поиски угроз на самом деле просто ищут странные вещи. Угрозы и риски обычно представляют собой аномальные действия, и единственный способ обнаружить аномалию – понять, что является нормальным.

Так на что это похоже? Как ты это делаешь? Я приведу пример, чтобы помочь вашему воображению, но в конечном счете вы должны взять эту идею и воплотить ее в жизнь. Если в вашей организации есть приложение, работающее на нескольких серверах, вам необходимо ознакомиться с поведением администраторов этих серверов и работой серверов. Это может означать общение с людьми, которые его поддерживают (если это уже не вы), или это может означать регулярный просмотр журналов для выявления нормальных закономерностей. Я бы поступил так же, если бы мне сказали, что я отвечаю за работу этих серверов и приложения. Я бы задавал такие вопросы, как «Как часто вы заходите на эти серверы?» «У вас правильно настроен SUDO?» «У вас есть мониторинг?», «Как часто эти исправления?» Когда?" Потому что ответы на эти вопросы являются основным компонентом вашего базового уровня! Как узнать, когда вы закончите базовый план? Когда вы почувствуете, что понимаете технологию, значит, вы закончили.

Шаг третий

Теперь вы готовы к рок-н-роллу! Вооружившись знаниями о TTP злоумышленников и базовым пониманием ваших систем, охота начинается! Поскольку я не знаю, какие технологии или решения для обеспечения безопасности используются в вашей среде, я постараюсь быть в общих чертах и дать здесь общие советы. Просто знайте, если у вас есть SIEM, SOAR, EDR, XDR и т. д., считайте эти инструменты честной игрой, они в игре! Просто не полагайтесь на эти инструменты на 100% — они настолько эффективны, насколько эффективны люди, которые их разработали, и они не знают вашу среду так, как вы! Кроме того, не предполагайте, что A) журналы создаются так, как вы думаете, подтвердите, что они и B) не предполагают, что ваши инструменты безопасности собирают и отправляют эти журналы для вашего анализа. Получите доступ к этим системам и покопайтесь в них или примените собственные навыки написания сценариев для удаленного сбора этих данных.

Совет

Если вам все еще трудно начать, взгляните на недавний отчет о поведении злоумышленников.

Отчет Crowdstrike по наблюдению был выпущен недавно, и хотя он наполнен всевозможными замечательную информацию я не буду охватывать все это в этом видео. Давайте просто остановимся на одном из ключевых выводов из отчета. Действительные аккаунты & интерпретаторы команд и сценариев сейчас на пике популярности. Зная это, вы можете начать искать в журналах такие вещи, как Powershell, работающий в неурочное время или от пользователей, которые не соответствуют вашим базовым показателям.

Подведение итогов

Теперь вы знаете три простых шага, которые можно предпринять, чтобы начать поиск угроз уже сегодня. 1. Они узнают о TTP, которую может использовать злоумышленник; настольная телеметрия, инструменты безопасности и другие источники данных, которые ищут этот TTP.

Помните, если вы застряли и не чувствуете, что знаете, что искать, взгляните на отчет, например Crowdstrike Overwatch или отчет Verizon Databreach.

Оригинал