Microsoft Defender для облака получает больше мультиоблачных технологий

16 августа 2023 г.Согласно исследованию Flexera State of the Cloud 2023, почти 90 % предприятий используют более одного поставщика общедоступных облачных служб. Для корпоративных пользователей облака управление рабочими нагрузками в мультиоблачной среде является второй по значимости проблемой после управления затратами на облако. Microsoft Defender для облака призван помочь в этом.

Компании уже могут использовать Microsoft Defender для облака для мониторинга параметров безопасности в AWS и Google Cloud Platform, а также в Azure. Начиная с 15 августа 2023 года предприятия также смогут выявлять угрозы безопасности и пути атак, сканировать секреты и обнаруживать конфиденциальные данные, хранящиеся в Google Cloud. Эти функции управления состоянием безопасности в облаке ранее были доступны только для AWS и Azure, а теперь будут применяться ко всем трем основным облакам. Защитник Microsoft для облака может даже автоматически включать рекомендации из нескольких ключевых стандартов для AWS, Azure, а теперь и GCP.

Перейти к:

- Получите базовый уровень с помощью эталонного теста безопасности облачных вычислений Майкрософт

Находите уязвимости и прогнозируйте атаки с помощью графовой базы данных

Защитите облачное хранилище с помощью нового сканирования на наличие вредоносных программ

Дальнейшее развитие Microsoft Defender для облака

Получите базовый уровень с помощью эталонного теста безопасности облачных вычислений Майкрософт

«Многие наши клиенты не используют единое облако — это действительно редкость», — сказал TechRepublic вице-президент Microsoft по стратегии SIEM и XDR Равив Тамир. «Большинство клиентов выбирают мультиоблако, потому что хотят разделить риск. Но тогда проблема заключается в последовательном применении политики в (этих облаках)».

Чтобы помочь в этом, Microsoft превратила свой Azure Security Benchmark в кроссплатформенный инструмент, переименовав его в Microsoft Cloud Security Benchmark. MCSB объединяет соответствующие рекомендации Центра интернет-безопасности, Национального института стандартов и технологий и стандарта безопасности данных индустрии платежных карт или PCI-DSS, пояснил Тамир.

«Это базовый уровень, который пытается согласовать эти три стандарта и берет все его технические части, а затем говорит вам: как вы оцениваете по сравнению с Azure и как вы оцениваете по сравнению с AWS? С новым коннектором GCP мы можем согласовать его с GCP, чтобы вы могли получить все три своих гипермасштабируемых облака за один раз».

Хотя эталонное тестирование GCP находится в общедоступной предварительной версии, вы можете добавить свою среду GCP в Microsoft Defender для облака и получить бесплатный мониторинг ресурсов с автоматически включенными рекомендациями.

«Мы делаем центральный базовый план, потому что у вас может быть политика, но даже ее перевод в эти элементы управления сложен, потому что что это значит (для каждого облака)? Поэтому мы пытаемся снять с вас эту нагрузку и проводим политику централизованно».

Находите уязвимости и прогнозируйте атаки с помощью графовой базы данных

Microsoft давно утверждает, что защитники думают в терминах списков своих активов, в то время как злоумышленники думают в виде графиков того, как системы подключены, чтобы они могли перейти от первоначального взлома к более ценным сервисам.

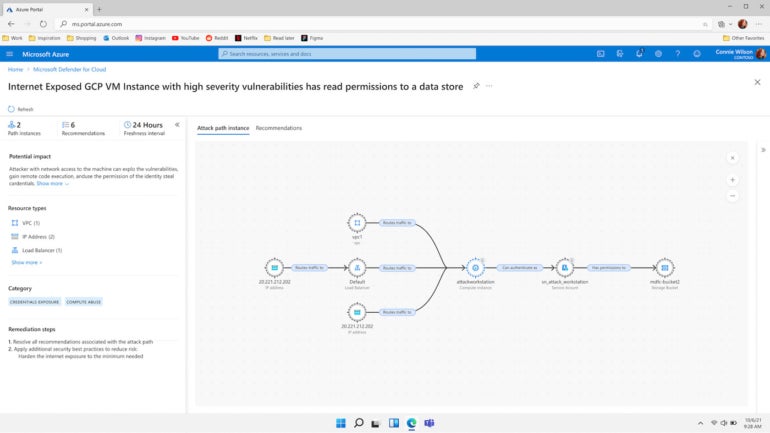

С помощью соединителя GCP Microsoft Defender для облака может создать графическую базу данных всего, что у вас есть в облаке в AWS, Azure и Google Cloud. Затем вы можете исследовать это, чтобы понять, какие данные у вас есть и где вас могут атаковать. Тамир называет это «позицией безопасности с учетом данных», которая может находить и защищать конфиденциальные данные.

Он добавил: «Мы берем все данные, которые можем извлечь из ваших корзин GCP, и сопоставляем их с активами на графике. Все ваши активы, инвентарь, уязвимости и конфигурации теперь связаны с активами на графике».

Данные сканируются на наличие конфиденциальных данных (например, данных кредитной карты, номеров социального страхования и любых пользовательских типов информации, которые вы определили в Microsoft Purview), которые вы не хотели бы потерять в результате утечки данных. «Мы используем маркировку данных, которая поступает со стороны DLP (предотвращение потери данных), поэтому вы можете маркировать с помощью тех же политик», — пояснил он. «Просматривая эти данные, мы также сканируем и помечаем все, что видим. И еще раз, это еще один отличный слой, который добавляется к графику».

Ваши облачные серверы и контейнеры Defender Vulnerability Management, если они у вас есть (рис. A), также сканируются на наличие секретов (т. е. учетных данных, таких как закрытые ключи SSH, ключи доступа и строки подключения SQL), которые не следует хранить в облаке. а также известные уязвимости. Это не повлияет на производительность этих рабочих нагрузок. «Чтобы сделать этот график полным, мы также выполняем безагентное сканирование, потому что нам нужно проанализировать все журналы и все данные, которые приходят для обогащения графика», — пояснил Тамир.

Рисунок А

Он добавил: «Все это входит в базу данных, и вы можете запрашивать эту базу данных. Мы даем вам хороший взаимосвязанный взгляд на все, что у вас есть».

Подобное объединение различных фрагментов информации помогает вам оценить, насколько серьезна проблема. Если у вас есть уязвимость в виртуальной машине, у которой есть доступ к такой службе, как Azure Key Vault, вы должны уделить первоочередное внимание ее исправлению. Точно так же, если уязвимость находится в системе, которая не имеет доступа к учетным данным, но имеет конфиденциальные данные, вы также должны об этом позаботиться.

Анализ путей атаки

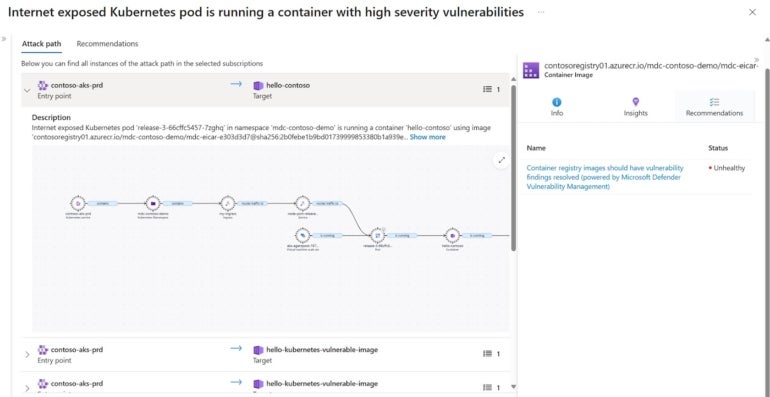

Изучение графа в качестве защитника позволяет вам видеть все свои ресурсы так, как это сделал бы злоумышленник, но не все знают, что искать, поэтому Microsoft создает инструменты, помогающие специалистам по безопасности расставлять приоритеты в том, что нужно исправить. Первым из них является анализ пути атаки (рис. B). ).

Рисунок Б

«Не проводя никаких исследований и просто основываясь на всех данных, которые мы накапливаем на графике, мы сообщаем вам наборы возможных атак, а затем мы показываем вам, каковы будут последствия этой атаки, потому что у вас есть уязвимый набор виртуальных машин. которые имеют доступ, скажем, к хранилищу ключей. «Мы можем сказать вам, каков потенциальный результат, что поможет вам сосредоточиться на более важных вещах», — отметил Тамир. «И в будущем это станет основой для того, чтобы мы могли сказать, куда идет атака, а не только где она находится прямо сейчас».

Защитите облачное хранилище с помощью нового сканирования на наличие вредоносных программ

Вы не просто хотите, чтобы злоумышленники не проникли в ваше облачное хранилище, вы также хотите, чтобы они не проникли в ваше хранилище вредоносных программ.

Традиционно хранилище в состоянии покоя не сканируется на наличие вредоносного ПО, поскольку предполагается, что вредоносное ПО не может выполняться, когда оно находится в корзине хранилища, и если оно все-таки оказывается на конечной точке, где его можно запустить, средства защиты перехватят его. это. Тамир предупредил, что Microsoft Defender для облака может защитить широкий спектр устройств, но этого недостаточно для обеспечения вашей безопасности.

Один клиент позволяет своим пользователям загружать информацию для агентов службы поддержки, чтобы они могли помочь им. Тамир отметил: «Эта информация сразу же просматривается агентом, поэтому время, которое она проводит в корзине, прежде чем она действительно будет использована, очень короткое, и авторы вредоносного ПО используют ее как способ распространения вредоносного ПО. В данном случае это была программа-вымогатель».

Другие организации имеют правила соответствия, такие как NIST и SWIFT, для управления данными, что означает, что они должны сканировать все данные, но они не делают этого в режиме реального времени. Тамир сказал: «Они лениво сканировали, и им приходится настраивать всевозможную собственную инфраструктуру и загружать данные, как в виртуальную машину, а затем сканировать их, а затем пытаться вернуть их обратно. Мы можем сделать это для них: мы можем сделать это быстрее, мы можем сделать это без потери производительности, и мы можем сделать это при загрузке».

Новая функция сканирования вредоносных программ в Defender для хранилища предназначена только для хранилища BLOB-объектов Azure и будет доступна с 1 сентября в качестве дополнительной опции для Defender для хранилища по цене 0,15 доллара США за гигабайт отсканированных данных.

Тамир сказал: «Это не просто сканирование файлов, это не просто хэш, это не только IOC (Индикаторы компрометации); на самом деле мы делаем полиморфное сканирование». И хотя сканирование на наличие вредоносных программ автоматизировано и предоставляется как услуга, а не как инфраструктура, которой вы должны управлять, вы по-прежнему можете выбирать, что произойдет при обнаружении вредоносного ПО. Он добавил: «Вы можете решить, хотите ли вы, чтобы мы просто сказали вам, что это плохо, или вы хотите, чтобы мы действительно приняли меры, или вы хотите принять меры где-то еще».

Дальнейшее развитие Microsoft Defender для облака

Защитник для хранения

Следующим шагом для сканирования вредоносных программ в Defender for Storage будет более частое сканирование файлов, а не только при их загрузке, для поиска вредоносных программ, выявленных с тех пор. Тамир предположил: «Каждый день мы обнаруживаем все больше полиморфных цепочек вредоносных программ». Масштаб облачного хранилища делает это сложной задачей. «Это действительно огромные ведра; (если вы) сканируете их периодически, вы никогда не доберетесь до конца, поэтому нам нужно найти разумный способ их сканирования, будь то доступ или какой-либо другой триггер».

Как ИИ и автоматизация могут помочь

Кроме того, гораздо больше возможностей использовать информацию на графике, который Defender for Cloud строит для защиты клиентов, что упрощает предотвращение ошибок в настройках безопасности и конфигурации, которые защищают вас, и многое другое.

«В целом в Microsoft (продукты) у нас много мест, где вы устанавливаете политики, и недостаточно координации между ними», — отметил Тамир. «Если я устанавливаю политики защиты от потери данных, я хочу установить их централизованно в одном месте — может быть, это Microsoft Purview. И затем я хочу, чтобы это распространялось на все мои активы, и каждая точка применения, которая у меня есть, должна подчиняться этой политике, а не мне нужно идти и устанавливать эти политики по отдельности».

Он не только хочет, чтобы применение этих политик требовало гораздо меньше работы, но и вместо того, чтобы вручную проверять и применять правильный базовый уровень безопасности, автоматизация и ИИ могли бы в первую очередь выполнять больше работы по настройке правильных политик, предположил он.

Тамир добавил: «С облаком люди начали с правильного пути, сказав, что вместо того, чтобы заниматься проблемами после взлома, давайте для начала настроим конфигурации правильно — и тогда мы обнаружили, что проблема с конфигурацией не менее серьезна!»

«Все это понятие сдвига влево, о котором все говорят; у нас все еще есть много ручных шагов — людям нужно много рассуждать», — сказал Тамир. «Я думаю, что революция должна состоять из двух частей. Во-первых, должно быть больше вещей, управляемых автоматикой, чем вещей, контролируемых человеком; здесь автоматизация будет иметь решающее значение, потому что информационная плотность невозможна». Вторым шагом будет добавление ИИ к автоматизации. Тамир заявил: «Я думаю, что это будет действительно хорошим испытанием для таких вещей, как генеративный ИИ, для рассуждений о вещах, которые кажутся сложными в том смысле, что они кажутся одинаковыми, но они не обязательно одинаковы».

Тамир заключил: «Когда люди спрашивают меня, могу ли я взять свои наборы соответствия, которые перекрываются, а затем сказать мне, что является общим для всех них, и что я должен сделать для этого? Я думаю, что это проблема, которая хорошо подходит для таких инструментов, как генеративный ИИ».

Оригинал