GoDaddy добился успеха благодаря широко распространенному взлому переадресации

27 декабря 2022 г.В последние несколько дней владельцы веб-сайтов, особенно те, которые размещаются на GoDaddy, сталкивались со странными переадресациями на различные веб-сайты. Эти перенаправления происходят не постоянно, но, кажется, они происходят, когда пользователь впервые посещает страницу или обновляет ее достаточное количество раз, чтобы вызвать ее. Впервые я наткнулся на эту проблему, зайдя на сайт моего любимого ресторана. Вместо того, чтобы увидеть страницу с изображениями еды, меню и т. д., мне была представлена поддельная страница AV.

Как это работает

Как и в случае с другими проблемами безопасности, которые я обнаруживаю, я в конечном итоге прыгаю в кроличью нору, чтобы выяснить, что это такое, как это работает и есть ли способ избежать этого. К сожалению, в отношении этого инцидента я могу дать лучший взгляд на ситуацию со стороны. Скомпрометированный веб-сайт GoDaddy облегчил бы это расследование, но без него это возможно.

На высоком уровне последовательность событий, основанная на тестировании и других наблюдениях, выглядит следующим образом:

1. Пользователь посещает взломанный веб-сайт, размещенный на GoDaddy.

Как и я, пользователи могут посетить веб-сайт местной компании, с которым они знакомы.

2. Происходит начальное перенаправление

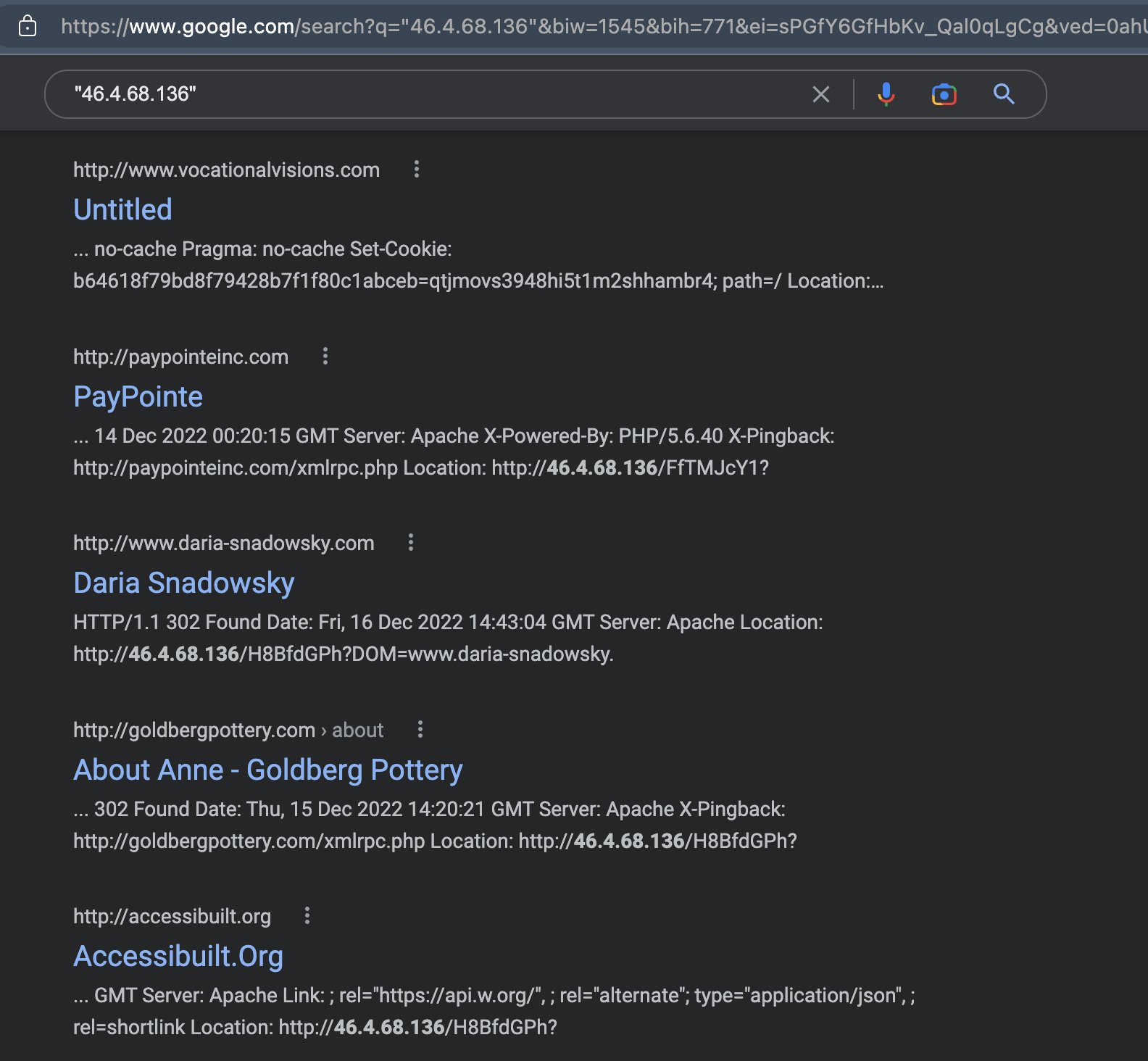

С помощью некоторой логики черного ящика (обычно для новых посетителей или случайно) серверы GoDaddy отправляют пользователю 302, чтобы перенаправить его на веб-сайт злоумышленника. Каждый взломанный веб-сайт, который я обнаружил, перенаправляет на 46.4.68.136.

В настоящее время есть предположение, что балансировщики нагрузки GoDaddy скомпрометированы. Конкретные запросы будут перенаправлять вас на страницу злоумышленника, но это происходит реже, чем ожидалось. Кэшированные версии этих скомпрометированных сайтов показывают перенаправление в заголовке HTTP-ответа. Этот заголовок заставит браузер перенаправить на веб-сайт, указанный в переменной path.

Ниже приведены некоторые примеры.

HTTP/1.1 302 Found

Date: Fri, 16 Dec 2022 22:23:24 GMT

Server: Apache

P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM"

Cache-Control: no-cache

Pragma: no-cache

Set-Cookie: b64618f79bd8f79428b7f1f80c1abceb=qtjmovs3948hi5t1m2shhambr4; path=/

Location: http://46.4.68.136/[REDACTED]?DOM=www.vocationalvisions.com&URI=%2findex.php

Connection: close

Vary: Accept-Encoding

Content-Type: text/HTML; charset=utf-8

HTTP/1.1 302 Found

Date: Sat, 17 Dec 2022 17:21:14 GMT

Server: Apache

X-Pingback: http://www.bookkeepingservicesclt.com/xmlrpc.php

Location: http://46.4.68.136/[REDACTED]?DOM=www.bookkeepingservicesclt.com&URI=%2findex.php

Connection: close

Vary: Accept-Encoding

Content-Type: text/html; charset=UTF-8

HTTP/1.1 302 Found

Date: Fri, 16 Dec 2022 14:43:04 GMT

Server: Apache

Location: http://46.4.68.136/[REDACTED]?DOM=www.daria-snadowsky.com&URI=%2findex.php

Connection: close

Vary: Accept-Encoding

Content-Length: 0

Content-Type: text/html; charset=UTF-8

HTTP/1.1 302 Found

Date: Tue, 13 Dec 2022 14:00:31 GMT

Server: Apache

X-Powered-By: PHP/5.6.40

Link: <http://saslist.com/wp-json/>; rel="https://api.w.org/"

Location: http://46.4.68.136/[REDACTED]?DOM=saslist.com&URI=%2findex.php

Connection: close

Vary: Accept-Encoding

Content-Type: text/html; charset=UTF-8

HTTP/1.1 302 Found

Date: Wed, 14 Dec 2022 00:20:15 GMT

Server: Apache

X-Powered-By: PHP/5.6.40

X-Pingback: http://paypointeinc.com/xmlrpc.php

Location: http://46.4.68.136/[REDACTED]?DOM=paypointeinc.com&URI=%2findex.php

Connection: close

Vary: Accept-Encoding

Content-Type: text/html; charset=UTF-8

Эти веб-сайты получают ответ от сервера на базе Apache и перенаправляют пользователя на тот же вредоносный IP-адрес — независимо от того, используют они WordPress или нет.

Каждый пользователь, который в конечном итоге перенаправляется на хост злоумышленника, затем помечается набором файлов cookie из заголовка ответа. Каждый последующий запрос на этот хост также будет включать этот файл cookie для идентификации жертвы.

Set-Cookie: a8163=<JWT looking token>

3. Происходит второе перенаправление

Перенаправление перенаправляет пользователя на определенную страницу на веб-сайте злоумышленника. Затем эта страница запускает JavaScript, чтобы перенаправить их на фишинговый или порнографический контент. Базовая структура страницы, которую мы видим, выглядит следующим образом:

<html>

<head>

<script type="application/javascript">

function process() {

if (window.location !== window.parent.location ) {

top.location = "http://bad.website";

} else {

window.location = "http://bad.website";

}

}

window.onerror = process;

process();</script>

</head>

<body>

The Document has moved <a href="http://bad.website">here</a>

</body>

</html>

Примечательно, что очень похожие фрагменты можно найти на Github. Описанное выше перенаправление не является новой тактикой, используемой для перенаправления пользователей. После этого перенаправления пользователь оказывается в конечном пункте назначения злоумышленника.

О сайте злоумышленника

Я поэкспериментировал с атакующим сайтом. Забавный факт: страница перенаправления меняется в зависимости от вашего IP/местоположения. Страница перенаправляла бы меня на поддельный AV-сканер, если бы я был в Северной Америке. Если бы я был в Европе, Азии, Южной Америке и т. д., каждый из них перенаправлял бы меня на разные страницы с нежелательным содержанием. Сделано ли это намеренно, чтобы специализировать полезные нагрузки атаки на основе определенного уровня эффективности в зависимости от местоположения, или это делается случайным образом?

Почему это серьезно

В целом, эта атака широко распространена, и мы можем найти множество скомпрометированных веб-сайтов с помощью простого поиска в Google IP-адреса атакующего веб-сайта. Это затрагивает многих владельцев веб-сайтов, о чем свидетельствует этот вопрос в службу поддержки Cloudflare. Примечательно, что даже эта проблема была найдена по одной из ссылок в документации SvelteKit.

Неочевидно, что атака затрагивает плагины WordPress, как показал @ColinQuarello. Новые учетные записи также затрагиваются, даже если контент не загружен на веб-сайт.

Исходя из этого, мы можем предположить, что это может быть общесистемная проблема для хостинг-провайдера.

<цитата>@GoDaddyHelp @GoDaddy 302 перенаправляются с ваших балансировщиков нагрузки на спамовые/порносайты в инфраструктуре общего хостинга. Я создал новую учетную запись и сразу же получил переадресацию 302, когда на сайте не было контента. Заголовки тоже выглядели поддельными. Это серьезно.

— Колин Куарелло (@ColinQuarello) 19 декабря 2022 г.

Как только пользователь попадает в руки злоумышленника, находясь на веб-сайте злоумышленника, он может стать жертвой социальной инженерии, фишинга и т. д. Фишинговые мошенничества обходятся компаниям и широкой общественности в миллиарды долларов в год.

С человеческой стороны, этот инцидент может привести к потере доверия пользователей не только к GoDaddy, но и к малым и средним предприятиям, которые полагаются на платформу для размещения веб-сайта своей компании, магазина электронной коммерции и т. д. В наши дни пользователи доверие важнее, чем когда-либо, для стимулирования роста пользователей и расширения бизнеса. Согласно исследованию, проведенному DigiCert, "84 % потребителей перейдут к конкуренту, если потеряют доверие". на предприятии». Единичный инцидент, не говоря уже о повторяющихся случаях, подрывает доверие пользователей быстрее, чем бизнес может быстро восстановить его.

Последние разработки

По состоянию на 20 декабря 2022 г. компания GoDaddy работает над этим инцидентом (INC-5492776). Я не уверен, является ли это внутренним номером отслеживания инцидентов или чем-то, к чему могут получить доступ клиенты GoDaddy.

<цитата>Мы знаем об этой проблеме и работаем над ее устранением. Я могу заверить вас, что наши команды усердно работают над тем, чтобы восстановить сервис как можно скорее. ^CG

— Справка GoDaddy (@GoDaddyHelp) 20 декабря 2022 г.

Ранее предполагалось, что это проблема, связанная с брандмауэром, но с тех пор это было опровергнуто. Инженеры и пользователи GoDaddy обнаружили, что эта проблема возникает независимо от конфигурации брандмауэра.

Спасибо, что прочитали!

💎 Спасибо, что нашли время, чтобы проверить этот пост. Чтобы получить больше подобных материалов, посетите мой фактический блог. Не стесняйтесь обращаться ко мне на LinkedIn и подписывайтесь на меня на Гитхаб.

Оригинал