Поиск цифровых преступлений путем изучения записей основной таблицы файлов (MFT)

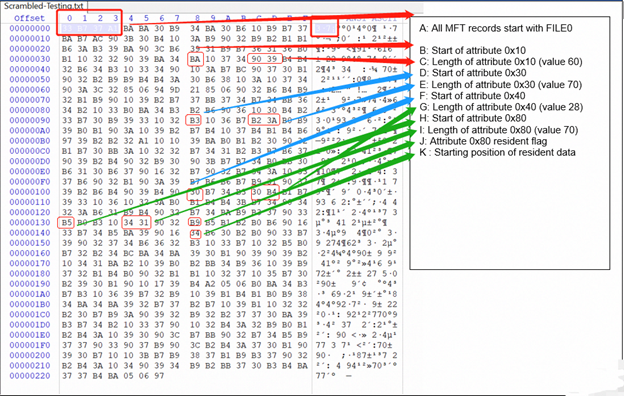

21 октября 2022 г.Чтобы изучить записи MFT, узнайте, как найти значения даты и времени в метаданных создаваемого файла. Эти шаги помогают нам идентифицировать ранее удаленные фрагменты записей MFT в нераспределенном пространстве на диске или в остаточных данных в Pagefile.sys.

[Практический проект 1–2]

Процедуры исследования и разработки:

В этом проекте нам необходимо провести внутренние цифровые расследования и судебные экспертизы. Нам необходимо изучить записи MFT, выявить ранее удаленные фрагменты информации записей MFT. Все необходимые процедуры, такие как идентификация, анализ, исследование, разработка, тестирование различных операций, задокументированы с помощью инструмента WinHex [1]. В данном проекте будут выполняться следующие действия на MFT с использованием редактора WinHex.

Системные требования:

Система под управлением Windows с диском C, отформатированным как NTFS.

• Блокнот для создания небольшого текстового файла.

• WinHex для анализа метаданных в MFT.

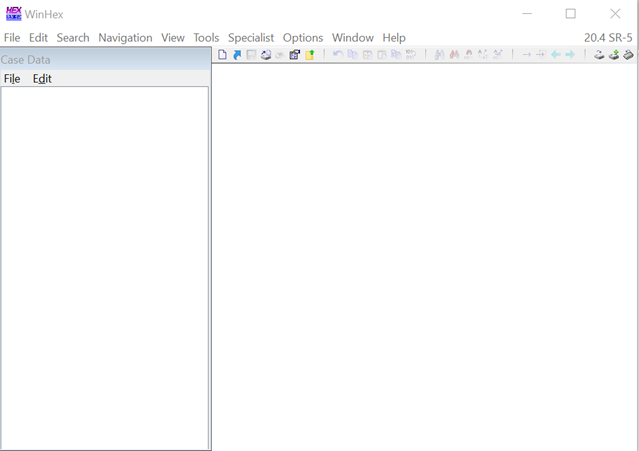

Инструмент WinHex: Computer Forensics & Программное обеспечение для восстановления данных, шестнадцатеричный редактор & Редактор дисков:

WinHex по своей сути является универсальным шестнадцатеричным редактором, особенно полезным в области компьютерной криминалистики, восстановления данных, низкоуровневой обработки данных и ИТ-безопасности. Усовершенствованный инструмент для повседневного и экстренного использования: проверяйте и редактируйте все типы файлов, восстанавливайте удаленные файлы или потерянные данные с жестких дисков с поврежденной файловой системой или с карт цифровых камер.

[Практический проект 1–2]

Шаг 1. Сначала откройте окно главного экрана «Инструмент WinHex» на своем ПК. Как показано на рисунке 1.

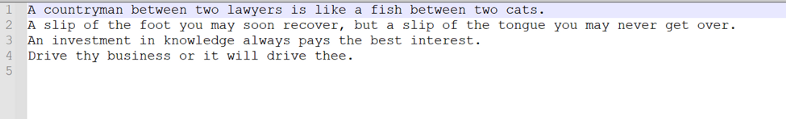

Шаг 2. Запустите Блокнот и создайте текстовый файл с одной или несколькими строками. Пожалуйста, не стесняйтесь добавить что-нибудь.

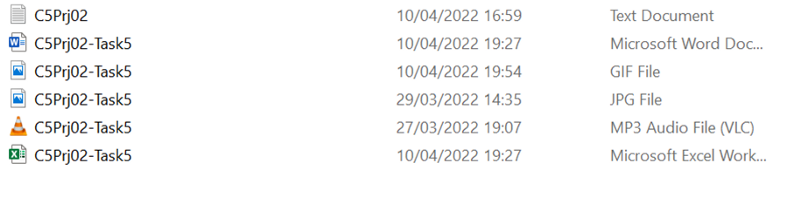

Шаг 3. Сохраните файл в рабочей папке как C5Prj02.txt и выйдите из Блокнота. (Если ваша рабочая папка не находится на диске C, обязательно сохраните файл на диске C, чтобы он был введен в файлы $MFT, которые вы скопируете позже.)

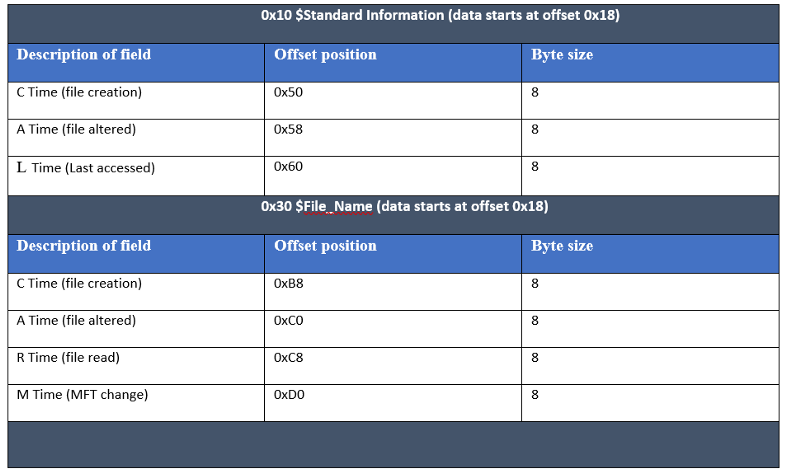

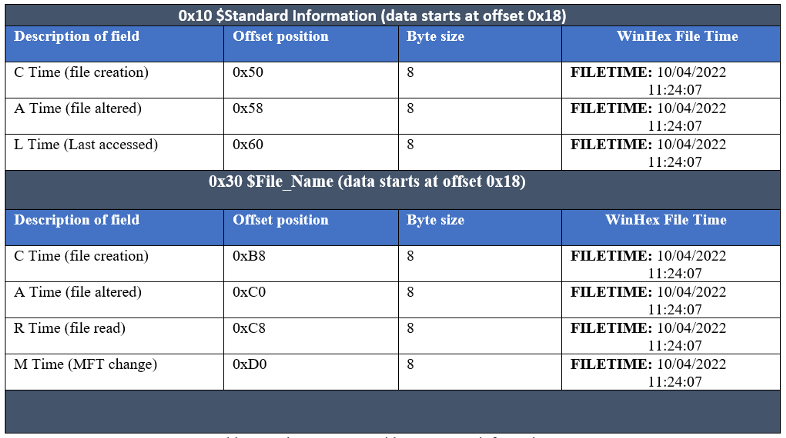

Шаг 4. Затем просмотрите материал в разделе «MFT и атрибуты файлов», уделив особое внимание атрибутам 0x10 и 0x30 для дат и времени файлов. На следующих диаграммах показано количество байтов смещения, начиная с позиции FILE записи MFT файла для меток даты и времени:

Шаг 5. Затем вы проверяете метаданные файла C5Prj02.txt, хранящегося в файле $MFT.

Шаг 6. Запустите WinHex с параметром Запуск от имени администратора. Если вы видите предупреждающее сообщение об оценке, нажмите ОК.

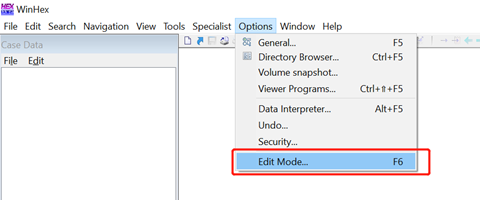

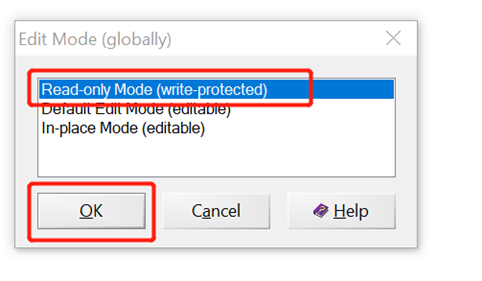

Шаг 7. В качестве меры предосторожности выберите в меню Параметры, Режим редактирования. В диалоговом окне «Выбрать режим (глобально)» нажмите Режим только для чтения (=защищен от записи), как показано на рис. 4, а затем нажмите ОК.

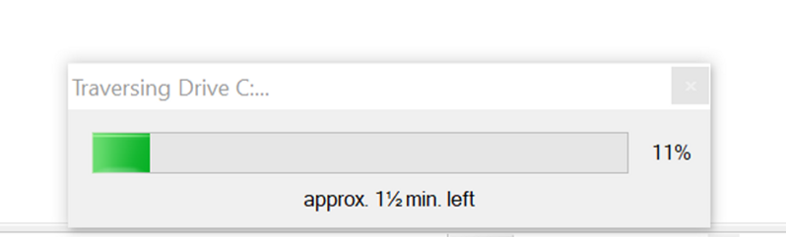

Шаг 8. Нажмите Инструменты, затем в меню Открыть диск. В диалоговом окне «Просмотр диска» щелкните диск C: (или диск, на котором вы сохранили файл C5Prj02.txt), как показано на рис. 5–40, а затем нажмите ОК. . Если вам будет предложено сделать новый снимок, нажмите Сделать новый. В зависимости от размера и количества данных на вашем диске WinHex может пройти несколько минут, чтобы просмотреть все файлы и пути на вашем диске.

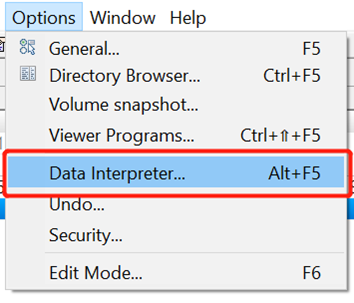

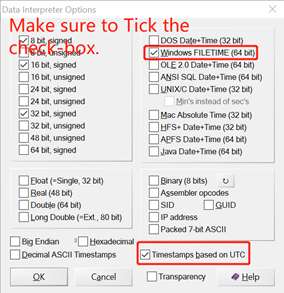

Шаг 9. Нажмите Параметры, Интерпретатор данных в меню. В диалоговом окне «Параметры интерпретатора данных» установите флажок Windows FILETIME (64-разрядная версия), показанный на рис. 6, а затем нажмите ОК. Затем интерпретатор данных должен иметь FILETIME в качестве дополнительного элемента отображения.

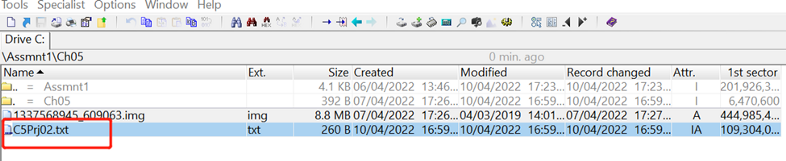

Шаг 9: Теперь нам нужно перейти в нашу рабочую папку (C:Assmnt1Ch05) в WinHex. В правой верхней панели WinHex прокрутите вниз, пока не увидите нашу папку. Дважды щелкните каждую папку в пути, как показано на рисунке 8, а затем щелкните файл C5Prj02.txt.

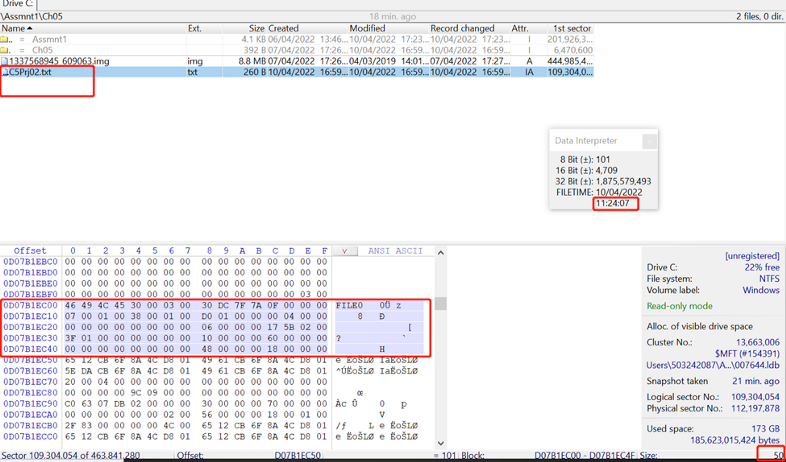

Шаг 10. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание: 50 шестнадцатеричных байтов — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0x10 $Стандартная информация.) Когда счетчик достигнет 50, как показано на рисунке 9, последовательно отпустите кнопку мыши.

Элемент 1: Время C (создание файла):

Примечание. Вышеуказанная идентификация смещения предназначена для времени C (создание файла).

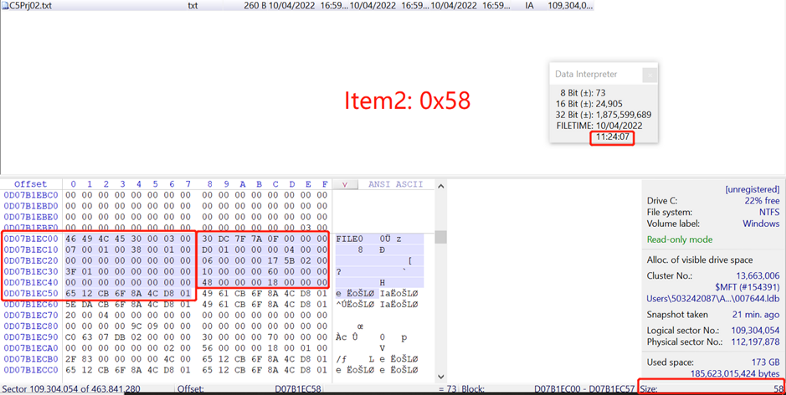

Элемент 2. Время (файл изменен) со значением смещения 0x58:

Шаг 11. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание: 58 байтов в шестнадцатеричном формате — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0x58 $Standard Information.) Когда счетчик достигает 58, как показано на Рисунок 10, последовательно отпустите кнопку мыши.

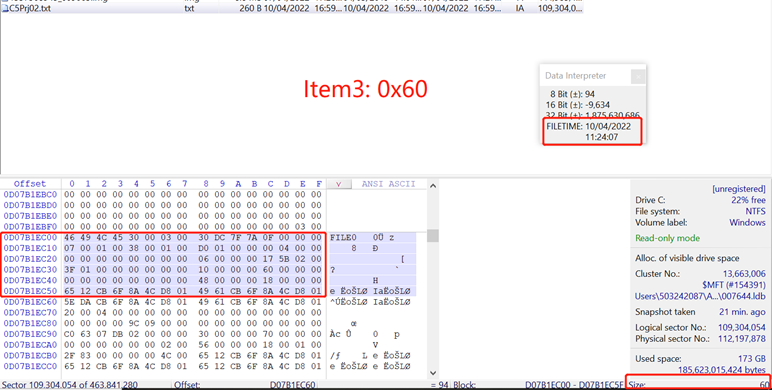

Элемент 3. Время (файл изменен) со значением смещения 0x60:

Шаг 12. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание: 60 байтов в шестнадцатеричном формате — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0x60 $Standard Information.) Когда счетчик достигает 60, как показано на Рисунок 11, последовательно отпустите кнопку мыши.

0x30 $File_Name (данные начинаются со смещения 0x18)

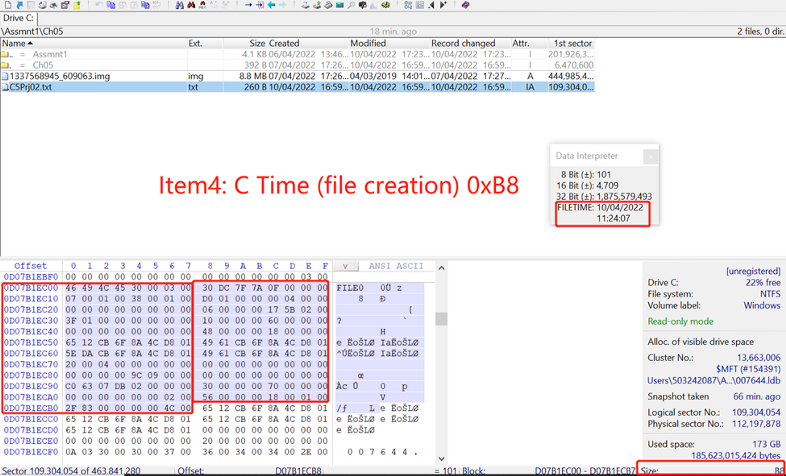

Элемент 4: Время C (создание файла):

Шаг 13. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание: шестнадцатеричные байты B8 — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0xB8 $Standard Information.) Когда счетчик достигает B8, как показано на Рисунок 12, последовательно отпустите кнопку мыши.

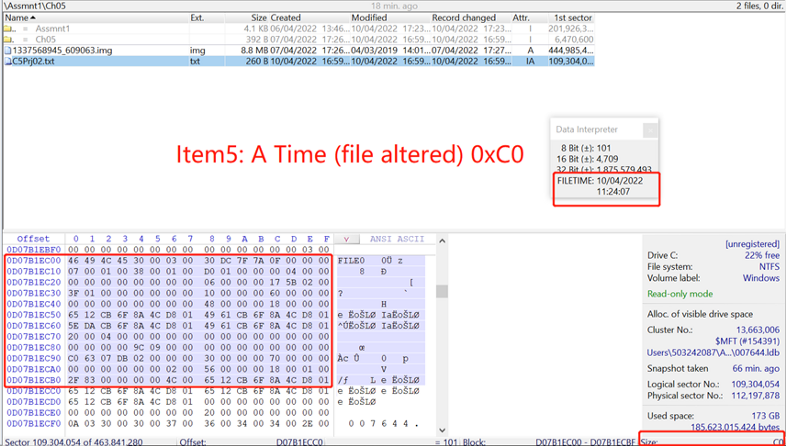

Элемент 5: Время (файл изменен):

Шаг 13. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание: шестнадцатеричные байты C0 — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0xC0 $Standard Information.) Когда счетчик достигает C0, как показано на Рисунок 13, последовательно отпустите кнопку мыши.

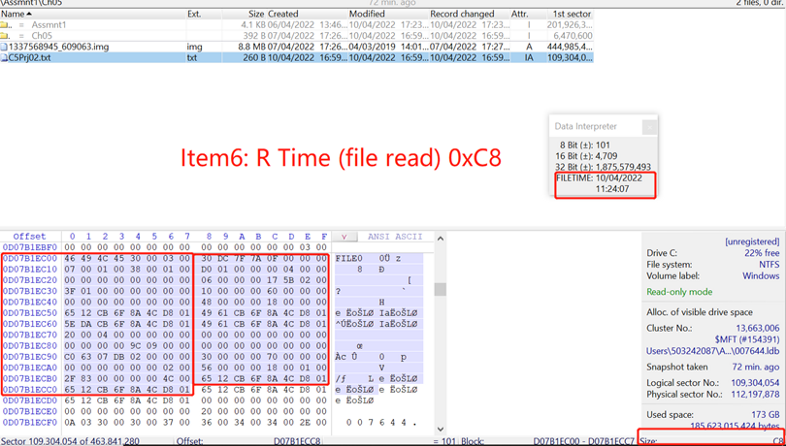

Элемент 6: R Время (чтение файла):

Шаг 13. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание: шестнадцатеричные байты C8 — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0xC8 $Standard Information.) Когда счетчик достигает C8, как показано на Рисунок 14, последовательно отпустите кнопку мыши.

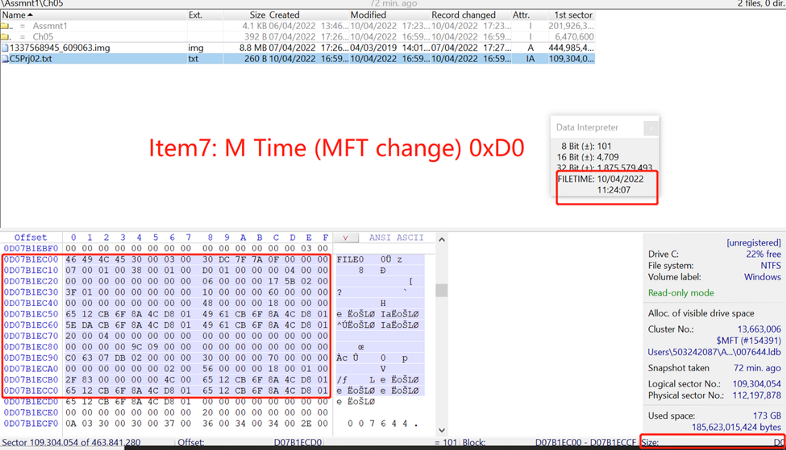

Элемент 7: Время M (изменение MFT):

Шаг 14. Перетащите от начала записи к букве F в FILE, а затем вниз и вправо, следя за шестнадцатеричным счетчиком в нижний правый угол. (Примечание. Шестнадцатеричные байты D0 — это «позиция» для первой отметки даты и времени для этой записи, как описано в предыдущих таблицах для 0xD0 $Standard Information.) Когда счетчик достигает D0, как показано на рисунке 15, последовательно отпустите кнопку мыши.

Сводка проекта с информацией FILETIME:

Исследуемые результаты записываются в сводную таблицу проекта 2.

Вывод:

В этом проекте мы создали новый моментальный снимок на диске «C:Assmnt1Ch05» для изучения записей MFT в системе Windows. Затем мы создали файл проекта «C5Prj02.txt» и сохранили его в файле $MFT на диске C:. Перед тем, как мы начали исследовать, мы изменили настройки WinHex для работы в «режиме только для чтения», что помогает защитить данные в целости.

Определить цель этой задачи и понять различия в файлах и факторы, такие как создание, чтение, изменение, изменение и временные метки доступа к файлу. Мы успешно проанализировали и интерпретировали заданные значения позиции смещения с помощью метаданных созданного текстового файла, а также нашли и записали каждое значение даты и времени для различных позиций смещения. Изученные результаты заносятся в итоговую таблицу проекта 2.

Эмпирические данные, полученные в этом исследовании, предоставили дополнительные доказательства того, что все значения FILETIME имеют схожие записи из-за времени создания файла и действий проекта, а к файлу не было доступа или каких-либо изменений. Поэтому, чтобы оправдать, записанные значения являются точными для оценки и проверки результатов. Таким образом, результаты предполагают, что будущая проектная работа должна проводиться по доступу, изменению «содержимого» файла и чтению метаданных для записи доказательств для достижения долгосрочной эффективности в цифровой криминалистике.

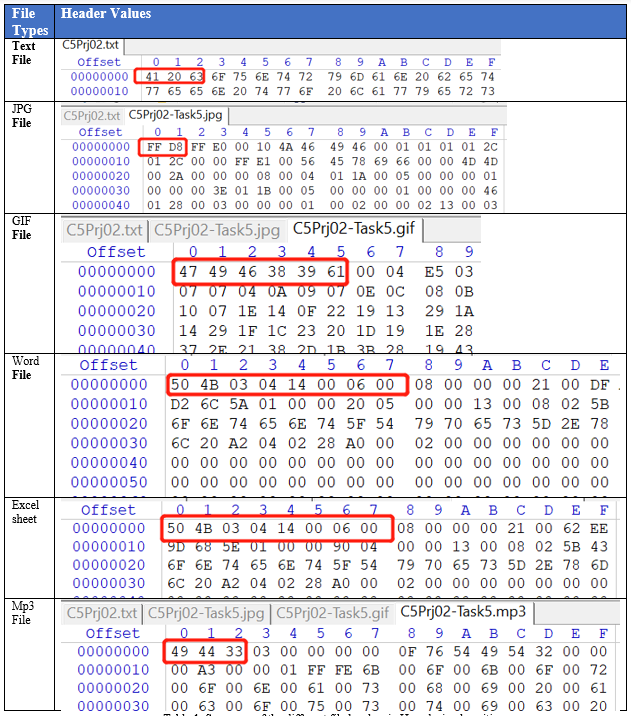

Практический проект 2–2. Изучение заголовков файлов

В этом проекте нам необходимо провести внутренние цифровые расследования и судебные экспертизы. Нам нужно изучить WinHex, чтобы познакомиться с различными типами файлов.

Процедуры исследования и разработки:

Нам нужно изучить WinHex, чтобы познакомиться с различными типами файлов.

Шаг 1. Сначала откройте окно главного экрана «Инструмент WinHex» на своем ПК. Как показано на рисунке 1.

Шаг 2. Создание нового файла Microsoft Excel (.xlsx), Microsoft Word (.docx) и .jpg.

Примечание: Пожалуйста, создайте пустой файл и/или выберите любой из ваших файлов. В этой задаче мы анализируем заголовок файла и не вносим никаких изменений в заголовки файлов.

Шаг 3. Откройте файлы всех типов в WinHex. Запишите шестнадцатеричные коды для каждого файла в текстовом редакторе, например Блокноте или WordPad.

Мы обратились к этому веб-сайту, чтобы сравнить позиции наших заголовков в соответствии с заданными позициями, такими как шестнадцатеричная подпись, расширение файла, подпись ASCII, описание файла и т. д., [2].

Вывод:

В рамках этого проекта мы провели внутреннее цифровое расследование и судебную экспертизу типов файлов. Мы создали и исследовали различные типы форматов файлов с помощью программы просмотра WinHex в режиме только для чтения и записали различные типы файлов и их значения смещения в сводную таблицу.

ССЫЛКИ

[1] X-Ways Software Technology AG. (23 ноября 2021 г.). WinHex: шестнадцатеричный редактор & редактор дисков, компьютерная криминалистика & ПО для восстановления данных. Программное обеспечение для компьютерной криминалистики, восстановления данных и ИТ-безопасности. https://www.x-ways.net/winhex/

[2] Kessler, G.C., CCE, & ЦИССП. (н.д.). Подписи файлов. Гэри Кесслер.net.

https://www.garykessler.net/library/file_sigs.html

<цитата>

==(Возможно, популярный и популярный😉): не забудьте проверить эти статьи== ⬇️

* Руководство по проведению цифровой криминалистики Экзамен на цифровых носителях (USB) * Как безопасно путешествовать по темной сети и отслеживать трафик? * Развертывание шифрования AES на Cryptool 2.1 * Взлом системы аутентификации сообщений HMAC в криптографии * 12 ключевых требований для Действующий план вашей компании по обеспечению соответствия стандарту PCI-DSS * Десять основных уязвимостей системы безопасности OWASP, о которых следует позаботиться * ISO/IEC 27035: Руководство по управлению инцидентами безопасности * Руководство по управлению оценкой рисков и ISO/IEC 27002/27005< /а> * Что Является ли управление рисками и как его интегрировать в SDLC: лучшее объяснение n 12 лучших практик безопасного жизненного цикла разработки программного обеспечения (SSDL) разработчиков программного обеспечения от Microsoft * Как отключить подсказки поиска в Chrome * Как использовать настройки конфиденциальности поиска Google * Управление уязвимостями: выявление, классификация, исправление и смягчение последствий * 14 основных методов обеспечения безопасности OWASP для разработчиков программного обеспечения * Изменившие жизнь факты об архитектуре безопасности iOS от Apple

— — — — — — — — КОНЕЦ — — — — — — — — — — — —

Quote of the day: 石橋を叩いて渡る (Ishibashi o tataite wataru).

Объяснение. Например, рассмотрим каменный мост с очень прочной структурой. Однако, как и любой мост, каменные мосты потенциально могут рухнуть в любой момент, если их конструкция ослабнет. Это необходимость принятия мер предосторожности, даже если на первый взгляд это может показаться безопасным.

Спасибо за чтение! Хорошего дня!

:::информация Первоначально опубликовано здесь.

:::

Оригинал