5 лайфхаков со смарт-контрактами, которым должен научиться каждый

27 апреля 2023 г.Анализ хакерских атак

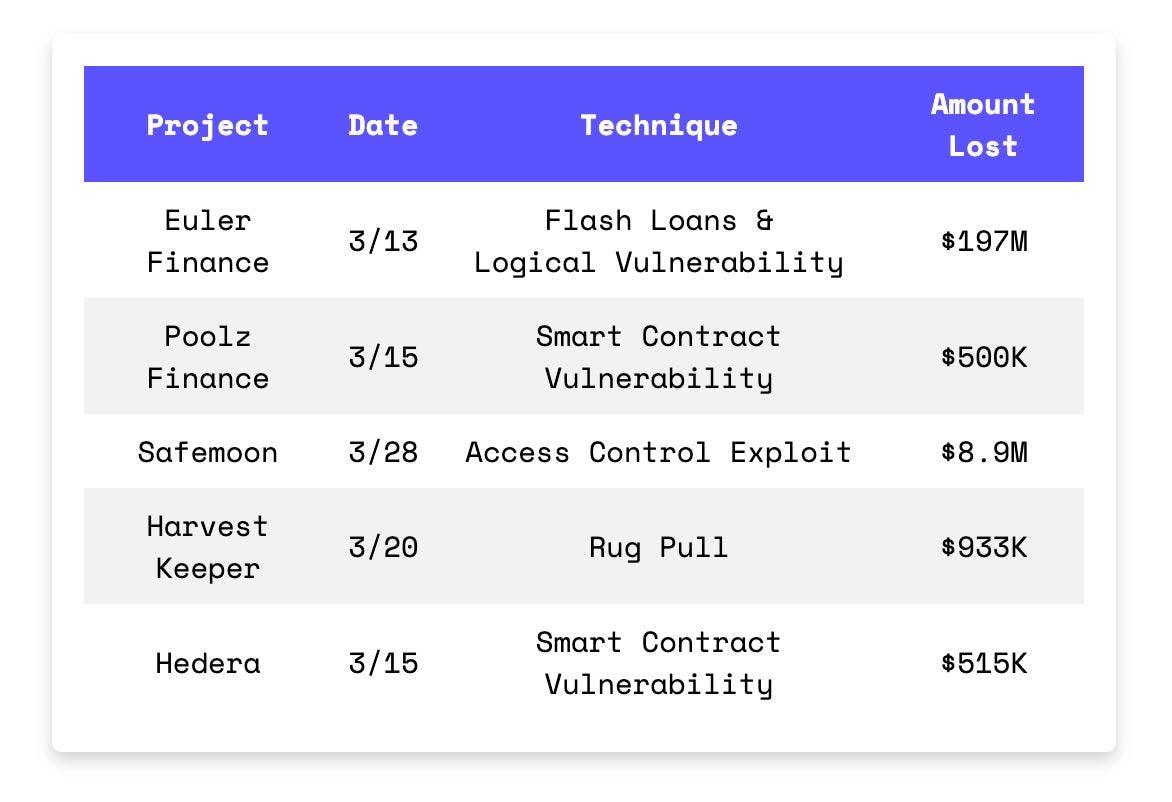

1. Эйлер Финанс | Потерянная сумма: 197 миллионов долларов

Злоумышленник использовал экспресс-кредит для заимствования DAI и использовал протокол Эйлера для заимствования eDAI и dDAI. Воспользовавшись уязвимостью в функции donateToReserves, злоумышленник смог инициировать процесс ликвидации и получить от этого прибыль. Уязвимость возникла из-за отсутствия шага checkLiquidity в функции donateToReserves, позволяющего пользователям войти в состояние ликвидации и завершить процесс ликвидации.

Компания Olympix разработала инструмент для защиты от атак с использованием флэш-кредитов, возникающих из-за уязвимостей, связанных с отсутствием чека. Эти уязвимости и вытекающие из них векторы атак становятся все более распространенными и опасными в экосистеме defi. Инструмент Olympix использует статический анализ кода, традиционную статистику и искусственный интеллект для обнаружения аномалий в кодовой базе путем сравнения кодовой базы с самой собой.

2. Протокол настроений | Потерянная сумма: $1 млн

Атака на Sentiment Protocol привела к потере различных токенов и стейблкоинов на сумму почти 1 миллион долларов. Злоумышленник занял 606 WBTC, 10 050 WETH и 18 миллионов долларов США с помощью мгновенного кредита и поместил эти токены в пул Balancer на Sentiment. Злоумышленник воспользовался уязвимостью повторного входа во время функции exitPool, чтобы вернуть депонированные токены на свою учетную запись, что уменьшило общее количество токенов пула, но состояние баланса токенов осталось прежним. Эксплойт-контракт рекурсивно заимствовал активы, используя завышенную цену токена пула в качестве обеспечения. Компания Sentiment продолжает расследование атаки и внедрила исправление для устранения уязвимости, использованной в ходе атаки.

3. Пулз Финанс | Потерянная сумма: 500 000 долларов США

Злоумышленник использовал уязвимость в смарт-контракте, вызвав метод CreateMassPools() и вызвав переполнение массива с помощью метода GetArraySum(). Это позволило злоумышленнику использовать функцию TransferInToken() для установления ликвидности в пуле и вывода полученных токенов с помощью функции вывода.

4. Сайфмун | Потерянная сумма: 8,9 млн долларов США

Хакер воспользовался функцией public burn()* в контракте Safemoon, которая позволяла любому пользователю сжигать токены с любого другого адреса. Эта функция использовалась для удаления токенов SFM из пула ликвидности, искусственно повышая их цену и позволяя злоумышленнику продать их обратно в пул с прибылью.

*Функция burn() позволяет уничтожать токены или монеты, существующие в блокчейне. Когда токены «сгорают», они навсегда удаляются из обращения, что снижает общее количество токенов.

5. Хедера | Потерянная сумма: 515 000 долларов США

Злоумышленник использовал подозрительный адрес для развертывания вредоносного контракта, похищающего активы из различных пулов. Атака была произведена на код службы смарт-контрактов основной сети Hedera, что привело к передаче токенов Hedera Token Service со счетов жертв на учетную запись злоумышленника. Целевые аккаунты находились на нескольких децентрализованных биржах, использующих код контракта, производный от Uniswap v2, включая Pangolin, SaucerSwapLabs и HeliSwap_DEX.

Исследовать

Объявления Олимпикс

Мы рады поделиться новыми новостями об инструменте Olympix;

* Наш инструмент теперь использует комбинацию статического анализа кода, традиционной статистики и искусственного интеллекта для выявления аномалий в кодовой базе, выполняя сравнения с самим собой, что помогает защититься от атак мгновенного кредита, вызванных отсутствием уязвимостей проверки. Эта функция доступна через вызов API. * Olympix может определять, является ли контракт обновляемым или прокси-сервером, что позволяет получать более тщательно отобранные и точные результаты. * Мы добавили дополнительные возможности исправления для быстрого устранения уязвимостей.

Хотите узнать больше об Olympix?

Вот несколько ссылок для начала:

- https://www.olympix.ai/ – наш веб-сайт, на котором вы можете зарегистрироваться присоединяйтесь к нашей бета-версии / Discord

- https://twitter.com/Olympix_ai — получайте обновления об эксплойтах и обновлениях продукта

- https://t.co/jeLkihA1Fa. – информационный бюллетень №1, подпишитесь, чтобы узнать больше.< /li>

Также опубликовано здесь

Оригинал