Отчет Zscaler: в 2024 году резко возрастет число киберугроз для мобильных устройств, Интернета вещей и ОТ

17 октября 2024 г.Новый отчет компании Zscaler, занимающейся облачной безопасностью, проливает свет на растущие мобильные угрозы для операционных систем Android, а также угрозы для устройств IoT и OT. Результаты получены на фоне того, что более 60% мирового интернет-трафика теперь генерируется мобильными устройствами, а финансовые мобильные угрозы выросли на 111% за последний год.

Список вредоносных программ для мобильных устройств

По данным ThreatLabz компании Zscaler, количество вредоносных банковских программ для мобильных устройств выросло на 29% по сравнению с предыдущим годом, при этом доля вредоносных банковских программ составила 20% от общего объема угроз для Android.

Наиболее активные на сегодняшний день семейства банковских вредоносных программ включают в себя:

- Vultur, который в основном распространяется через Google Play Store.

Hydra, распространяется через фишинговые сообщения, веб-сайты и вредоносные приложения Google Play Store.

Ermac, предназначенный для кражи финансовых данных из банковских приложений и приложений-кошельков.

Anatsa, также известный как TeaBot

Coper, также известный как Octo

Nexus, в первую очередь нацелен на криптовалютные счета

Большинство этих банковских вредоносных программ записывают нажатия клавиш, перехватывают учетные данные и перехватывают SMS-сообщения, чтобы обойти многофакторную аутентификацию.

СМ.: Как создать эффективную программу повышения осведомленности о кибербезопасности (TechRepublic Premium)

Угрозы шпионского ПО возросли более чем на 100%

Помимо банковского вредоносного ПО, также возросло количество угроз со стороны шпионского ПО: исследователи отмечают, что количество заблокированных транзакций увеличилось на 100% по сравнению с предыдущим годом.

Наиболее распространенными шпионскими программами являются SpyLoan, SpinOk и SpyNote.

- SpyLoan может красть персональные данные с устройств, такие как учетные записи, информация об устройстве, журналы вызовов, установленные приложения, события календаря, метаданные и многое другое.

Шпионское ПО SpinOk собирает конфиденциальные данные и файлы из различных мест на зараженном устройстве и переносит данные на контролируемый злоумышленником сервер.

SpyNote, также известный как CypherRat, предоставляет дополнительные возможности удаленного доступа, чтобы злоумышленник мог контролировать выполнение программного обеспечения на мобильном устройстве.

По данным Zscaler, большинство вредоносных программ для мобильных устройств были нацелены на Индию (28%), США (27%) и Канаду (15%), за которыми следуют Южная Африка (6%), Нидерланды (5%), Мексика (4%), Нигерия (3%), Бразилия (3%), Сингапур (3%) и Филиппины (2%).

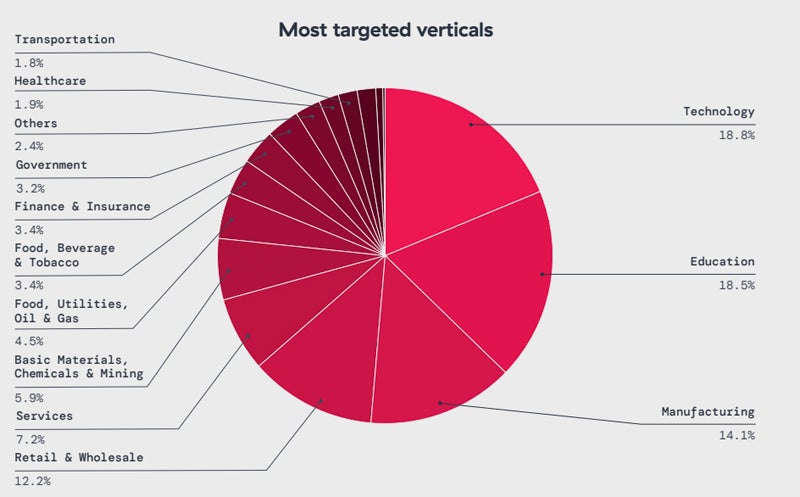

Пострадавшие сектора включают технологии (18%), образование (18%), производство (14%), розничную и оптовую торговлю (12%) и услуги (7%).

Мобильные вредоносные программы распространяются различными способами. Один из методов заключается в использовании методов социальной инженерии. Например, Zscaler сообщает, что злоумышленники развернули мобильную вредоносную программу Copybara, используя голосовые фишинговые (вишинговые) атаки, когда жертва получала голосовые инструкции по установке вредоносной программы на свои телефоны Android.

Также распространено мошенничество с использованием QR-кодов, когда жертв обманом заставляют сканировать вредоносные QR-коды, что приводит к заражению вредоносным ПО или, в некоторых случаях, к фишинговым страницам.

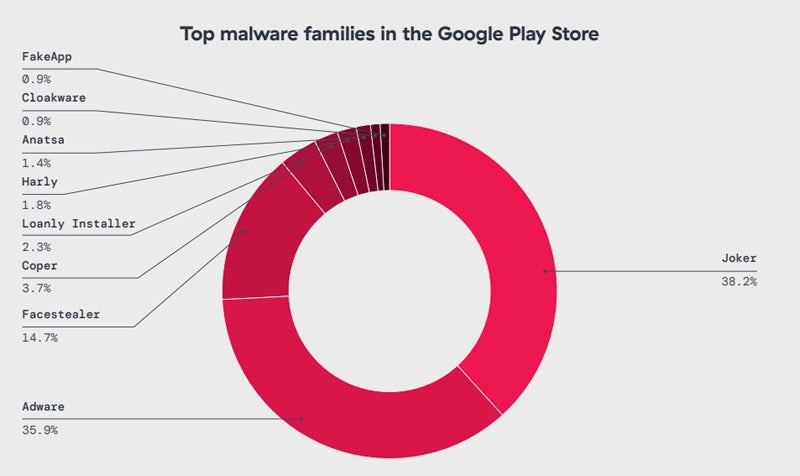

Некоторые вредоносные программы также доступны в магазине Google Play. К ним относятся Joker — который молча подписывает пользователей на премиум-услуги без их согласия для взимания платы — за которым следует вредоносное ПО рекламного типа и facestealer, похититель аккаунтов Facebook.

В целом, несмотря на общее снижение числа атак на устройства Android, количество финансовых мобильных угроз выросло на 111% за последний год.

Угрозы Интернета вещей и ОТ

Согласно отчету, среды Интернета вещей и операционных технологий продолжают расширяться и все чаще становятся мишенью для злоумышленников. Исследователи указывают, что количество взаимодействующих с ними устройств Интернета вещей выросло на 37% в годовом исчислении.

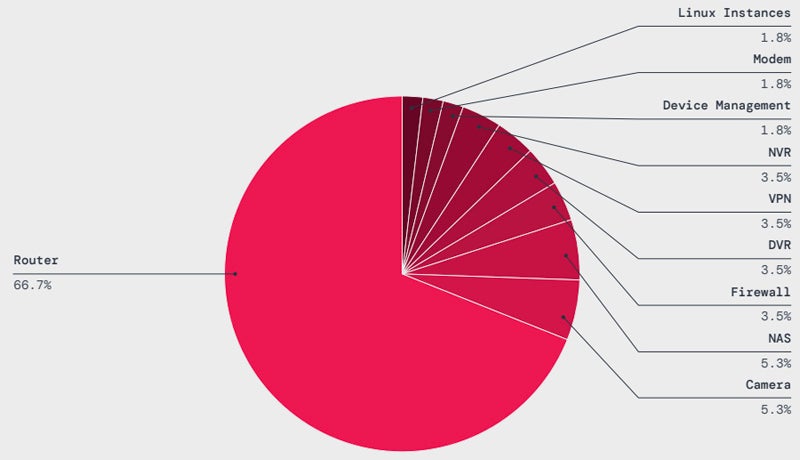

За последний год число атак вредоносного ПО для IoT выросло на 45%, причем маршрутизаторы стали наиболее целевым типом устройств, на которые было направлено более 66% атак. Ведущие семейства вредоносного ПО, поражающие устройства IoT, — Mirai (36,3%) и Gafgyt (21,2%). Ботнеты, созданные с использованием этого вредоносного ПО на устройствах IoT, могут использоваться для запуска крупных атак типа «распределенный отказ в обслуживании».

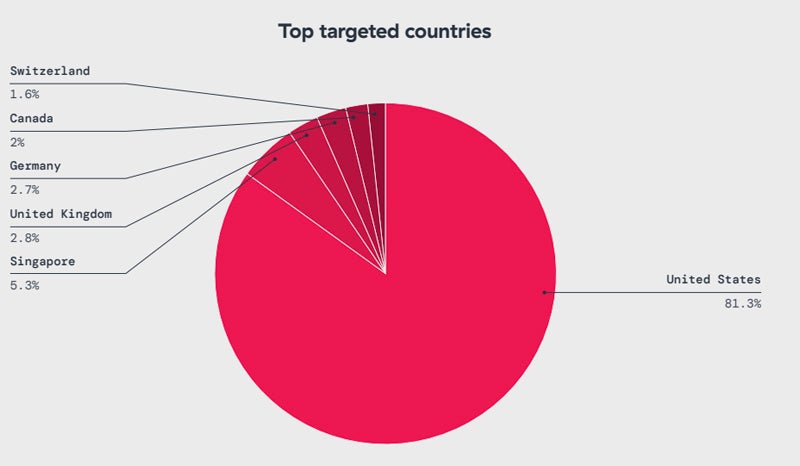

Что касается географического распределения, то более 81% атак вредоносного ПО для Интернета вещей направлены на США, далее следуют Сингапур (5,3%), Великобритания (2,8%), Германия (2,7%), Канада (2%) и Швейцария (1,6%).

Основными секторами, пострадавшими от атак вредоносного ПО для Интернета вещей, являются производство (36,9%), транспорт (14,2%), продукты питания, напитки и табачные изделия (11,1%).

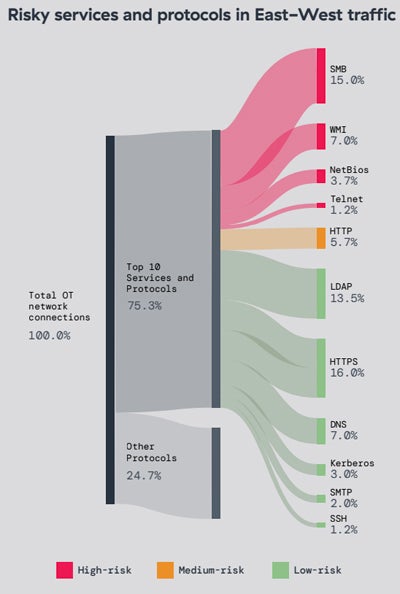

На стороне OT 50% устройств во многих развертываниях используют устаревшие, устаревшие операционные системы. Протоколы, подверженные различным уязвимостям, также часто подвергаются воздействию в средах OT, таких как SMB или WMI.

В качестве примера ThreatLabz проанализировал содержимое ОТ крупной производственной организации, включающей более 17 000 подключенных устройств ОТ в более чем 40 различных местах. На каждом объекте находилось более 500 устройств ОТ с устаревшими операционными системами Microsoft Windows, многие из которых имели известные уязвимости.

67% мирового трафика к устройствам ОТ было несанкционированным или заблокированным.

Каким будет будущее?

По данным Zscaler, устройства IoT и OT останутся основными векторами угроз, в то время как производственный сектор останется главной целью атак IoT, включая атаки с использованием программ-вымогателей.

Zscaler также подозревает, что искусственный интеллект будет все чаще использоваться для проведения высококачественных фишинговых кампаний, нацеленных на мобильных пользователей. Однако ИИ также поможет защитникам автоматизировать критические функции и лучше расставлять приоритеты в своих усилиях.

Как защитить устройства IoT и OT от кибератак

Для защиты от угроз на устройствах IoT и OT необходимо:

- Приоритетной задачей является обеспечение видимости устройств IoT и OT. Организациям необходимо обнаруживать, классифицировать и вести списки всех устройств IoT и OT, используемых в их полной среде.

Поддерживайте все системы и программное обеспечение в актуальном состоянии и исправляйте их, чтобы предотвратить их компрометацию из-за распространенных уязвимостей.

Необходимо собирать и анализировать сетевые журналы. Особое внимание следует уделять доступу к подозрительным учетным записям пользователей и системным событиям.

По возможности необходимо развернуть многофакторную аутентификацию, а пароли и учетные записи по умолчанию следует изменить или отключить.

Для активов IoT и OT следует применять сегментацию устройств с нулевым доверием, чтобы минимизировать риск раскрытия данных.

Как защитить мобильные устройства от кибератак

Для защиты от угроз на мобильных устройствах важно:

- Установите приложения безопасности на устройства, чтобы защитить их от вредоносных программ и возможных попыток фишинга.

Любая ссылка, поступающая на мобильный телефон, независимо от приложения, должна быть тщательно проверена. В случае подозрительной ссылки, по ней нельзя нажимать и сообщать о ней сотрудникам службы безопасности ИТ.

Необходимо избегать неизвестных приложений. Кроме того, приложения никогда не следует загружать со сторонних сайтов или из ненадежных источников.

Компании также должны быть осторожны с приложениями, запрашивающими обновления сразу после установки. Приложение, загруженное из Play Store, должно быть последней версии. Если приложение запрашивает разрешение на обновление сразу после установки, его следует рассматривать как подозрительное и оно может указывать на попытку вредоносного ПО загрузить дополнительные вредоносные компоненты.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал