Широко распространенные уязвимости Windows и Linux могут позволить злоумышленникам проникнуть в вредоносный код перед загрузкой

8 декабря 2023 г.Исследователи из компании Binarly, занимающейся платформой безопасности цепочки поставок встроенного ПО, обнаружили ряд уязвимостей безопасности, которые делают уязвимыми практически все компьютеры под управлением Windows и Linux. Исследователи безопасности назвали атаку LogoFAIL, поскольку она возникла в библиотеках анализа изображений. Компания Binarly объявила о своем открытии 29 ноября и провела скоординированное массовое раскрытие информации на конференции по безопасности Black Hat в Лондоне 6 декабря.

Любое устройство на базе процессоров x86 или ARM, использующее экосистему встроенного ПО Unified Extensible Firmware Interfaces, потенциально может быть уязвимо для атаки LogoFAIL. Binarly все еще расследует, затронуты ли другие производители. LogoFAIL особенно опасен, поскольку его можно запустить удаленно способами, которые не могут обнаружить многие продукты безопасности конечных точек.

Неизвестно, использовалась ли эта уязвимость, хотя несколько поставщиков выпустили исправления.

Перейти к:

- Как работает атака LogoFAIL?

Как защититься от LogoFAIL

Как работает атака LogoFAIL?

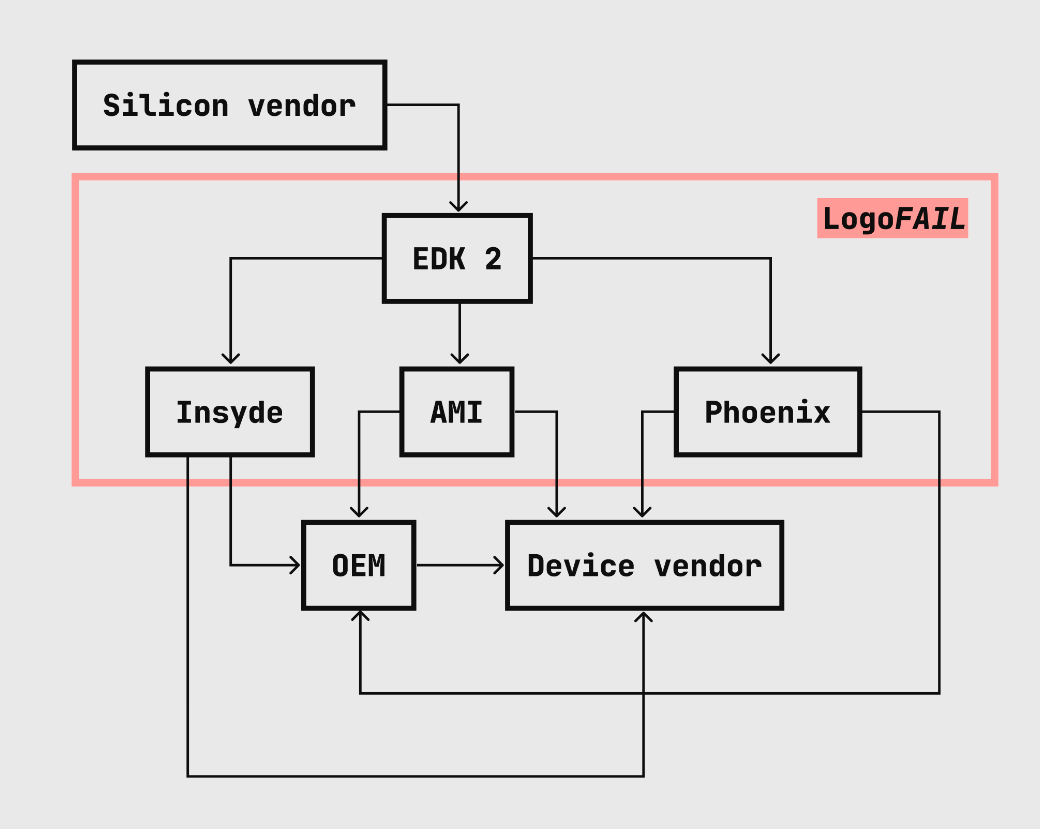

LogoFAIL — это серия уязвимостей, из-за которых анализаторы графических изображений в встроенном ПО системы могут использовать настроенные версии библиотек анализа изображений. По сути, злоумышленник может подменить изображение или логотип (отсюда и название), которые появляются при загрузке устройства, и получить оттуда доступ к операционной системе и памяти (рис. A).

Рисунок А

Атаки на основе системной прошивки UEFI существуют с начала 2000-х годов, но «…количество парсеров изображений с годами значительно увеличилось», — пишет Binarly. Больше парсеров изображений означает более широкую поверхность атаки.

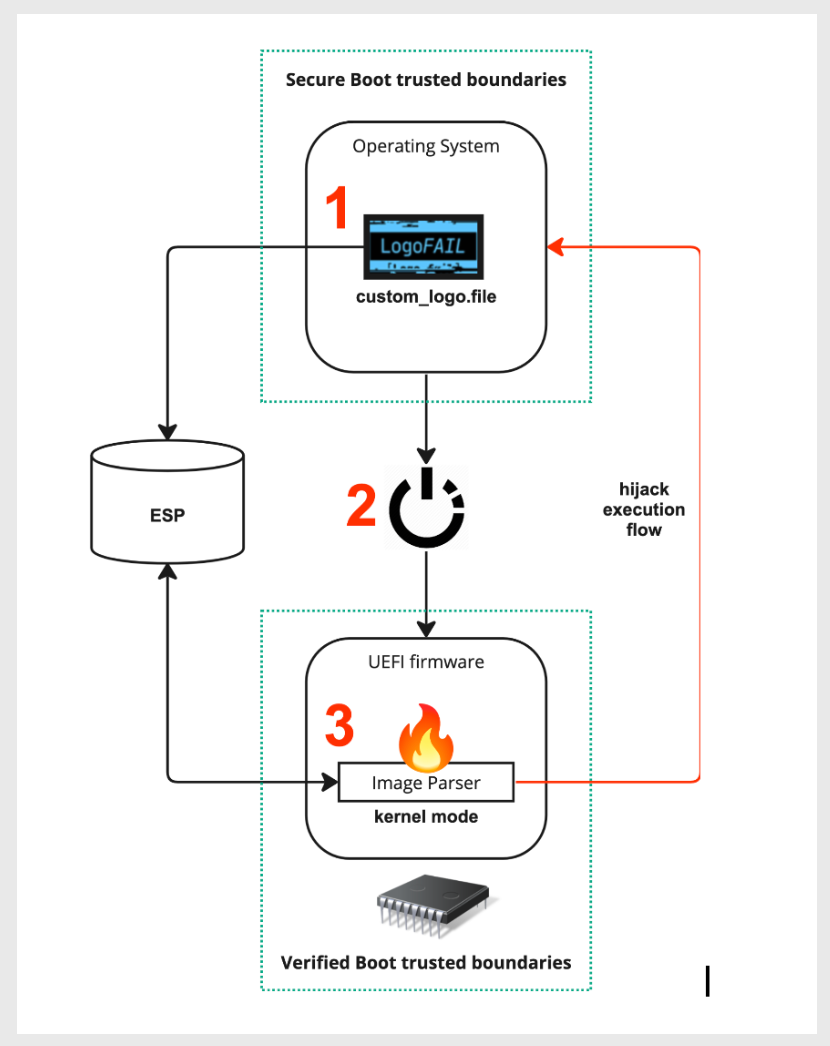

Проще говоря, злоумышленники могут встроить вредоносный код в логотипы, которые появляются на этапе среды выполнения драйвера в процессе загрузки, например в логотип производителя устройства. Отсюда злоумышленники могут получить доступ к памяти и диску устройства и управлять ими (рис. B). Binarly имеет техническое объяснение.

Рисунок Б

Компания Binarly показала, что может загружать исполняемый код на жесткий диск до того, как устройство полностью загрузится.

«Мы были в значительной степени сосредоточены на сообщении об уязвимостях, обнаруженных в основном продуктом Binarly Transparency Platform, но работа над LogoFAIL была другой и изначально была начата как небольшой исследовательский проект просто для развлечения», — написала команда Binarly. «После демонстрации огромного количества интересных направлений атаки с помощью компонентов прошивки, анализирующих изображения, проект перерос в масштабное раскрытие всей отрасли».

SEE: Cisco Talos проанализировала тенденции кибербезопасности 2023 года (TechRepublic)

Как защититься от LogoFAIL

Следующие компании выпустили патчи для LogoFAIL:

- АМИ

Инсайд

Леново

ArsTechnica рекомендует использовать средства защиты UEFI, такие как Secure Boot, Intel Boot Guard, Intel BIOS Guard или их эквиваленты для процессоров AMD или ARM. Руководители технических отделов должны информировать сотрудников о том, как при необходимости загружать исправления.

Оригинал