Что такое ShrinkLocker? Новая программа-вымогатель атакует функцию шифрования Microsoft BitLocker

31 мая 2024 г.Новый штамм программы-вымогателя, получивший название ShrinkLocker, используется киберпреступниками для атак на корпоративные компьютеры. Он использует функцию шифрования Microsoft BitLocker для шифрования всего локального диска и удаления параметров восстановления перед выключением ПК. ShrinkLocker был обнаружен фирмой по кибербезопасности Kaspersky, и аналитики наблюдали его варианты в Мексике, Индонезии и Иордании.

BitLocker использовался для организации атак программ-вымогателей в прошлом, но этот штамм имеет «ранее не сообщалось о функциях, позволяющих максимизировать ущерб от атаки», — говорится в пресс-релизе Касперского. ShrinkLocker уникален тем, что он может проверять версию операционной системы Windows устройства, чтобы убедиться, что оно включает соответствующие функции BitLocker, но удаляет себя, если не может.

Кристиан Соуза, специалист по реагированию на инциденты в команде Kaspersky Global Emergency Response Team, заявил в пресс-релизе: «Что особенно беспокоит в этом случае, так это то, что BitLocker, изначально разработанный для снижения рисков кражи или раскрытия данных, был перепрофилирован злоумышленниками для вредоносных заканчивается. Это жестокая ирония, что мера безопасности стала таким образом оружием».

Кто уязвим для атаки ShrinkLocker?

Компании, занимающиеся производством стали и вакцин, а также правительственные учреждения уже подверглись атакам ShrinkLocker. Однако Соуза сообщил TechRepublic, что «нет никаких доказательств того, что эта группа нацелена на конкретные отрасли», поскольку жертвы происходят из разных стран и секторов.

BitLocker в настоящее время доступен только в выпусках операционных систем Windows Pro, Enterprise, Education и Ultimate, но он будет включен и автоматически активирован во всех версиях с выпуском Windows 11 24H2 позднее в этом году. Это значительно увеличивает потенциальные возможности жертв ShrinkLocker.

«Заражение ShrinkLocker может иметь решающее значение, если у жертвы нет адекватных превентивных и ответных мер», — добавил Соуза. «Поскольку BitLocker является встроенной функцией Windows, это может повлиять на любой компьютер с Windows Vista+ или Server 2008+».

Как работает ShrinkLocker?

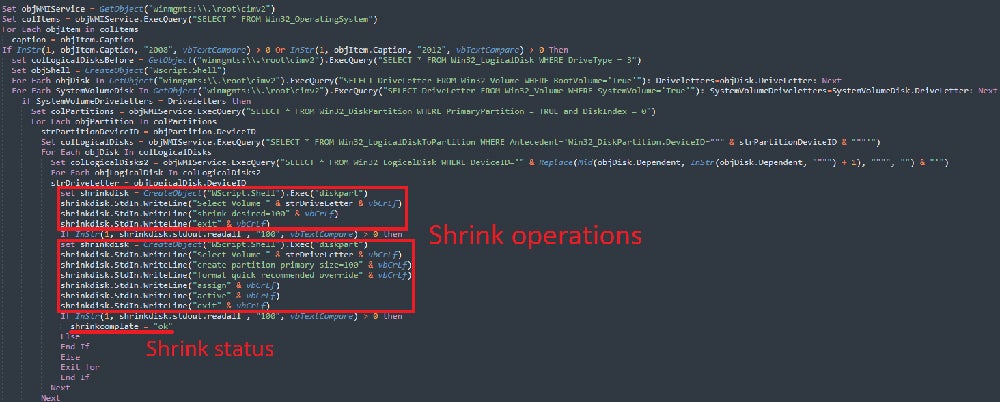

Хотя ShrinkLocker самоудаляется после шифрования цели, аналитики «Лаборатории Касперского» смогли выяснить, как это работает, изучив скрипт, оставшийся на диске зараженного компьютера, но не настроенного BitLocker.

Злоумышленники могут развернуть ShrinkLocker на устройстве, используя неисправленные уязвимости, украденные учетные данные или интернет-сервисы для получения доступа к серверам. Пользователь также может непреднамеренно загрузить скрипт, например, по ссылке в фишинговом письме.

«Как только злоумышленник получит доступ к целевой системе, он сможет попытаться получить информацию и, наконец, запустить программу-вымогатель для шифрования данных», — сказал Соуза TechRepublic.

После запуска сценария он использует расширения инструментария управления Windows и класс Win32_OperatingSystem для запроса информации об операционной системе и домене устройства. Если устройство работает под управлением Windows XP, 2000, 2003 или Vista или текущий домен запрашиваемых объектов не соответствует целевому, скрипт удаляется сам.

СМОТРИТЕ: Есть ли простой способ восстановить зашифрованные диски BitLocker?

Однако если на компьютере установлена ОС Windows 2008 или более ранней версии, сценарий перейдет к изменению размера локальных фиксированных дисков. Он сжимает незагрузочные разделы на 100 МБ, чтобы создать нераспределенное дисковое пространство, поэтому он получил название ShrinkLocker. В нераспределенном пространстве создаются новые основные разделы, а загрузочные файлы переустанавливаются, чтобы жертва могла перезагрузить систему с зашифрованными файлами.

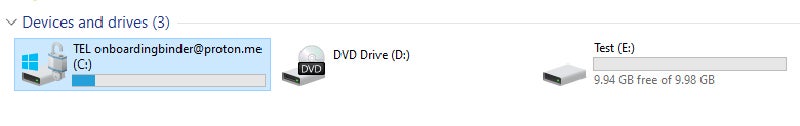

Затем сценарий изменяет записи реестра Windows, чтобы отключить подключения по протоколу удаленного рабочего стола и применить настройки BitLocker, такие как требования к PIN-коду. Затем он переименовывает загрузочные разделы с указанием электронной почты злоумышленника — onboardingbinder[at]proton[dot]me или conspiracyid9[at]protonmail[dot]com — и заменяет существующие средства защиты ключей BitLocker, чтобы предотвратить восстановление.

ShrinkLocker создает новый 64-значный ключ шифрования, используя случайное умножение и замену следующих элементов:

- Переменная с числами от нуля до девяти.

Панграмма «Быстрая бурая лиса прыгает через ленивую собаку», в которой все буквы английского алфавита записаны строчными и прописными буквами.

Специальные символы.

Затем он включает шифрование BitLocker на всех дисках устройства. ShrinkLocker шифрует только локальный фиксированный диск зараженного компьютера и не заражает сетевые диски, чтобы избежать обнаружения.

64-символьный ключ и некоторая системная информация отправляются на сервер злоумышленника через HTTP POST-запрос на случайно сгенерированный поддомен «trycloudflare[dot]com». Это легитимный домен от CloudFlare, который предназначен для использования разработчиками для тестирования CloudFlare Tunnel без добавления сайта в DNS CloudFlare. Злоумышленники используют его здесь, чтобы скрыть свой настоящий адрес.

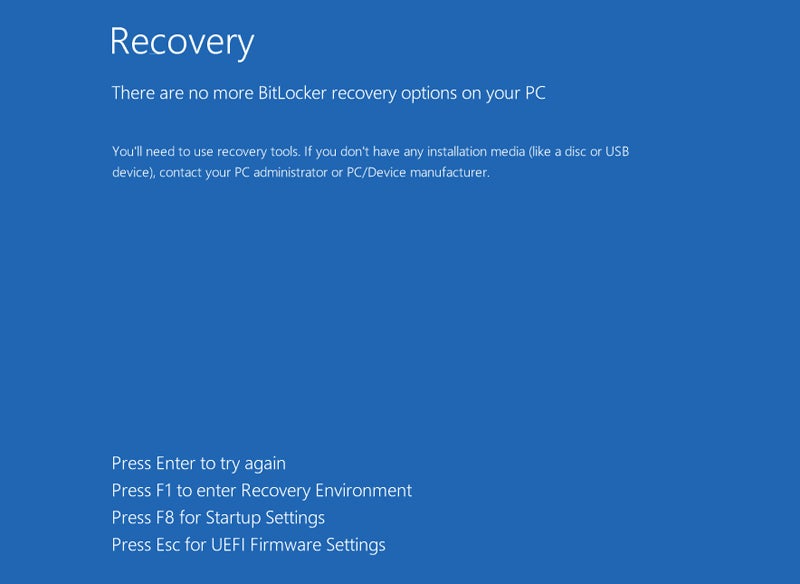

Наконец, ShrinkLocker самостоятельно удаляет свои сценарии и запланированные задачи, очищает журналы, включает брандмауэр и удаляет все правила перед принудительным завершением работы. Когда пользователь перезагружает устройство, ему отображается экран восстановления BitLocker без доступных вариантов восстановления — все данные ПК зашифрованы, заблокированы и недоступны.

Новые метки дисков с адресом электронной почты злоумышленника предписывают пользователю связаться с ним, подразумевая требование выкупа за ключ дешифрования.

В техническом анализе аналитики «Лаборатории Касперского» описывают как обнаружение атаки ShrinkLocker, так и процесс расшифровки как «сложные». Последнее особенно сложно, поскольку вредоносный скрипт содержит переменные, разные для каждой затронутой системы.

Кто несет ответственность за атаки ShrinkLocker?

Экспертам «Лаборатории Касперского» до сих пор не удалось определить источник атак ShrinkLocker или куда отправляются ключи расшифровки и другая информация об устройстве. Однако некоторую информацию о злоумышленниках можно почерпнуть из скрипта вредоносного ПО.

Аналитики заявили, что сценарий, написанный на VBScript, «демонстрирует, что злоумышленники, участвовавшие в этой атаке, прекрасно разбираются в внутреннем устройстве Windows».

Метки, содержащие адрес электронной почты злоумышленника, можно просмотреть только в том случае, если зараженное устройство загружено администратором в среде восстановления или с помощью диагностических инструментов, согласно BleepingComputer. Кроме того, на экране восстановления BitLocker можно добавить пользовательскую заметку, однако злоумышленники специально решили не создавать ее.

Тот факт, что нападавшие, судя по всему, намеренно затруднили с ними контакт, позволяет предположить, что их мотивами являются разрушение и разрушение, а не финансовая выгода.

«На данный момент мы знаем, что имеем дело с очень опытной группой», — сказал Соуза TechRepublic. «Вредоносное ПО, которое нам удалось проанализировать, показывает, что злоумышленники глубоко разбираются во внутреннем устройстве операционной системы и различных полезных инструментах».

Как предприятия могут защитить себя от ShrinkLocker?

«Лаборатория Касперского» дает следующие советы предприятиям, желающим защитить свои устройства от заражения ShrinkLocker:

- Используйте надежные, правильно настроенные платформы защиты конечных точек для обнаружения потенциальной вредоносной активности перед шифрованием.

Внедрите управляемое обнаружение и реагирование для превентивного сканирования угроз.

Убедитесь, что BitLocker имеет надежный пароль и ключи восстановления хранятся в безопасном месте.

Ограничьте права пользователей до минимума, необходимого для выполнения их работы. Таким образом, ни один неавторизованный персонал не сможет самостоятельно включить функции шифрования или изменить ключи реестра.

Включите регистрацию и мониторинг сетевого трафика, захватывая запросы GET и POST, поскольку зараженные системы могут передавать пароли или ключи в домены злоумышленников.

Отслеживайте события выполнения VBScript и PowerShell, сохраняя зарегистрированные сценарии и команды во внешнем репозитории, чтобы сохранять активность даже в случае удаления локальных записей.

Часто делайте резервные копии, храните их в автономном режиме и проверяйте.

Как BitLocker подвергался нападениям в прошлом?

BitLocker неоднократно подвергался нападениям злоумышленников в прошлом, задолго до появления ShrinkLocker. В 2021 году в больнице в Бельгии было зашифровано 40 серверов и 100 ТБ данных после того, как злоумышленник воспользовался BitLocker, что привело к задержкам в операциях и перенаправлению пациентов в другие учреждения.

В следующем году другой злоумышленник таким же образом атаковал одного из крупнейших поставщиков мяса в России, прежде чем Microsoft сообщила, что иранское правительство спонсировало ряд атак с использованием программы-вымогателя на основе BitLocker, которые потребовали тысячи долларов США за ключ дешифрования.

Оригинал