7 лучших инструментов для обнаружения киберугроз, рассмотренных экспертами в 2024 году

2 октября 2024 г.- Лучший в целом: Splunk Лучший для офлайн- и гибридных сред: VMware Carbon Black Endpoint Лучший для расширенного поиска угроз: CrowdStrike Falcon Overwatch Лучший для централизованного управления угрозами: SolarWinds Security Event Manager Лучший для тандемного поиска угроз: ESET Elite Лучший для выделенной поддержки SOC: Trend Micro Managed XDR Лучший для устранения угроз одной командой: Heimdal Threat Hunting and Action Center

Охота за киберугрозами — это упреждающая мера безопасности, принимаемая для обнаружения и нейтрализации потенциальных угроз в сети до того, как они нанесут значительный ущерб. Для поиска такого типа угроз специалисты по безопасности используют инструменты охоты за киберугрозами. Это программные решения, основанные на передовой аналитике, машинном обучении и искусственном интеллекте для обнаружения аномальных закономерностей в сети и конечных точках системы. Они используют такие методы, как поведенческая аналитика, сопоставление шаблонов, статистический анализ и моделирование AI/ML.

По данным Statista, в 2023 году 72% предприятий по всему миру пострадали от атак программ-вымогателей, и в этом году все больше организаций ищут решения для борьбы с киберугрозами.

В этом руководстве мы рассмотрим лучшие инструменты для обнаружения киберугроз в 2024 году и сравним их особенности, преимущества и недостатки.

Сравнение лучших решений по охоте за угрозами

В таблице ниже перечислены лучшие решения по поиску угроз и сравнение их характеристик.

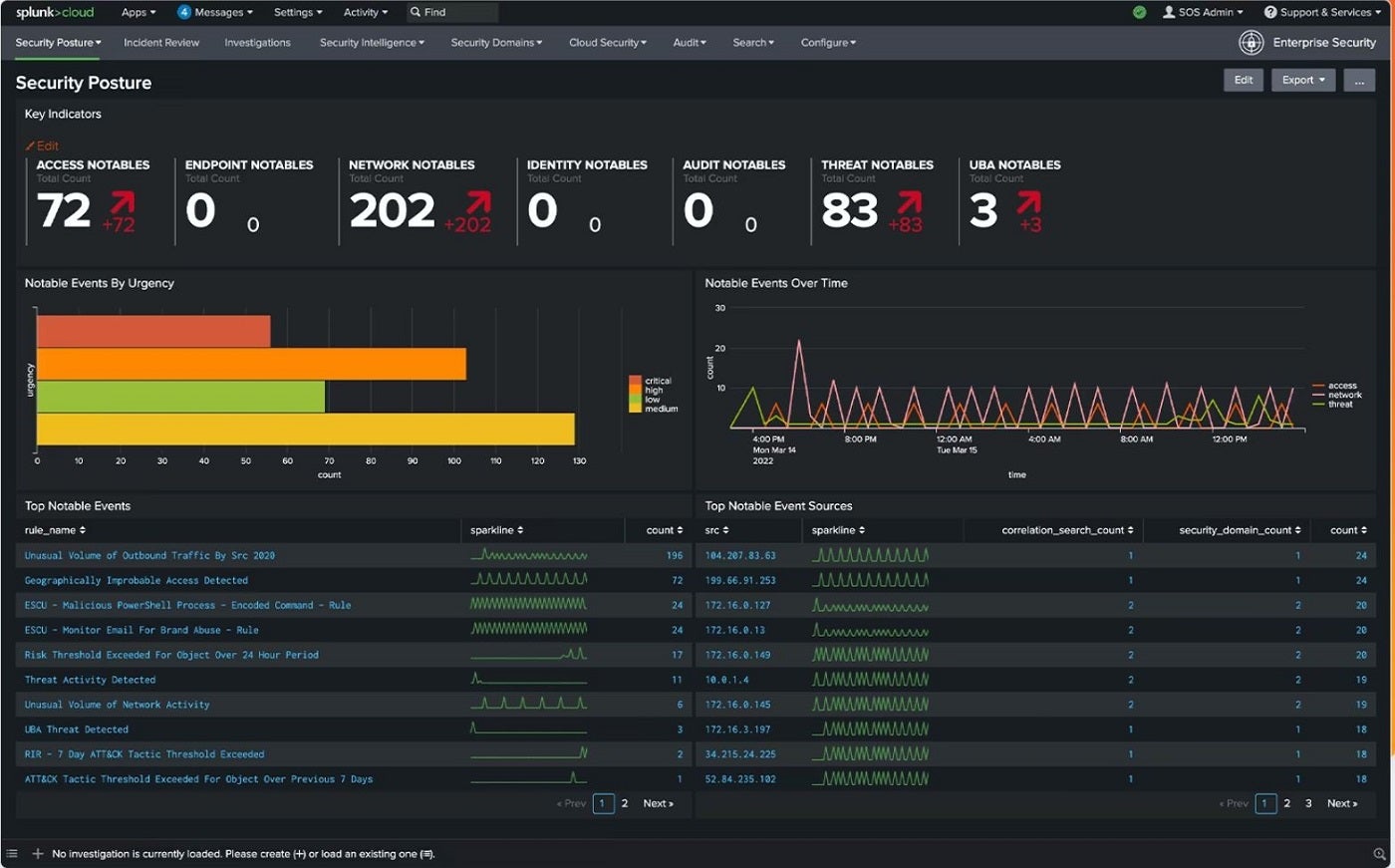

Для лучшего инструмента для поиска киберугроз я рекомендую Splunk. Предлагая облачные, локальные и гибридные решения, Splunk как система управления информацией и событиями безопасности является первоклассным решением для упреждающего устранения скрытых угроз. Он обеспечивает мощный функционал запросов данных, который обслуживает более крупные функции безопасности, такие как поиск крупномасштабных угроз на предприятиях.

СМ.: 5 лучших решений для обнаружения и реагирования на конечные точки в 2024 году (TechRepublic)

С помощью Splunk команды по безопасности могут генерировать запросы на поиск угроз, процедуры анализа и автоматизированные защитные правила. Изюминкой возможностей SIEM Splunk является его скорость, позволяющая быстро обнаруживать угрозы для раннего обнаружения и устранения. Он также обеспечивает расширенное обнаружение угроз с помощью около 1400 фреймворков обнаружения и открытой, расширяемой платформы мониторинга данных.

Почему я выбрал Splunk

Я выбрал Splunk за его мощные возможности поиска угроз, обеспечивающие быстрое обнаружение и анализ вне зависимости от типа угрозы. Я также ставлю его на первое место за то, что он хорошо подходит для поиска угроз в крупных предприятиях и организациях. Это особенно заметно по его разнообразию в облачном, локальном или гибридном поиске угроз и обширной структуре обнаружения.

Ценообразование

Это решение предлагает 14-дневный пробный период. По вопросам цен обращайтесь к поставщику.

Функции

- Интеграция с несколькими платформами.

Открытая, расширяемая платформа мониторинга данных.

Панель обзора инцидентов для быстрой приоритизации угроз.

Панель мониторинга состояния безопасности и топология угроз.

Расширенное обнаружение угроз.

Оповещение на основе рисков.

Плюсы и минусы

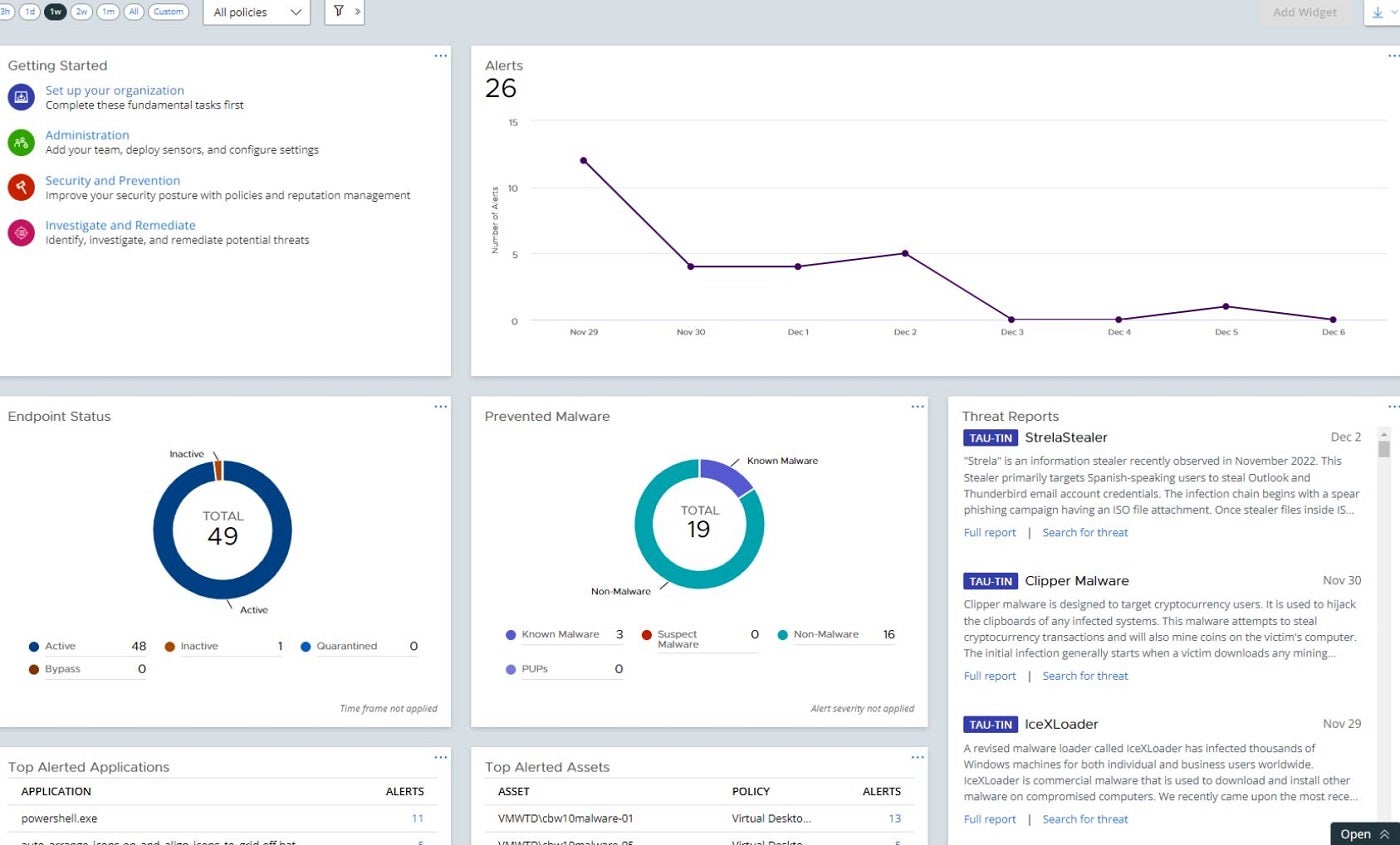

Если вы работаете в гибридной или автономной среде, я предлагаю VMware Carbon Black Endpoint, разработанный VMware. Это инструмент для поиска угроз, оснащенный поведенческим обнаружением и реагированием на конечные точки (EDR), расширенным обнаружением и реагированием (XDR) и антивирусом следующего поколения (NGAV). Эти функции в сочетании с его возможностями машинного обучения обеспечивают расширенный поиск угроз. Решение непрерывно записывает и анализирует активность и поведение конечных точек для обнаружения расширенных угроз.

СМ.: 4 метода обнаружения угроз для предотвращения злоумышленников в 2024 году (TechRepublic)

Мне особенно нравится, как Carbon Black Endpoint может использовать неконтролируемые модели машинного обучения, обнаруживая аномалии, которые могут указывать на вредоносную активность по всей цепочке киберубийств. Хотя в его стандартной версии отсутствуют аудит и исправление, я уверен, что организации могут получить адекватную видимость EDR в офлайн-, гибридных и отключенных средах.

Почему я выбрал VMware Carbon Black Endpoint

Я включил VMware Carbon Black Endpoint в этот список из-за его видимости EDR, которая охватывает автономные, изолированные и отключенные среды.

Ценообразование

За ценой обращайтесь к продавцу.

Функции

- Антивирус нового поколения.

Поведенческое обнаружение и реагирование на конечные точки (EDR).

Обнаружение аномалий.

Улучшенная видимость конечных точек и контейнеров.

Автоматизированный поиск угроз.

Плюсы и минусы

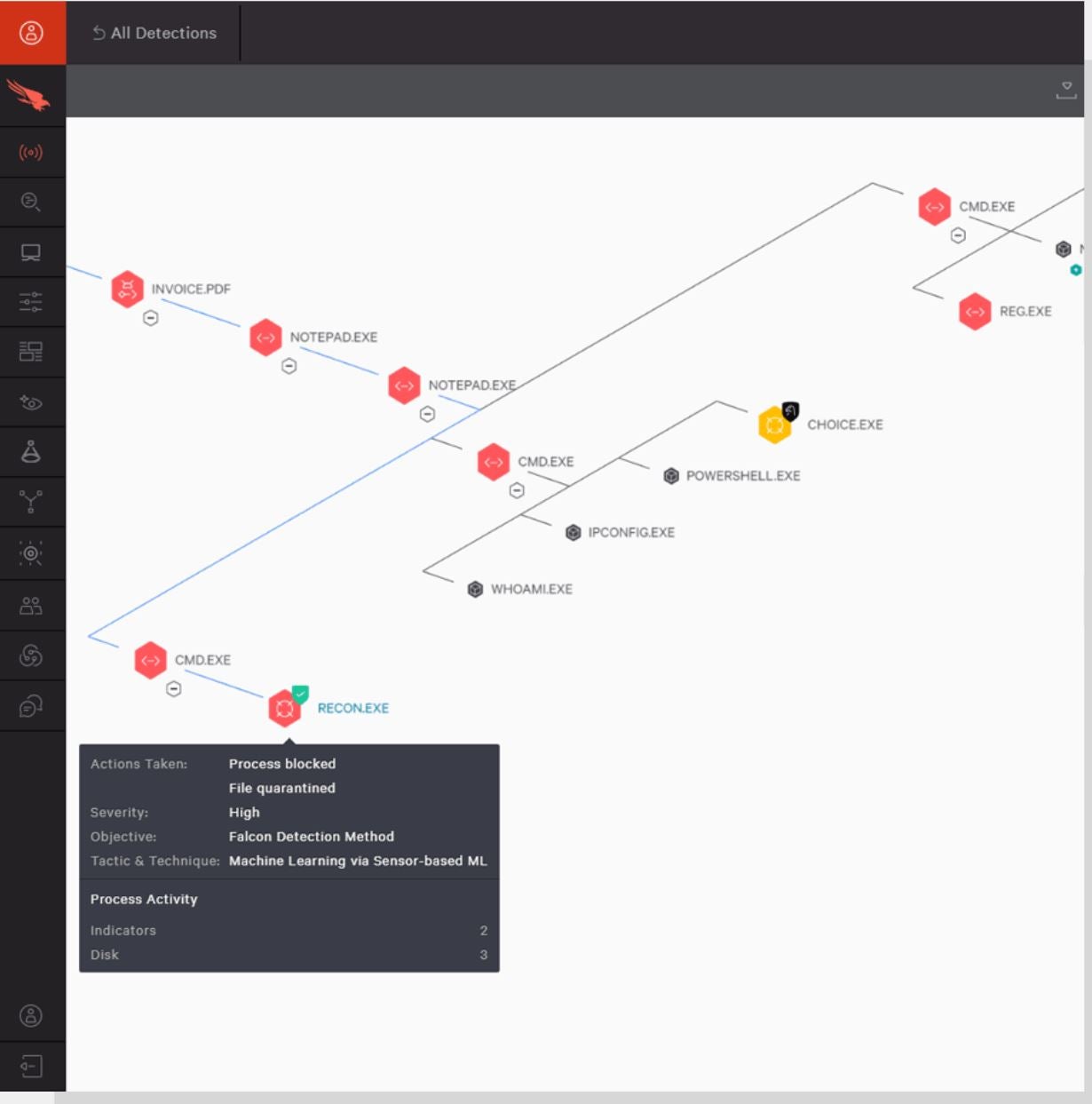

Если вы планируете проводить расширенный поиск угроз, я предлагаю рассмотреть CrowdStrike Falcon Overwatch с расширенным EDR и XDR. Overwatch от CrowdStrike использует свою методологию SEARCH для поиска и остановки угроз. С помощью этой методологии Overwatch от CrowdStrike использует данные облачного масштаба, идеи внутренних аналитиков и разведку угроз для добычи больших объемов данных на предмет признаков вторжения или атаки. Кроме того, его легкий датчик отслеживает и собирает данные из широкого спектра событий конечных точек, загружаемых в его облачное хранилище для анализа.

СМОТРИТЕ: CrowdStrike против Trellix (2024): в чем основные различия? (TechRepublic)

Особенно впечатляющей функцией Overwatch, на мой взгляд, является его график угроз, который помогает кибераналитикам определять источники угроз и пути их распространения. Это может дать полезную информацию для принятия проактивных мер безопасности для предотвращения любых будущих атак.

Почему я выбрал CrowdStrike Falcon Overwatch

Я выбрал CrowdStrike Falcon Overwatch за его специализированный подход к расширенному поиску угроз и автоматизированному реагированию на угрозы, что достигается за счет сочетания расширенных функций EDR, XDR и фирменных функций.

Ценообразование

CrowdStrike Falcon Overwatch предлагает 15-дневную бесплатную пробную версию и два плана: Falcon Overwatch и Falcon Overwatch Elite. Свяжитесь с продавцом для получения предложения.

СМОТРИТЕ: CrowdStrike против Sophos (2024): какое решение лучше для вашего бизнеса? (TechRepublic)

Функции

- Расширенные возможности EDR и XDR.

Видимость с управлением USB-устройствами Falcon.

Автоматизированная аналитика угроз.

График угроз.

Управление брандмауэром.

Плюсы и минусы

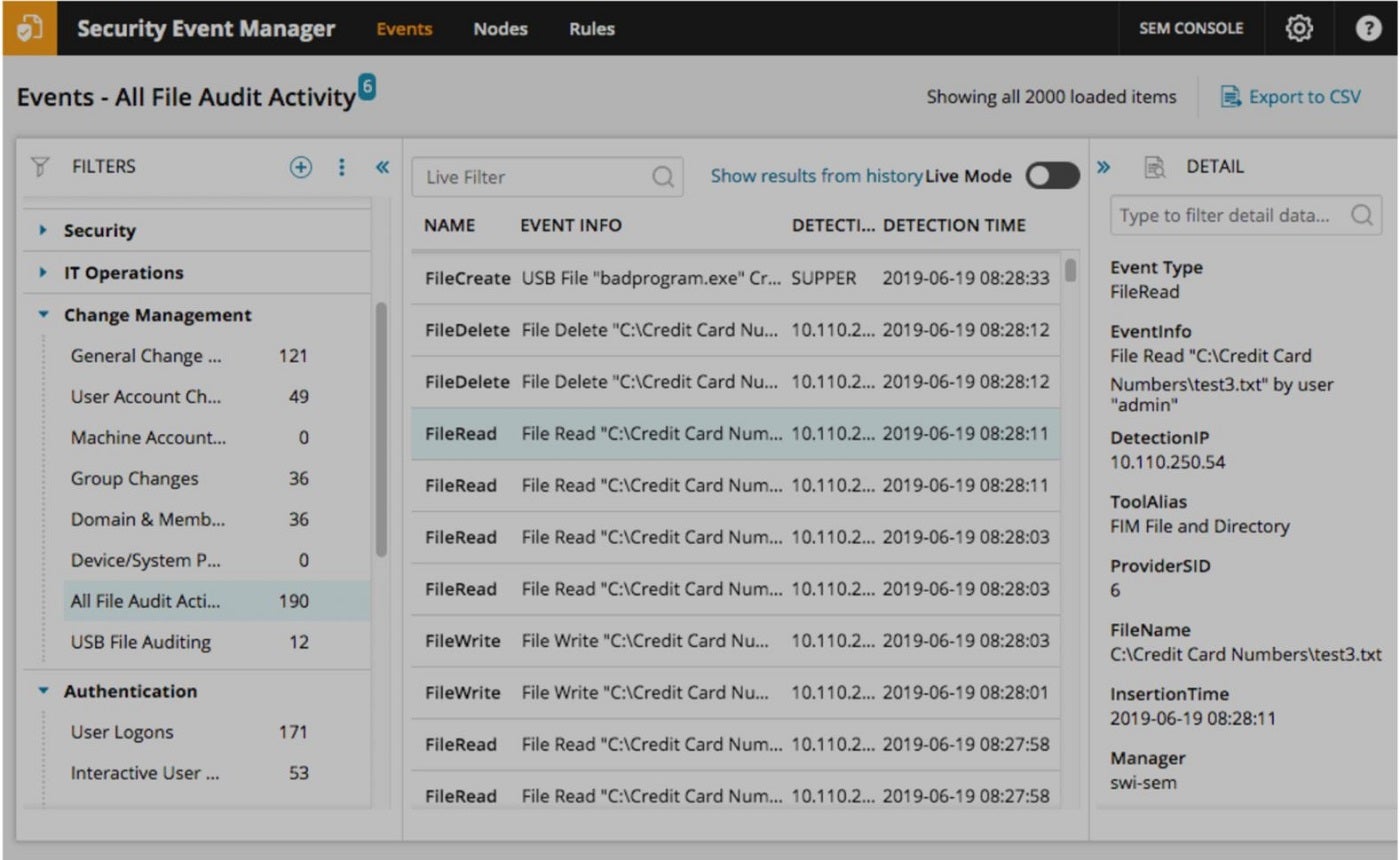

Для пользователей, ищущих централизованное управление угрозами, я считаю, что SolarWinds Security Event Manager хорошо справляется. SolarWinds предоставляет свои возможности по поиску угроз посредством сочетания статистики производительности сети в реальном времени и данных, полученных из различных источников, таких как Simple Network Management Protocol (SNMP) и записи журнала. Информация, полученная из SNMP, позволяет системе собирать данные о сетевых устройствах, показателях производительности и других критических аспектах в реальном времени.

СМ.: 8 лучших инструментов и программного обеспечения для защиты от современных угроз в 2024 году (TechRepublic)

Анализируя и интерпретируя данные журнала, SEM может выявлять закономерности, аномалии и потенциальные угрозы. Для меня центральный узел SEM — это примечательное включение функции. Он позволяет группам безопасности собирать, анализировать и реагировать на события безопасности, создаваемые различными технологиями безопасности, такими как брандмауэры, системы обнаружения вторжений и решения по защите конечных точек.

Почему я выбрал SolarWinds Security Event Manager

Я выбрал SEM из-за его централизованной платформы и бесшовной интеграции с различными технологиями безопасности, предлагающими оптимизированное управление безопасностью. Это помогает специалистам по безопасности получить общее представление обо всех возможных угрозах или данных, которые могут привести к обнаружению уязвимостей или возможных слабостей.

Ценообразование

SolarWinds Event Manager предлагает подписку и бессрочные планы лицензирования. Свяжитесь с поставщиком для индивидуального предложения.

Функции

- Встроенный мониторинг целостности файлов.

Централизованный сбор и нормализация журналов.

Интегрированные инструменты отчетности о соответствии.

Расширенный анализатор журналов брандмауэра pfSense.

Расширенное программное обеспечение безопасности постоянных угроз (APT).

Плюсы и минусы

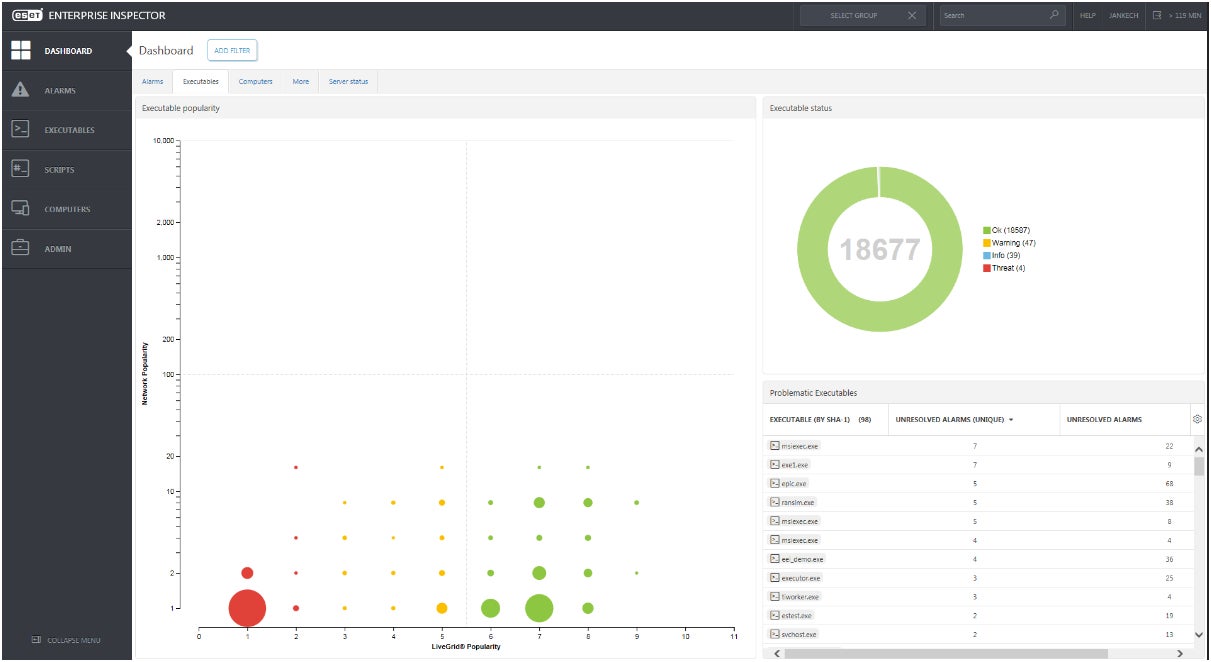

Если ваша компания ищет услуги по поиску угроз наряду со специализированным программным инструментом, я предлагаю ESET Elite. Это инструмент EDR от ESET, созданный для анализа данных конечных точек в реальном времени и обнаружения постоянных угроз. Его EDR имеет возможность повторно сканировать целые базы данных событий, что делает его идеальным для исторического поиска угроз. Это также помогает охотникам за угрозами легко находить новые индикаторы компрометации, корректируя правила обнаружения при сканировании базы данных.

Мне особенно нравится, как ESET предоставляет собственную услугу ESET Threat Hunting в тандеме с ESET Elite. Это идеальный вариант для организаций, у которых нет рабочей силы или выделенного персонала по безопасности для проведения киберохоты за угрозами.

Почему я выбрал ESET Elite

Я включил ESET Elite в этот список, потому что он предлагает специализированную службу поиска угроз наряду с ESET Elite EDR. Я считаю, что это отличное решение для небольших компаний, у которых нет обширных ИТ-отделов или отделов безопасности, но которые все равно хотят воспользоваться преимуществами расширенного поиска киберугроз.

Ценообразование

Лучше всего связаться с отделом продаж ESET для получения точной цены и подходящего предложения.

Функции

- Обнаружение на основе поведения и репутации.

Автоматизированные возможности поиска угроз.

Может сопровождаться выделенной службой поиска угроз.

Защита от атак без файлов.

Настраиваемые оповещения.

Плюсы и минусы

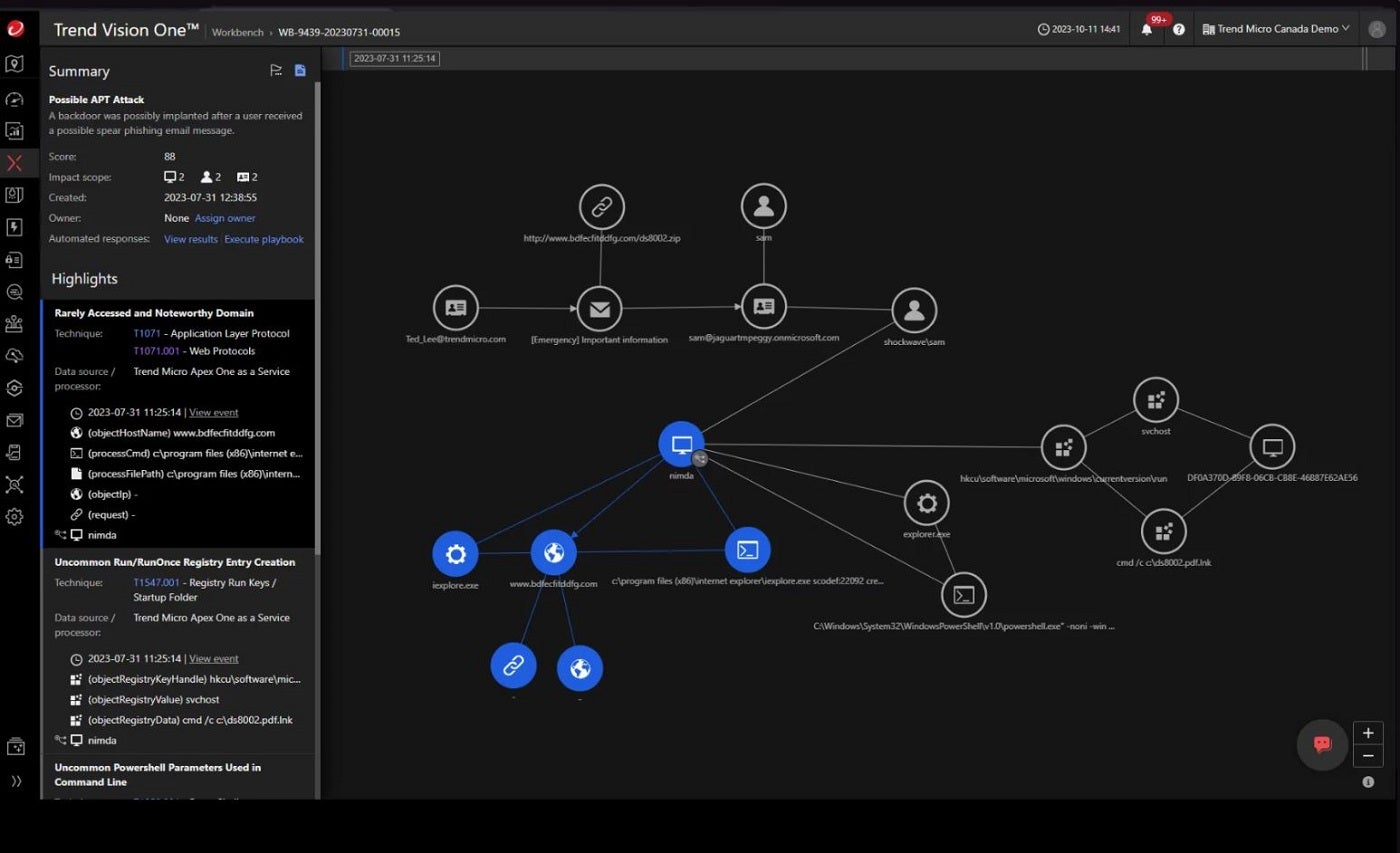

Если вам нужна услуга с выделенной поддержкой SOC, я рекомендую вам проверить Trend Micro Managed XDR. Его служба безопасности предлагает круглосуточный мониторинг и анализ и выделяется своей способностью сопоставлять данные из широкого спектра источников, включая электронную почту, конечную точку, сервер, облако, рабочую нагрузку и сеть.

Я хвалю Trend Micro за этот кросс-уровневый подход, поскольку он улучшает охоту за угрозами и обеспечивает более глубокое понимание источника и распространения целевых атак. Решение непрерывно сканирует на наличие индикаторов компрометации или атаки, включая те, которые предоставляются через US-CERT и раскрытия третьих сторон, обеспечивая проактивный подход к охоте за угрозами.

Еще одним выдающимся моментом для меня является то, как Managed XDR обеспечивает специализированную поддержку для команд Security Operations Center (SOC), сокращая время на выявление, расследование и реагирование на угрозы. Как часть Trend Service One, он включает премиум-поддержку и услуги реагирования на инциденты, расширяя его ценность на весь продукт.

Почему я выбрал Trend Micro Managed XDR

Я выбрал Trend Micro Managed XDR за круглосуточную поддержку команд Центра безопасности (SOC) и возможности поиска угроз, которые повышают время обнаружения и реагирования.

Ценообразование

Trend Micro Managed XDR предлагает 30-дневную бесплатную пробную версию. Свяжитесь с поставщиком, чтобы узнать цену.

Функции

- Обнаружение и реагирование на конечные точки.

Круглосуточный анализ и мониторинг.

Расширенная аналитика угроз.

Межуровневое обнаружение и реагирование.

Оптимизированная аналитика безопасности.

Плюсы и минусы

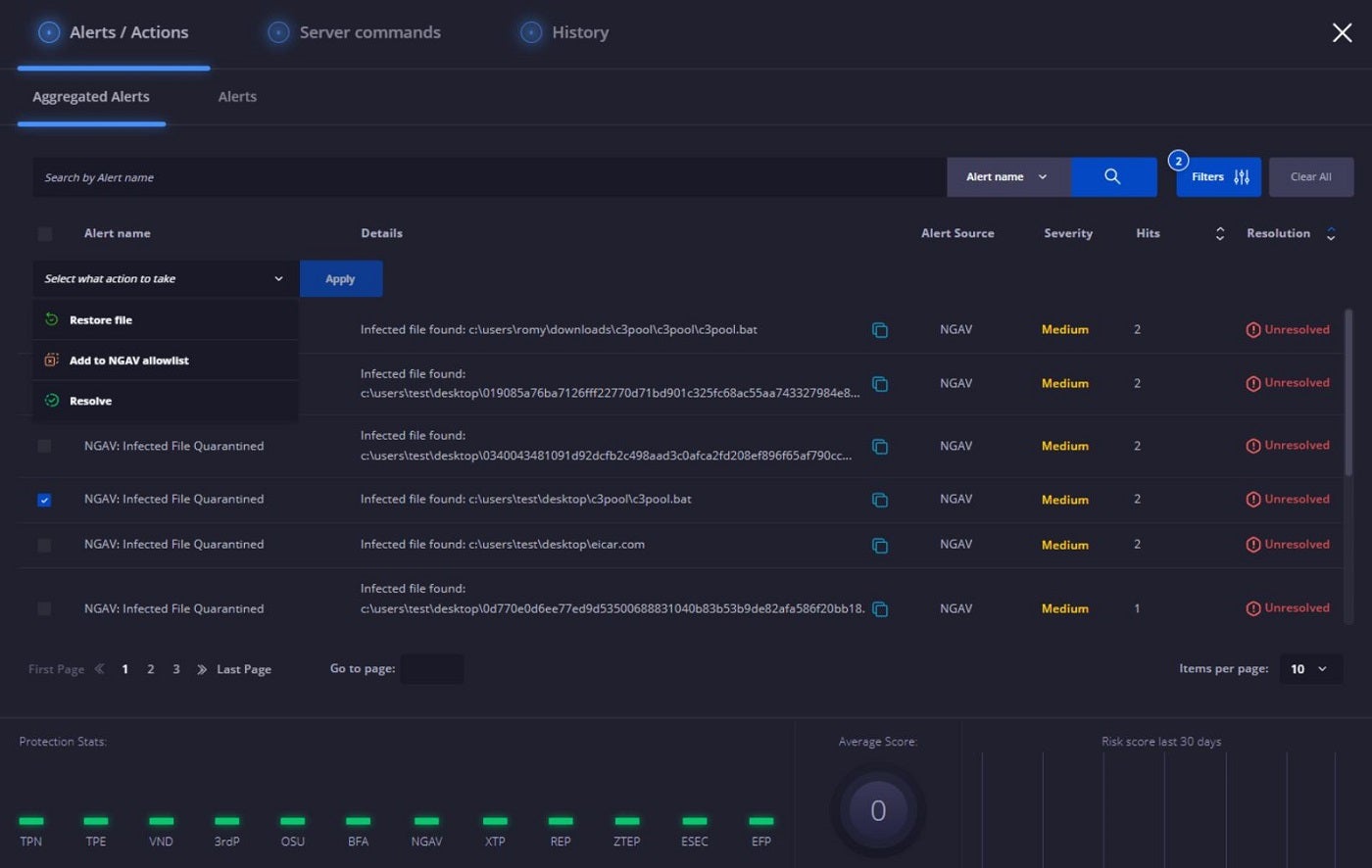

Для удобного смягчения одной командой мне нравится Heimdal Threat Hunting and Action Center. Решение Heimdal для поиска и обнаружения угроз снабжает команды SecOps и ИТ-администраторов инструментами для выявления и мониторинга аномального поведения на устройствах и в сетях. Используя свой передовой движок XTP, набор Heimdall и фреймворк MITRE ATT&CK, эта платформа визуализирует соответствующую информацию, связанную с конечными точками, для обнаружения угроз на уровне сети.

Пользователи получают информацию через оценки рисков и криминалистический анализ, что улучшает их понимание потенциальных угроз. Я лично ценю непрерывное сканирование движком XTP — добавление стратегического уровня к идентификации и мониторингу угроз. Он также позволяет быстро устранять проблемы с помощью одной команды, где бы ни были обнаружены угрозы.

Почему я выбрал Heimdal Threat Hunting and Action Center

Для меня Heimdal выделяется тем, что позволяет одним щелчком мыши выполнять такие команды, как сканирование, карантин и изоляция, а также проводить углубленное расследование инцидентов с помощью Центра действий.

Ценообразование

Свяжитесь с продавцом для уточнения цены.

Функции

- Антивирус нового поколения, брандмауэр и управление мобильными устройствами (MDM).

Расследование и управление инцидентами.

Отслеживание и мониторинг активности.

XTP Engine и фреймворк MITRE ATT&CK.

Функциональность карантина.

Плюсы и минусы

Основные характеристики инструментов обнаружения киберугроз

От анализа журналов и проактивной идентификации угроз до обмена разведданными, решения по охоте за угрозами могут быть оснащены несколькими функциями, которые отличают их от традиционных инструментов мониторинга безопасности. Ниже приведены некоторые ключевые функции, которые, по моему мнению, должны быть у каждого инструмента по охоте за угрозами.

Сбор и анализ данных

Инструменты поиска угроз собирают и объединяют огромные объемы данных из различных источников, таких как журналы, события, телеметрия конечных точек и сетевой трафик. Используя расширенную аналитику и машинное обучение, определяются необычные закономерности и аномалии. Эти решения улучшают понимание потенциальных угроз, просматривая или тщательно изучая оповещения от систем SIEM и систем обнаружения вторжений (IDS). Они анализируют данные, собранные с брандмауэров, IDS, DNS, файловых и пользовательских данных, антивирусных решений и других устройств безопасности, для лучшего понимания того, что следует классифицировать как потенциальные угрозы и наилучшие каналы исправления.

Проактивный поиск и выявление угроз

Эта функция помогает аналитикам безопасности изучать и расследовать обширные данные, собранные из различных источников. Расширенная поддержка поиска и языка запросов позволяет им искать, фильтровать и запрашивать данные. Для этого группы безопасности могут настраивать и оптимизировать свои поиски на основе определенных организационных требований для извлечения информации, такой как временные диапазоны, конкретные IP-адреса, учетные записи пользователей или типы действий. Одним из наиболее важных аспектов этой функции является то, что она не только выполняет анализ в реальном времени, запрашивая потоки данных в реальном времени для оперативного выявления текущих угроз, но и выполняет анализ исторических данных, который выявляет прошлые инциденты или закономерности, которые могли остаться незамеченными изначально.

СМОТРИТЕ: Почему вашему бизнесу необходимо обучение по вопросам кибербезопасности (TechRepublic Premium)

Сотрудничество и обмен разведданными

Охота за угрозами выходит за рамки индивидуальных инициатив, поскольку данные, собираемые и обрабатываемые по отдельности, будут ограничены. Эффективное сотрудничество и обмен разведданными между организациями, группами безопасности и отраслевыми партнерами имеют важное значение, и этого можно достичь только путем интеграции общих потоков разведданных об угрозах в инструменты охоты за угрозами. Обмен разведданными об угрозах, тактиками, методами и процедурами (TTP) облегчает охоту за угрозами и устранение последствий в различных организациях.

Поведенческий анализ

Инструменты поиска угроз опираются на поведенческий анализ для изучения и понимания нормальных моделей поведения пользователей и систем. Затем они используют такие методы, как аналитика поведения пользователей и сущностей (UEBA), алгоритмы машинного обучения и непрерывный мониторинг для выявления аномалий, предоставления контекста и раннего обнаружения угроз. Эта функция также помогает сократить количество ложных срабатываний и улучшает проактивную идентификацию и реагирование на риски безопасности.

Автоматический ответ

Эта функция определяет приоритеты оповещений на основе предопределенных критериев, гарантируя, что критические или выявленные угрозы получат немедленное внимание. Она включает динамические сценарии, интеграцию с платформами оркестровки безопасности и такие действия, как сдерживание и изоляция инцидентов, исправление учетных записей пользователей и приоритизация оповещений. С помощью автоматизированных ответов организации могут сократить время ожидания, сделать реагирование на инциденты более эффективным и достичь соответствия политикам безопасности, гарантируя, что их сеть и системы защищены от рисков и угроз безопасности.

Как выбрать лучший инструмент для обнаружения киберугроз для моего бизнеса?

Выбор лучшего инструмента для поиска киберугроз для ваших индивидуальных или деловых нужд зависит от многих факторов, включая ваши личные или деловые цели, то, как инструмент вписывается в вашу текущую инфраструктуру безопасности, и ваш бюджет. Эти семь инструментов являются отличными инструментами для поиска угроз, в зависимости от ваших личных/деловых потребностей.

Например, если вам нужна специализированная служба поиска угроз в дополнение к решению по поиску угроз, то лучше всего подойдет что-то вроде ESET Elite. С другой стороны, если вашей целью является устранение одним действием, которое включает сканирование, карантин и изоляцию вместе с углубленным расследованием инцидента, то лучшим вариантом будет Heimdal Threat Hunting and Action Center. То же самое касается и других инструментов, поскольку каждый из них имеет уникальный подход к поиску угроз и устранению угроз.

Однако, как и в случае с любым инструментом, его эффективность будет зависеть от того, насколько хорошо он интегрирован в существующую инфраструктуру и протоколы безопасности организации. Всегда рекомендуется оценивать эти инструменты в контексте конкретных потребностей и задач вашей организации.

Методология обзора

Для этого обзора я рассмотрел важные особенности решений по поиску угроз, различные подходы, которые каждый инструмент использует для обнаружения угроз, их процессы исправления, возможности интеграции с существующими системами и то, предлагают ли поставщики персонализированную поддержку. Я собрал информацию с веб-сайтов разных поставщиков и сайтов с обзорами, таких как Gartner, чтобы получить больше информации о каждом инструменте. Я также рассмотрел репутацию разработчиков и их положение в отрасли.

Оригинал