Сегодняшние угрозы движутся быстро - ваш Siem должен двигаться быстрее

7 июля 2025 г.Сегодняшние угрозы движутся быстрее и попадают сильнее, чем раньше. Традиционные инструменты SIEM часто пропускают тонкие признаки в сложных настройках. Они изо всех сил пытаются масштабировать системы многократного или искусственного искусства.

Команды безопасности теперь нуждаются в большем, чем оповещения и журналы. Вам нужна понимание в реальном времени, умное обнаружение и глубокие криминалистики. Вот где мониторинг, управляемый ИИ, становится важным, а не необязательным.

ХроникаиGoogle Cloud Loggingработать лучше вместе. Они предлагают облачную обнаружение угрозы, которое масштабируется с вами. В этой статье вы узнаете, как использовать оба инструмента для создания более умной, автоматизированной защитной системы, идеально подходящей для Kubernetes, Genai или Serverless в Google Cloud.

Почему хроника + интеллект для регистрации облаков?

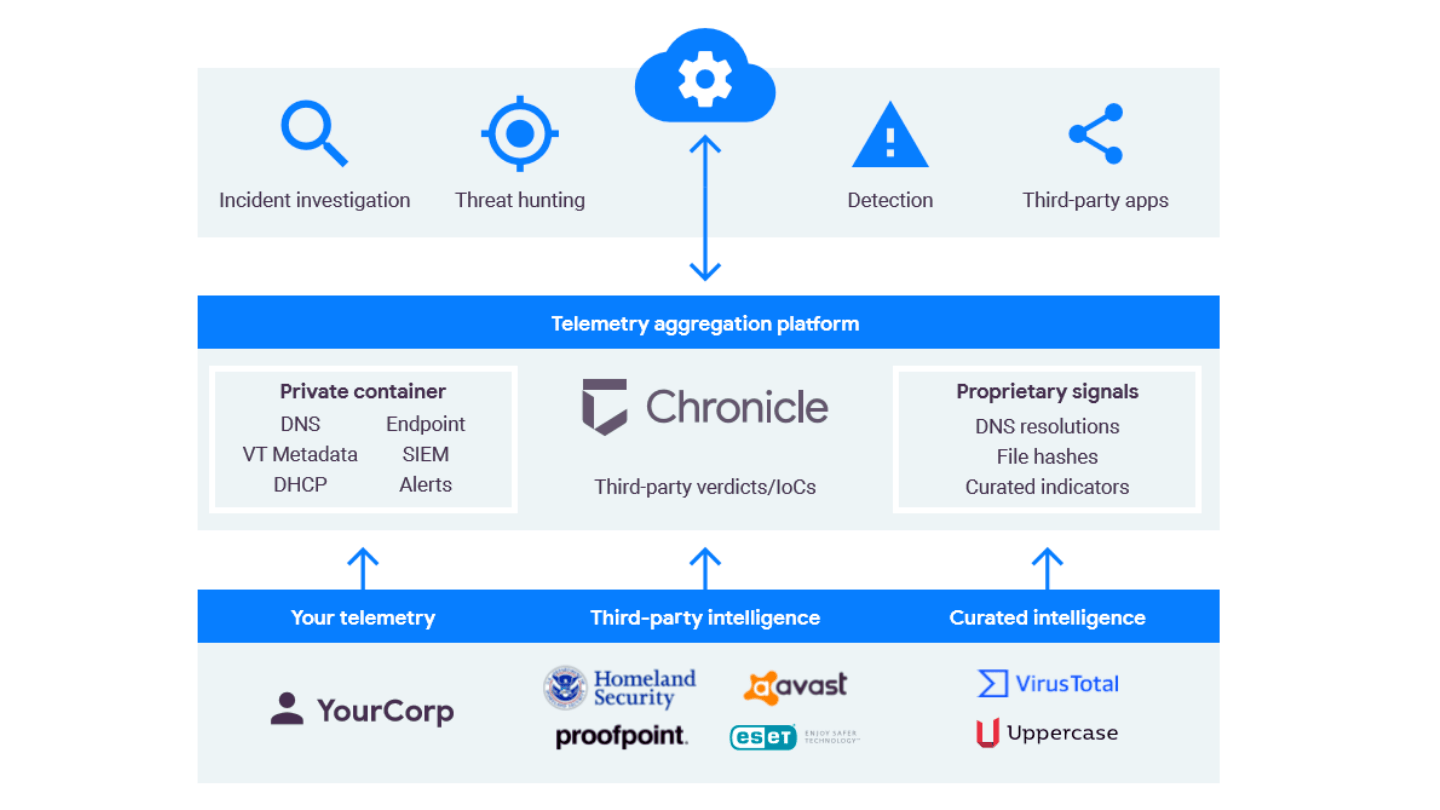

Эта таблица подчеркивает, почему сочетание хроники с облачной регистрацией имеет смысл. Он охватывает основные возможности, которые улучшают обнаружение, масштабируемость и эффективность в облачных средах.

Способность | Что он предлагает с хроникой + облачным журналом |

|---|---|

Массовая шкала проглатывания | Обрабатывает петабайты данных ежедневно с минимальной задержкой |

Встроенное обнаружение угроз | Использует правила Yara-L, анализ UDM и обнаружение аномалий |

Контекстуальная аналитика | Добавляет DNS, IAM, детали активов и видимость уровня процесса. |

Интеграция AI и ML | Находит скрытые узоры, используя кластеризацию, оценку и интеллектуальное обнаружение |

Нативная интеграция облака Google | Бесполезно подключается с IAM, VPC, GKE, облачными функциями и т. Д. |

Экономическая эффективность | Разделяет вычислитель и хранение, с данными, хранящиеся в течение 365 дней |

Обзор архитектуры

В следующем разделе описывается, как данные безопасности протекают через Google Cloud и Chronicle. Он подчеркивает каждый этап трубопровода, который обеспечивает обнаружение угроз, управляемое ИИ в режиме реального времени.

[GKE, Cloud Run, IAM Logs, SCC] |

|---|

Этот трубопровод обеспечивает структурированное обнаружение угроз, способствующее AI, на рабочих нагрузках GCP и за его пределами.

Пошаговый шаг: хроника + ведение развертывания интеллекта регистрации

В этом разделе объясняется, как настроить Chronicle и журнал. Вы узнаете, как собирать, маршрут и подготовить свои журналы. Эти шаги позволяют вам создать умный, облачный поток обнаружения.

1. Включить и маршрутируйте журналы в области регистрации облака

Во -первых, вам нужно включить регистрацию всех ключевых сервисов. Этот шаг гарантирует, что ваша среда запечатлевает каждую важную деятельность. Без журналов хроника не может обнаружить или отвечать на угрозы.

Включите API журналирования облаков, используя команду GCLOUD. Это активирует поддержку регистрации в выбранном вами проекте GCP.

Например:

gcloud services enable logging.googleapis.com

Используйте раковины для журналов для маршрутов:

gcloud logging sinks create chronicle-sink \

pubsub.googleapis.com/projects/my-project/topics/chronicle-topic \

--log-filter='resource.type="gce_instance" OR resource.type="gke_container"'

2. Перегоньте журналы в хронику через UDM

Теперь, когда ведение журнала активна, вам нужно правильное форматирование. Chronicle требует, чтобы журналы следовали формату UDM. UDM означает унифицированную модель данных. Это дает структуру и контекст вашим необработанным данным.

Начните с форматирования каждого входа в журнал в JSON. Включите метаданные, идентификацию пользователя и сведения о сети. Эта структура позволяет хронике правильно анализировать события.

{

"metadata": {

"product_name": "GKE",

"event_type": "NETWORK_CONNECTION",

"event_timestamp": "2025-06-18T10:01:20Z"

},

"principal": {

"user": {

"userid": "user@example.com"

}

},

"network": {

"connection": {

"src_ip": "10.10.0.5",

"dest_ip": "34.120.1.10",

"protocol": "TCP"

}

}

}

Отправить журналы в хронику, используя:

curl -X POST \

-H "Authorization: Bearer $ACCESS_TOKEN" \

-H "Content-Type: application/json" \

-d @formatted_event.json \

https://backstory.googleapis.com/v1/udmevents

3. Напишите правила обнаружения с AI с Yara-L

После настройки проглатывания журнала пришло время обнаружить угрозы. Chronicle использует Yara-L для определения интеллектуальных правил обнаружения, способствующих искусственным технологиям. Эти правила помогают найти рискованные закономерности в данных журнала.

Например, вы можете создать правило, чтобы поймать редкие изменения разрешения IAM. Это может помечать, когда кто -то получает доступ к чему -то, что у них обычно нет.

rule IAMPermissionElevation

{

meta:

author = "advait@gcpsec"

description = "Detects rare IAM permission grants"

events:

$event.metadata.product_name == "Google Cloud IAM"

and $event.principal.user.userid != "automation@myorg.com"

and $event.target.permissions any == "iam.serviceAccounts.actAs"

}

Загрузить правило в хронику:

curl -X POST https://backstory.googleapis.com/v2/rules \

-H "Authorization: Bearer $ACCESS_TOKEN" \

-d @iam_escalation_rule.yara

4. Соотношение событий во времени с поиском UDM

Как только правила будут активны, вы можете начать поиск событий. Поиск UDM позволяет отследить поведение по всей вашей системе. Это поможет вам отслеживать путь злоумышленника в режиме реального времени.

Например, поиск машин связался в течение 30 минут. Используйте фильтры, такие как идентификатор пользователя, временная метка и IP -адреса назначения. Это показывает, как далеко распространилась атака.

FETCH events

WHERE principal.user.userid = "attacker@example.com"

AND metadata.event_timestamp BETWEEN NOW() - 30m AND NOW()

RETURN dest_ip, resource.name

Хроникаtimeline viewПоказывает визуальные корреляции на шагах атаки.

5. Автоматизируйте маршрутизацию оповещения с помощью облачных функций + Siem

Как только оповещения запускаются, вы можете автоматически направить их. Chronicle отправляет оповещения в Pub/Sub для обработки событий. Например

Chronicle alerts → Pub/Sub → SOAR or email

Используйте облачные функции для обработки этих предупреждений в режиме реального времени. Основываясь на серьезности, направьте их к командам или инструментам. Высокие оповещения могут запускать под падку, а другие могут создавать билеты.

def notify_security_team(event, context):

alert = json.loads(base64.b64decode(event['data']).decode())

if alert["severity"] == "HIGH":

send_to_pagerduty(alert)

elif alert["severity"] == "MEDIUM":

create_jira_ticket(alert)

Подключитесь к таким инструментам, как Splunk, Exabeam, Elastic или Google Chat.

В случае использования: инсайдерская угроза с аномальным доступом

Этот вариант использования показывает, как Chronicle помогает поймать необычное поведение внутри ваших облачных систем. Вот как разворачивается инцидент, шаг за шагом.

- Неожиданный вход из нового региона: Инженер DevOps обращается к данным биллинга удаленно. Вход в систему происходит из региона за пределами их обычного местоположения.

- ИИ замечает что -то редкое в доступе: Chronicle обнаруживает этот доступ как необычный. Он объединяет идентичность пользователя, используемый ресурс и региона, входящую в систему. Этот точный микс не был замечен ранее.

- Оповещение включает в себя историю доступа и детали: Система повышает оповещение и показывает полный бревенчатый след. Вы можете увидеть, что пользователь сделал до и после доступа.

- Могут быть украденные полномочия или нарушение политики: Такое поведение может означать, что кто -то другой использовал свою учетную запись. Или инженер обращался к данным, которые они не должны были.

- Машинное обучение обрабатывает его автоматически: Предварительно созданные модели Chronicle понимают, как выглядит рискованный доступ. Вам не нужно писать правила - он помечает это для вас.

Используйте предварительно обученные модели ML в Chronicle для классификации рискованных моделей доступа и быстрого обзора аналитиков.

Контрольный список мониторинга безопасности

Этот контрольный список показывает, что вам нужно для интеллектуального мониторинга. Он подключает каждую цель с правильным инструментом или функцией. Эти шаги помогут вам создать сильную систему обнаружения с AI.

Цель | Инструменты или функция |

|---|---|

Масштабируемое проглатывание журнала | Облачный журнал + раковины журнала |

Структурированная нормализация | Хроника Удм |

Обнаружение на основе правил | Пользовательские правила Yara-L |

ИИ-управляемое обнаружение аномалий | Hronicle ML & Context-Aware Search |

Оповещение маршрутизации + автоматизация | Облачные функции + pub/sub |

Долгосрочное удержание + аналитика | Hronicle Search + BigQuery |

Диаграмма заполнителя

**

Заключение

Облачные атаки теперь быстрее и труднее обнаружить. Командам безопасности нужны инструменты, которые могут реагировать так же быстро. Chronicle и Google Cloud Logging помогут вам сделать именно это.

Вместе они позволяют вам построить умный, облачный родной Siem. Он не просто собирает журналы, он учится, адаптируется и с легкостью.

С форматированием UDM, правилами Yara-L и встроенным ИИ ваша система выходит за рамки оповещений. Это становится двигателем защиты в реальном времени, который думает за вас.

In today’s AI-driven world, threat detection must evolve. It needs to be fast, flexible, and easy to trace. Chronicle gives you that power right from the start.

Оригинал