Злоумышленники используют Microsoft Sway для проведения фишинговых кампаний с использованием QR-кодов

30 августа 2024 г.В новом отчете компании Netskope, занимающейся кибербезопасностью, раскрываются подробности об атаках, использующих Microsoft Sway и CloudFlare Turnstile, а также QR-коды для обмана пользователей с целью заставить их предоставить свои учетные данные Microsoft Office фишинговой платформе.

Эти кампании были нацелены на жертв в Азии и Северной Америке в различных сегментах, прежде всего в сфере технологий, производства и финансов.

Что такое кушинг?

QR-коды — это удобный способ просматривать веб-сайты или получать доступ к информации без необходимости вводить URL на смартфоне. Однако использование QR-кодов сопряжено с риском: киберпреступники могут использовать их, чтобы направлять жертв к вредоносному контенту.

Этот процесс, называемый «quishing», включает перенаправление жертв на вредоносные веб-сайты или побуждение их к загрузке вредоносного контента путем сканирования QR-кода. Попав на сайт, киберпреступники пытаются украсть вашу личную и финансовую информацию. Конструкция QR-кодов не позволяет пользователю узнать, куда код направит его после сканирования.

Томас Дамонневиль, глава антифишинговой компании StalkPhish, рассказал TechRepublic, что кишинг — «растущая тенденция», которая «очень проста в использовании и затрудняет проверку легитимности контента».

Подавление атак через Microsoft Sway

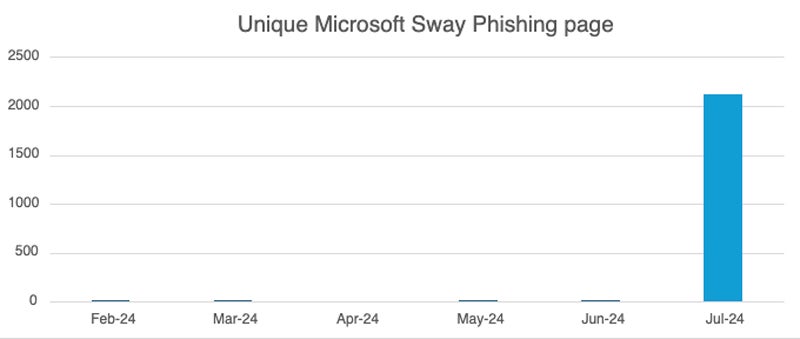

В июле 2024 года Netskope Threat Labs обнаружила 2000-кратное увеличение трафика на фишинговые страницы через Microsoft Sway. Большинство вредоносных страниц использовали QR-коды.

Microsoft Sway — это бесплатное онлайн-приложение от Microsoft Office, позволяющее пользователям легко создавать презентации или другой веб-контент. Бесплатность приложения делает его привлекательной целью для киберпреступников.

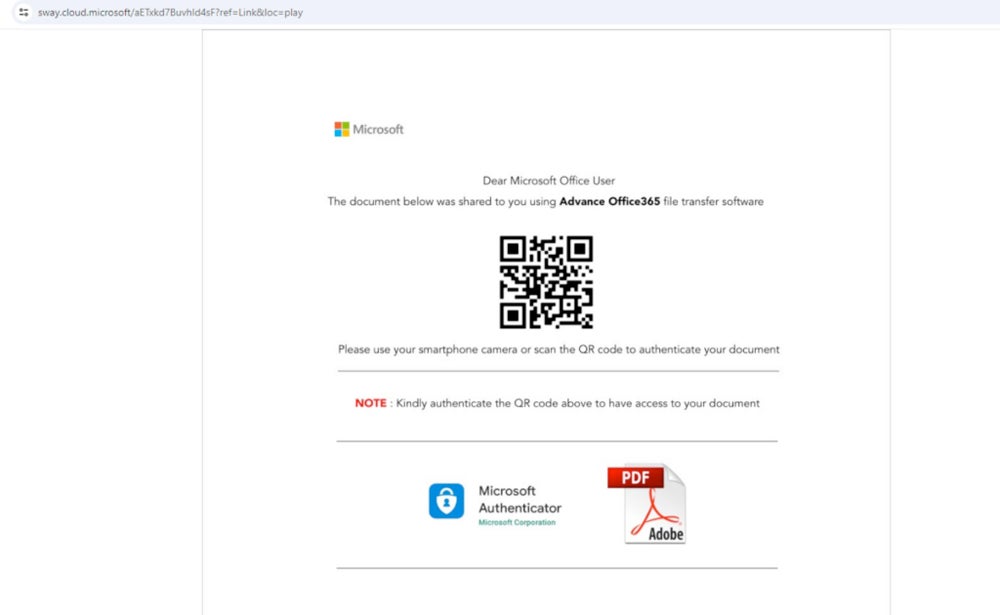

В ходе атак, раскрытых исследователем Netskope Яном Майклом Алькантарой, жертвы подвергаются атакам со страницами Microsoft Sway, которые приводят к попыткам фишинга с целью получения учетных данных Microsoft Office.

В исследовании Netskope не упоминается, как мошеннические ссылки отправлялись жертвам. Однако эти ссылки можно распространять по электронной почте, в социальных сетях, через SMS или программы для обмена мгновенными сообщениями.

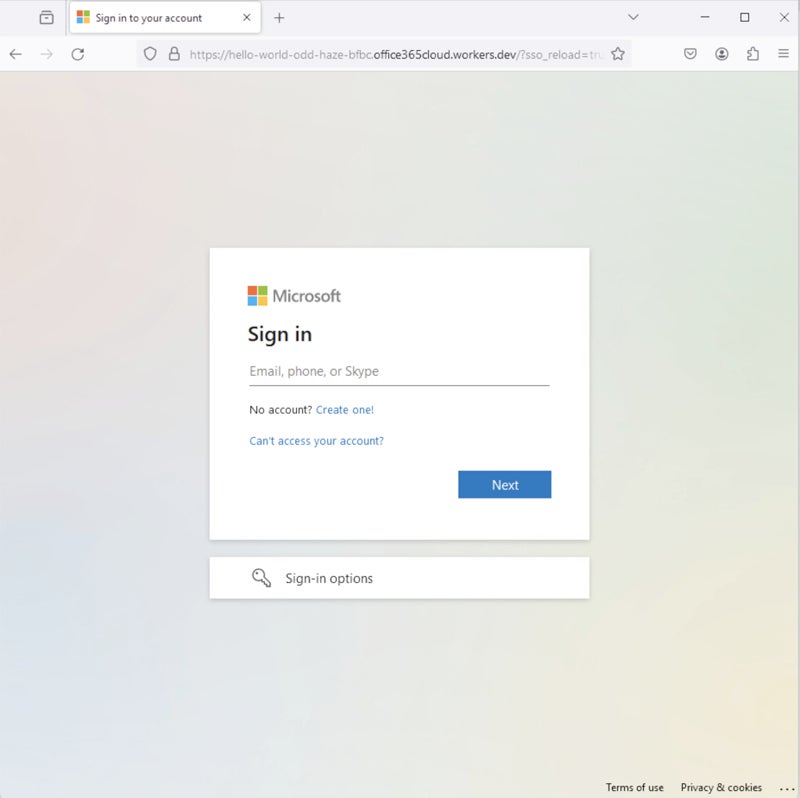

Окончательная полезная нагрузка похожа на настоящую страницу входа в Microsoft Office, как указано в публикации того же исследователя от мая 2024 года.

Более скрытая атака с использованием CloudFlare Turnstile

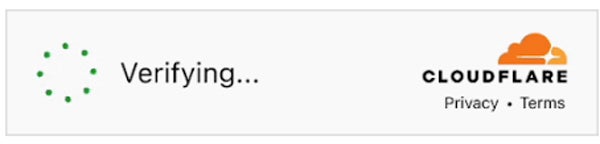

Turnstile от CloudFlare — это бесплатный инструмент, который заменяет капчи, которые использовались в известных кампаниях атак. Этот законный сервис позволяет владельцам веб-сайтов легко добавлять необходимый код Turnstile в свой контент, позволяя пользователям просто нажимать на код проверки вместо решения капчи.

С точки зрения злоумышленника использование этого бесплатного инструмента привлекательно, поскольку он требует от пользователей нажать на CloudFlare Turnstile перед перенаправлением на фишинговую страницу. Это добавляет уровень защиты от обнаружения для злоумышленника, поскольку конечная фишинговая нагрузка скрыта от онлайн-сканеров URL.

Фишинговая техника «злоумышленник посередине»

Традиционные методы фишинга обычно собирают учетные данные перед отображением страницы с ошибкой или перенаправлением пользователя на законную страницу входа. Такой подход заставляет пользователей думать, что они ввели неверные учетные данные, что, вероятно, не позволяет им осознать мошенничество.

Техника фишинга «атакующий-в-середине» более скрытна. Учетные данные пользователя собираются и немедленно используются для входа в законный сервис. Этот метод, также называемый прозрачным фишингом, позволяет пользователю успешно войти в систему после мошеннической кражи учетных данных, делая атаку менее заметной.

Трудности обнаружения вредоносных QR-кодов

«Никто не может прочитать QR-код собственными глазами», — сказал Дамонневиль. «Вы можете только сканировать его с помощью соответствующего устройства, смартфона. Некоторые ссылки могут быть настолько длинными, что вы не сможете проверить всю ссылку, если вы ее проверите... Но кто проверяет ссылки?»

Обнаружения, основанные только на тексте, также неэффективны против QR-кодов, поскольку они являются изображениями. Также не существует общепринятого стандарта для проверки подлинности QR-кода. Механизмы безопасности, такие как цифровые подписи для QR-кодов, обычно не применяются, что затрудняет проверку источника или целостности контента.

Как защитить QR-код от фишинга?

Многие считыватели QR-кодов предоставляют предварительный просмотр URL-адреса, позволяя пользователям увидеть URL-адрес перед его сканированием. Любое подозрение относительно URL-адреса должно побудить пользователя не использовать QR-код. Кроме того:

- QR-коды, ведущие к таким действиям, как вход в систему или предоставление информации, должны вызывать подозрение и должны быть тщательно проанализированы.

Решения по безопасности также могут помочь, поскольку они могут обнаруживать фишинговые URL-адреса. URL-адреса всегда должны сканироваться таким инструментом.

Платежи не следует совершать с помощью QR-кода, если вы не уверены в его законности.

Microsoft Sway — не единственный легитимный продукт, который может использоваться киберпреступниками для размещения фишинговых страниц.

«Мы регулярно наблюдаем, как легитимные сайты или приложения используются для хостинга квишинга или фишинга, включая Github, Gitbooks или Google Docs, например, ежедневно», — сказал Дамонневиль. «Не говоря уже обо всех сокращателях URL на рынке или бесплатных хостингах, которые широко используются для легкого сокрытия URL».

Это еще раз подтверждает идею о необходимости повышения осведомленности пользователей и обучения сотрудников отличать подозрительные URL-адреса от легитимных.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал