Похититель SYS01 нацелен на бизнес-аккаунты Facebook и учетные данные браузера

14 марта 2023 г.Morphisec, поставщик решений для обеспечения безопасности, базирующийся в Израиле, сообщил, что передовое вредоносное ПО для кражи информации, получившее название SYS01, нацелено на кражу доступа к бизнес-аккаунтам Facebook и учетным данным браузеров на основе Chromium. Исследователь Morphisec также видел, как вредоносное ПО SYS01 атакует сотрудников критической государственной инфраструктуры, производственных компаний и других отраслей.

Эта атака вредоносного ПО похожа на другую кампанию, названную Bitdefender S1deload Stealer, но окончательная полезная нагрузка отличается, поэтому вопрос о том, кто стоит за кампанией атаки SYS01, остается открытым.

Перейти к:

- Цепочка заражения SYS01

SYS01 похититель информации

SYS01 крадет определенные данные

Как защититься от угрозы вредоносного ПО SYS01

Цепочка заражения SYS01

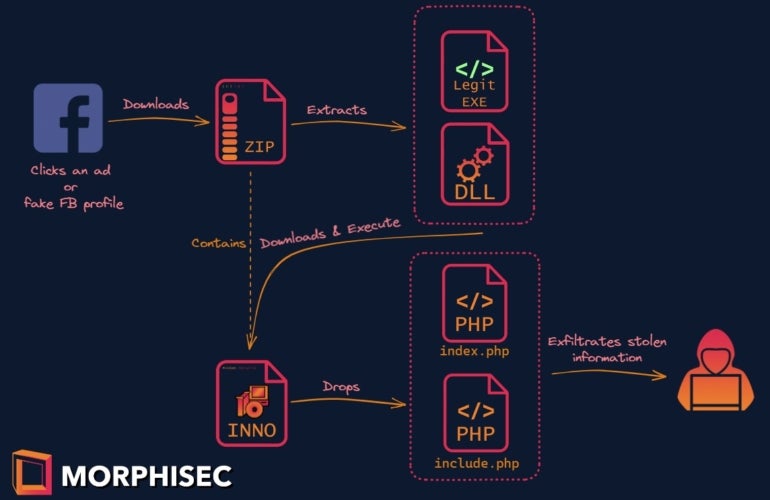

Атака вредоносного ПО SYS01 начинается с того, что жертву заманивают перейти по URL-адресу из поддельного профиля Facebook, рекламы или ссылки на прямые трансляции, бесплатные приложения, фильмы или игры. Когда пользователь нажимает на приманку, начинается загрузка файла ZIP-архива.

ZIP-файл содержит часть загрузчика и конечную полезную нагрузку. Часть загрузчика состоит из законного приложения, которое уязвимо для загрузки неопубликованных DLL. Как только жертва запускает законный файл, она автоматически загружает первую полезную нагрузку, содержащуюся в файле DLL, содержащемся в той же папке, что и законное приложение.

Как упомянул исследователь Morphisec Арнольд Осипов, загрузчиком может быть любой исполняемый файл, например, исполняемые файлы Rust и Python. Тем не менее, поведение всегда одинаково при запуске: он выполняет код из вредоносного DLL-файла, содержащегося в ZIP-файле.

Вредоносная DLL, в свою очередь, запускает программу установки Inno-Setup, которая распаковывает и удаляет PHP-код, отвечающий за кражу и эксфильтрацию информации (рис. A).

Рисунок А

Различные сценарии могут произойти с частью загрузчика. Во-первых, ZIP-файл может содержать необходимую полезную нагрузку второго этапа. Если его нет в ZIP-файле, полезная нагрузка второго этапа, вероятно, загружается с сервера C2, контролируемого злоумышленником, перед декодированием и выполнением.

SYS01 похититель информации

После успешного запуска загрузчика запускается установщик Inno-Setup. Установщик удаляет приложение PHP с дополнительными файлами:

- Index.php отвечает за основные функции вредоносных программ.

Include.php устанавливает устойчивость вредоносных программ с помощью запланированных задач; это файл, запускаемый установщиком.

Version.php содержит версию вредоносного ПО.

Rhc.exe скрывает окно консоли запущенных программ, позволяя вредоносному ПО быть более незаметным, не показывая определенные окна вошедшему в систему пользователю.

Rss.txt — это файл в кодировке base64, который содержит исполняемый файл, написанный на Rust. Исполняемый файл получает текущую дату и время и расшифровывает ключи шифрования браузеров на основе Chromium. Дата и время извлекаются вредоносным ПО, чтобы знать, когда установить постоянство в запланированных задачах.

Как отмечает Осипов, старые PHP-файлы не обфусцировались, а более новые версии зловреда кодировались с помощью коммерческих инструментов ionCube и Zephir.

После запуска вредоносная программа создает массив конфигурации, содержащий различную информацию, в том числе список C2-серверов, выбранных случайным образом и используемых при каждом запуске вредоносной программы. Вредоносное ПО также может загружать и выполнять файлы и команды, а также обновлять себя.

SYS01 крадет определенные данные

Похититель SYS01 может получить все файлы cookie и учетные данные из браузеров на основе Chromium.

Вредоносное ПО проверяет, есть ли у пользователя учетная запись Facebook. Если пользователь вошел в эту учетную запись, вредоносное ПО запрашивает интерфейс программирования графических приложений Facebook, чтобы получить токен, и крадет всю информацию Facebook жертвы. Вся украденная информация эксфильтрируется на сервер C2.

Как защититься от угрозы вредоносного ПО SYS01

Неопубликованная загрузка DLL возможна из-за порядка поиска DLL, реализованного в Microsoft Windows. Некоторые разработчики учитывают эту проблему при программировании своего программного обеспечения и создают код, специально не уязвимый для этой техники.

Тем не менее, Morphisec отметил, что большинство программистов не думают о безопасности при разработке, поэтому компаниям необходимо добавить больше защиты от этой техники:

- Установите права пользователей, чтобы они не могли устанавливать стороннее программное обеспечение, которое может использовать загрузку DLL.

Отслеживайте предупреждающие знаки для загрузки неопубликованных DLL. Неподписанные DLL-файлы, используемые подписанными исполняемыми файлами, должны вызывать такие предупреждения, а также подозрительные пути загрузки.

Используйте инструменты безопасности, такие как DLLSpy или Windows Features Hunter, чтобы попытаться обнаружить неопубликованную загрузку DLL. Такие ресурсы, как Hijack.Libs, также могут быть полезны, так как в них перечислены многие приложения, уязвимые для загрузки неопубликованных DLL.

Поддерживайте операционные системы и все программное обеспечение в актуальном состоянии и исправьте исправления, чтобы избежать компрометации из-за распространенной уязвимости.

Обучите сотрудников обнаруживать распространенные приемы социальной инженерии и осознавать риски загрузки стороннего контента из Интернета, особенно пиратского программного обеспечения, которое часто содержит загрузчики вредоносных программ.

Читать далее: Политика осведомленности о безопасности и обучения (TechRepublic Premium)

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал