StormBamboo компрометирует интернет-провайдера и распространяет вредоносное ПО

10 августа 2024 г.Новое исследование компании Volexity, занимающейся кибербезопасностью, раскрыло подробности высокотехнологичной атаки, осуществленной китайскоязычной группой кибершпионажа по имени StormBamboo.

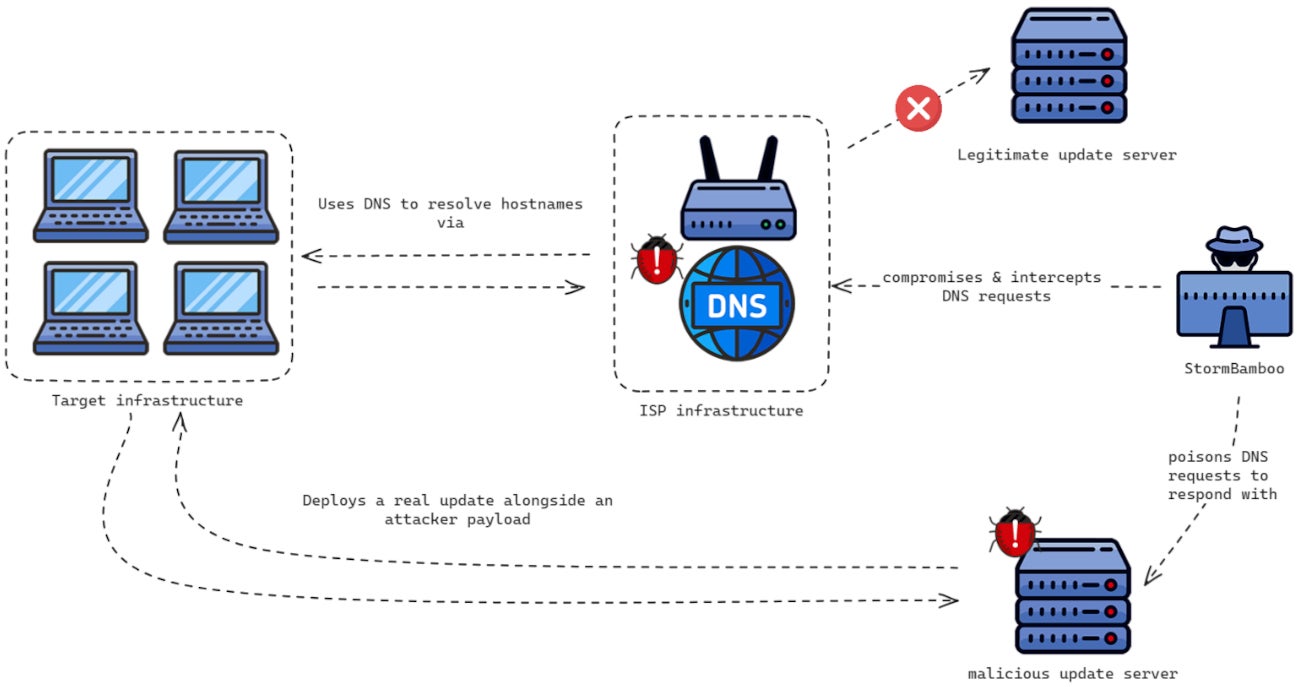

Злоумышленник скомпрометировал интернет-провайдера, чтобы изменить некоторые ответы DNS на запросы от систем, запрашивающих легитимные обновления ПО. Целями были несколько поставщиков ПО. Измененные ответы привели к вредоносным полезным нагрузкам, обслуживаемым StormBamboo в дополнение к легитимным файлам обновлений. Полезные нагрузки были нацелены как на операционные системы macOS, так и на Microsoft Windows.

Кто такой StormBamboo?

StormBamboo (также известная как Evasive Panda, Daggerfly или Bronze Highland) — это связанная с Китаем группа кибершпионажа, действующая по крайней мере с 2012 года. Китайскоязычная группа атаковала многие организации, разделяющие интересы Китая, по всему миру.

На протяжении многих лет группа нацеливалась на отдельных лиц в материковом Китае, Гонконге, Макао и Нигерии. Кроме того, она нацелилась на организации, включая правительства, в Юго-Восточной Азии, Восточной Азии, США, Индии и Австралии.

Группа имеет долгую историю компрометации законных инфраструктур для заражения своих целей вредоносным ПО, разработанным для операционных систем Microsoft Windows и macOS. Группа развернула атаки типа «водяная яма», состоящие из компрометации определенного веб-сайта для атаки на его посетителей и заражения их вредоносным ПО.

StormBamboo также способен осуществлять атаки на цепочки поставок, например, взламывать программную платформу, чтобы незаметно заражать людей вредоносным ПО.

Группа также способна атаковать пользователей Android.

Интернет-провайдер скомпрометирован, ответы DNS отравлены

Злоумышленнику удалось скомпрометировать инфраструктуру ISP цели, чтобы контролировать ответы DNS от DNS-серверов этого ISP — в основном состоящие из преобразования доменных имен в IP-адреса, направляя их на нужный веб-сайт. Злоумышленник, контролирующий сервер, может заставить компьютеры запрашивать определенное доменное имя на контролируемый злоумышленником IP-адрес. Именно это и сделал StormBamboo.

Хотя неизвестно, каким образом группа взломала интернет-провайдера, Volexity сообщила, что интернет-провайдер перезагрузился и отключил различные компоненты своей сети, что немедленно остановило операцию по отравлению DNS.

Целью злоумышленника было изменение ответов DNS для нескольких различных легитимных веб-сайтов обновления приложений.

СМ.: Почему вашей компании стоит рассмотреть возможность внедрения расширений безопасности DNS

Пол Расканьерес, исследователь угроз в Volexity и автор публикации, сообщил TechRepublic в письменном интервью, что компания не знает наверняка, как злоумышленники выбирали интернет-провайдера.

«Злоумышленники, вероятно, провели какое-то исследование или разведку, чтобы определить интернет-провайдера жертвы», — написал он. «Мы не знаем, были ли скомпрометированы другие интернет-провайдеры; его сложно идентифицировать снаружи. StormBamboo — агрессивный источник угроз. Если бы этот режим работы оказался для них успешным, они могли бы использовать его на других интернет-провайдерах для других целей».

Злоупотребление законными механизмами обновления

Целью этой атаки стали несколько поставщиков программного обеспечения.

После того как DNS-запрос от пользователей был отправлен на взломанный DNS-сервер, он ответил контролируемым злоумышленником IP-адресом, который доставил реальное обновление для программного обеспечения — но с полезной нагрузкой злоумышленника.

Отчет Volexity показал, что несколько поставщиков программного обеспечения, использующих небезопасные процессы обновления, выразили обеспокоенность и привел пример с программным обеспечением под названием 5KPlayer.

Программное обеспечение проверяет наличие обновлений для «YoutubeDL» при каждом запуске. Проверка осуществляется путем запроса файла конфигурации, в котором указывается, доступна ли новая версия. Если да, то он загружается с определенного URL-адреса и выполняется законным приложением.

Однако взломанный DNS интернет-провайдера приведет приложение к измененному файлу конфигурации, который указывает на наличие обновления, но при этом доставляет зашифрованный пакет YoutubeDL.

Вредоносная нагрузка представляет собой PNG-файл, содержащий вредоносное ПО MACMA или POCOSTICK/MGBot, в зависимости от операционной системы, запрашивающей обновление. MACMA заражает MacOS, тогда как POCOSTICK/MGBot заражает операционные системы Microsoft Windows.

Вредоносные полезные нагрузки

POCOSTICK, также известный как MGBot, является пользовательским вредоносным ПО, возможно, разработанным StormBamboo, поскольку, по данным ESET, оно не использовалось никакой другой группой. Вредоносное ПО существует с 2012 года и состоит из нескольких модулей, позволяющих вести кейлоггерство, кражу файлов, перехват буфера обмена, захват аудиопотоков, кражу файлов cookie и учетных данных.

Напротив, MACMA позволяет вести кейлоггинг, снимать отпечатки пальцев с устройства жертвы, а также захватывать экран и аудио. Он также предоставляет атакующему командную строку и обладает возможностями кражи файлов. Google первоначально сообщил в 2021 году о наличии вредоносного ПО MACMA, использующего атаки типа «водопад» для развертывания.

По данным Google, атака Google не была приписана злоумышленнику, однако она была нацелена на посетителей веб-сайтов гонконгского СМИ и известной продемократической рабочей и политической группы. Эта атака соответствует цели StormBamboo.

Volexity также заметила значительное сходство кода между последней версией MACMA и другим семейством вредоносных программ, GIMMICK, используемым злоумышленником StormCloud.

Наконец, в одном случае после компрометации устройства MacOS жертвы Volexity увидела, как злоумышленник развернул вредоносное расширение Google Chrome. Запутанный код позволяет злоумышленнику перенести файлы cookie браузера в контролируемую злоумышленником учетную запись Google Диска.

Как поставщики программного обеспечения могут защитить пользователей от киберугроз?

Расканьерес сообщил TechRepublic, что Volexity выявила несколько целевых небезопасных механизмов обновления различного программного обеспечения: 5k Player, Quick Heal, Sogou, Rainmeter, Partition Wizard и Corel.

На вопрос о том, как защитить и улучшить механизмы обновления на уровне поставщика программного обеспечения, исследователь настаивает на том, что «редакторы программного обеспечения должны обеспечить соблюдение механизма обновления HTTPS и проверять SSL-сертификат веб-сайта, на который загружаются обновления. Кроме того, они должны подписывать обновления и проверять эту подпись перед их выполнением».

Чтобы помочь компаниям обнаружить активность StormBamboo в своих системах, Volexity предоставляет правила YARA для обнаружения различных полезных нагрузок и рекомендует блокировать индикаторы компрометации, предоставляемые компанией.

Раскрытие информации: я работаю в компании Trend Micro, но мнения, высказанные в этой статье, принадлежат мне.

Оригинал