Отчет о целевом фишинге: в 2022 году пострадали 50% компаний

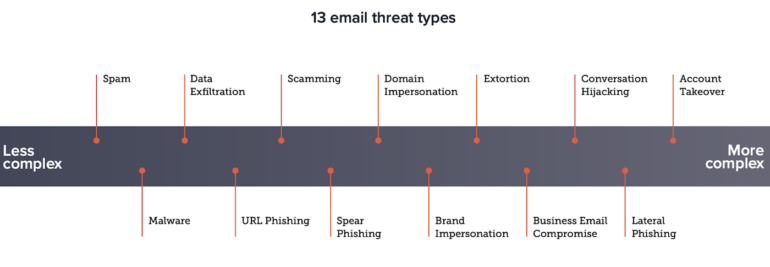

25 мая 2023 г.Целевой фишинг — это часть всех эксплойтов электронной почты, но степень его успеха раскрывается в новом исследовании, проведенном фирмой по кибербезопасности Barracuda Network, которая проанализировала 50 миллиардов электронных писем в 3,5 миллионах почтовых ящиков в 2022 году и обнаружила около 30 миллионов адресных фишинговых писем. Эти выводы содержатся в новом отчете компании о тенденциях целевого фишинга.

Хотя эта доля составляет менее десятой доли процента всех электронных писем, половина организаций, изученных фирмой в ходе исследования, включающего результаты опроса более 1000 компаний, в прошлом году стали жертвами целевого фишинга. В четверти по крайней мере одна учетная запись электронной почты была скомпрометирована в результате захвата учетной записи (рис. A).

Рисунок А

Перейти к:

- Кража личных данных и выдача себя за бренд ведут к целевому фишингу

Повреждение машин, утечка данных — главные последствия

Чем больше количество удаленных сотрудников, тем больше уязвимость

Компании медленно выявляют атаки по электронной почте и реагируют на них

Низкие темпы реагирования держат дверь открытой для киберкраж

Автоматизация и искусственный интеллект сокращают время отклика

Тенденция целевого фишинга сохранится в 2023 году

Модели ИИ могут отмечать необычные шаблоны общения по электронной почте

Кража личных данных и выдача себя за бренд ведут к целевому фишингу

Исследование Barracuda Networks выделило пять наиболее распространенных эксплойтов целевого фишинга.

- Мошенничество: 47% целевых фишинговых атак заставляли жертв раскрывать информацию, чтобы обмануть их и/или украсть их личность.

Олицетворение бренда: 42% целевых фишинговых атак имитировали бренд, знакомый жертве, для сбора учетных данных.

Компрометация корпоративной электронной почты: 8 % эксплойтов целевого фишинга выдавали себя за сотрудника, партнера, поставщика или другое доверенное лицо, чтобы заставить жертв совершать электронные переводы или предоставлять информацию из финансовых отделов.

Вымогательство: 3% адресных фишинговых писем содержали угрозы раскрытия личных материалов.

Перехват разговора: 0,3% атак были связаны с перехватом существующих разговоров.

Компания также обнаружила, что пользователи Gmail чаще становятся жертвами целевого фишинга, чем пользователи Microsoft 365 (57% против 41% соответственно).

Повреждение машин, утечка данных — главные последствия

В отчете подробно описаны результаты опроса, проведенного по заказу Barracuda независимым исследователем Вансоном Борном, который опросил 1350 организаций со штатом от 100 до 2500 сотрудников в различных отраслях в США, странах Европы, Ближнего Востока и Африки и Азиатско-Тихоокеанского региона.

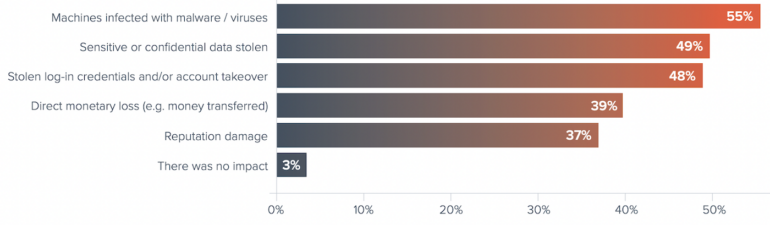

В ходе опроса компаниям был задан вопрос об ущербе, который они понесли в результате атак по электронной почте. Более половины указанных машин были заражены вредоносными программами, и примерно половина сообщила о краже конфиденциальной информации (рис. B).

Рисунок Б

Чем больше количество удаленных сотрудников, тем больше уязвимость

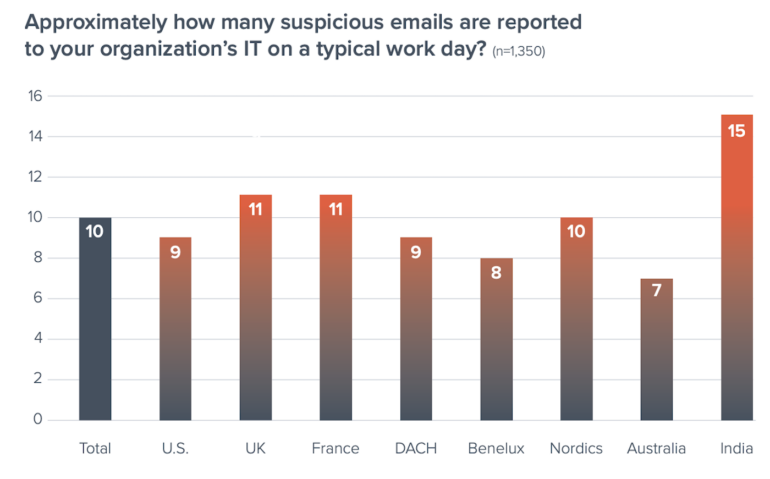

Удаленная работа увеличивает риски: пользователи в компаниях с более чем 50% удаленной рабочей силы сообщают о более высоком уровне подозрительных электронных писем — в среднем 12 в день по сравнению с 9 в день для тех, где удаленная рабочая сила составляет менее 50%. Компании, предпочитающие удаленную работу, также сообщили, что на обнаружение и реагирование на инциденты, связанные с безопасностью электронной почты, ушло больше времени — 55 часов на обнаружение и 63 часа на реагирование и устранение последствий, по сравнению со средним показателем 36 часов и 51 час соответственно для организаций с меньшим количеством удаленных сотрудников. .

В среднем в обычный рабочий день ИТ-отделу сообщалось о 10 подозрительных электронных письмах, при этом пользователи в Индии сообщали о самом большом среднем количестве подозрительных электронных писем в день — 15 в день, что на 50 % выше среднемирового показателя. Напротив, в США в среднем было девять подозрительных электронных писем в день (рис. C).

Рисунок С

Согласно отчету, относительно большое количество зарегистрированных инцидентов в Индии может свидетельствовать о том, что местные организации изо всех сил пытаются предотвратить атаки по электронной почте или что организации в Индии уделяют больше внимания подозрительным электронным письмам.

Согласно отчету, средняя организация получала примерно пять электронных писем в день, которые были идентифицированы как фишинговые эксплойты, и эти атаки получили средний рейтинг кликов 11%.

Компании медленно выявляют атаки по электронной почте и реагируют на них

В ходе опроса предприятий компания Barracuda обнаружила, что в среднем организациям требуется почти два дня, чтобы обнаружить инцидент, связанный с безопасностью электронной почты. В среднем предприятиям, опрошенным Barracuda, потребовалось в общей сложности почти 100 часов, чтобы выявить, отреагировать и исправить эксплойт электронной почты. Им потребовалось 56 часов, чтобы отреагировать и исправить ситуацию после обнаружения атаки.

Согласно отчету, от респондентов, подвергшихся целевой фишинговой атаке:

- 55% сообщили, что их машины были заражены вредоносными программами или вирусами.

49% сообщили о краже конфиденциальных данных.

48% сообщили о краже учетных данных для входа.

39% сообщили о прямых денежных потерях.

Флеминг Ши, главный технический директор Barracuda, сказал, что электронная почта по-прежнему является основным вектором атак, используемых против предприятий, даже малого и среднего бизнеса, при этом злоумышленники, которые преследуют крупные компании, часто ищут призы сверх того, что можно украсть. с одного удара.

Ши сказал: «Они могут преследовать человека, бренд, кражу данных или что-то большее, чем просто первую атаку с целью выкупа, дойдя до того, что они могут удерживать корпоративный выкуп в течение нескольких лет или нескольких выплат», — сказал он. «В конце концов, финансово мотивированных атак по-прежнему будет много, но мы также должны остерегаться национальных или политически мотивированных кибератак, которые пытаются повлиять или изменить мнение и, возможно, даже повлиять на выборы 2024 года. Это также возможно, потому что все, что им нужно сделать, это настроить оружие, чтобы оно оказывало другое воздействие».

Низкие темпы реагирования держат дверь открытой для киберкраж

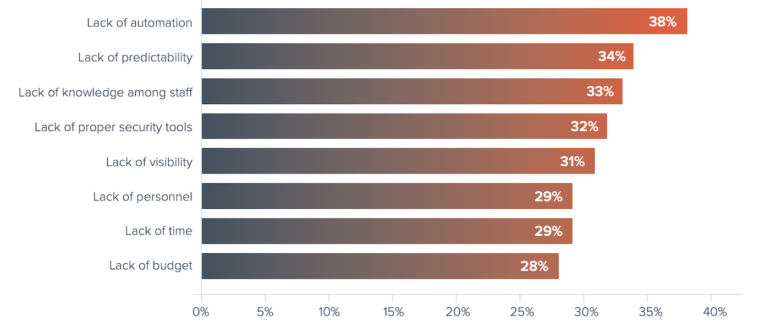

Опрос показал, что для 20% организаций требуется более 24 часов, чтобы идентифицировать атаку по электронной почте. Согласно исследованию, длительный период означает, что у пользователей есть время, чтобы нажать на вредоносную ссылку или ответить на электронное письмо. Тридцать восемь процентов респондентов сообщили, что на реагирование и устранение атак уходит более 24 часов. Упомянутые препятствия включают отсутствие автоматизации, предсказуемости и знаний среди персонала, что затрудняет процесс обнаружения. (Рисунок D).

Рисунок D

«Несмотря на то, что объем целевого фишинга невелик, с его тактикой целенаправленной и социальной инженерии, этот метод приводит к непропорционально большому количеству успешных взломов, и воздействие даже одной успешной атаки может быть разрушительным», — сказал Ши. «Чтобы быть впереди этих высокоэффективных атак, предприятия должны инвестировать в решения для защиты от захвата учетных записей с возможностями искусственного интеллекта. Такие инструменты будут иметь гораздо большую эффективность, чем механизмы обнаружения, основанные на правилах. Улучшенная эффективность обнаружения поможет остановить целевой фишинг с меньшим количеством ответов, необходимых во время атаки».

Согласно отчету, организации, пострадавшие от целевого фишинга, с большей вероятностью сообщали, что расходы, связанные с нарушением безопасности электронной почты, увеличились за последний год: 1,1 миллиона долларов против примерно 760 880 долларов для тех, кто стал жертвой других видов атак по электронной почте.

Автоматизация и искусственный интеллект сокращают время отклика

По данным Barracuda Networks, 36 % организаций в США используют автоматизированные инструменты реагирования на инциденты, а 45 % проводят компьютерные тренинги по вопросам безопасности. Обе группы в среднем сообщают о более быстром времени отклика, что означает, что они используют меньше ИТ-ресурсов, и эти ресурсы могут быть сосредоточены на других задачах.

Более крупные организации называют отсутствие автоматизации наиболее вероятным препятствием, мешающим быстрому реагированию на инцидент — 41 % для организаций с более чем 250 сотрудниками по сравнению с 28 % для организаций со штатом от 100 до 249 человек. Более мелкие компании почти в равной степени называют дополнительные причины, в том числе:

- Отсутствие предсказуемости (29%)

Знания среди персонала (32%)

Надлежащие инструменты безопасности (32%)

Тенденция целевого фишинга сохранится в 2023 году

Ши сказал, что вполне вероятно, что целевой фишинг, особенно связанный с перехватом переписки и компрометацией деловой электронной почты, будет по-прежнему преобладать в этом году, при этом перехват переписки будет основываться на прошлых утечках данных, в основном там, где электронные письма были украдены.

«Примером, который я буду использовать, является ProxyLogon, который был обменом уязвимостями Microsoft, когда злоумышленники получали не только учетные данные, но и прошлые переписки по электронной почте, что позволяло им повторять и фактически воссоздавать оружие на основе предыдущих взаимодействий», — сказал он. «Таким образом, намного проще обойти все барьеры, особенно сознание человеческого уровня, которое у нас есть».

Он также сказал, что эти атаки будет сложнее заблокировать, потому что не все из них будут иметь ссылки и вложения. «Иногда это просто взаимодействие, чтобы завоевать доверие, а затем оно потенциально приводит к дальнейшему доступу к окружающей среде», — сказал он.

BEC способствуют целевому фишингу и наоборот

Ши рассматривает связь между BEC и целевым фишингом как «близкую и симбиотическую», поскольку BEC может привести к дополнительным фишинговым атакам, а фишинг может привести к BEC.

«Основное отличие состоит в том, что большинство BEC не имеют ссылок или вложений. Это взаимодействие, разговор, который в конечном итоге приводит к чему-то плохому. Однако, чтобы добраться туда, кто-то должен скомпрометировать окружающую среду. Это оружие может быть первоначальным типом целевого фишинга, когда учетные данные украдены».

Затем, добавил он, с помощью украденных учетных данных субъекты могут получить доступ к среде, чтобы определить шаблоны связи, которые продолжают атаку. «Они в некоторой степени маскируются под окружающую среду, потому что, как только доверие будет установлено, злоумышленник может начать активировать новое оружие, которое может уклониться от механизмов обнаружения».

Модели ИИ могут отмечать необычные шаблоны общения по электронной почте

Barracuda Networks предположила, что машинное обучение является полезным инструментом для выявления аномальных электронных писем путем установления нормальных моделей общения. И этот ИИ можно развернуть для автоматического распознавания взлома учетных записей.

Также фирма предлагает:

- Использование технологий для идентификации входов в систему с неизвестных учетных записей.

Мониторинг электронных писем на наличие вредоносных правил для папки «Входящие».

Использование многофакторной аутентификации.

Внедрение аутентификации и отчетности DMARC.

Автоматизация реагирования на инциденты.

Обучение персонала распознавать атаки и сообщать о них.

Оригинал