Исследование Sophos: резервные копии 94% жертв программ-вымогателей становятся объектами атак злоумышленников

13 апреля 2024 г.Организации, создавшие резервные копии своих конфиденциальных данных, могут полагать, что они относительно защищены от атак программ-вымогателей; однако, согласно выводам нового исследования компании Sophos, занимающейся информационной безопасностью, это не так. В отчете показано, что киберпреступники пытались скомпрометировать резервные копии 94% компаний, пострадавших от программ-вымогателей в прошлом году.

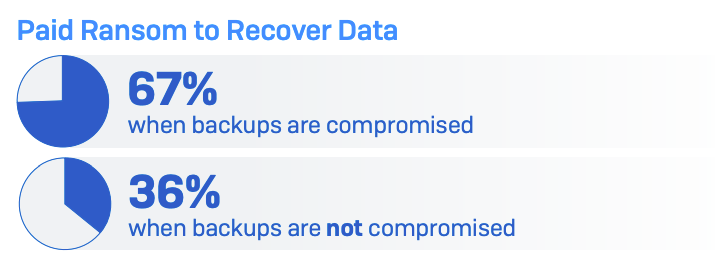

Злоумышленники понимают, что те, кто стал жертвой программы-вымогателя, должны либо заплатить выкуп, либо восстановить свои зашифрованные системы из резервной копии. Чтобы оказать большее давление на лиц, принимающих решения, с целью заставить их платить, они все чаще ориентируются на дублированные данные, а также на производственные данные. Действительно, отчет показал, что жертва почти в два раза чаще заплатит, если ее резервная копия будет скомпрометирована, а восстановление после атаки обходится в восемь раз дороже.

Исследование Sophos выявило степень популярности и эффективности групп программ-вымогателей, нацеленных на корпоративные резервные копии (рис. A).

Рисунок А

СМОТРИТЕ: Что такое программы-вымогатели? Прочитайте эту шпаргалку TechRepublic

Сколько стоит восстановление резервной копии после атаки программы-вымогателя?

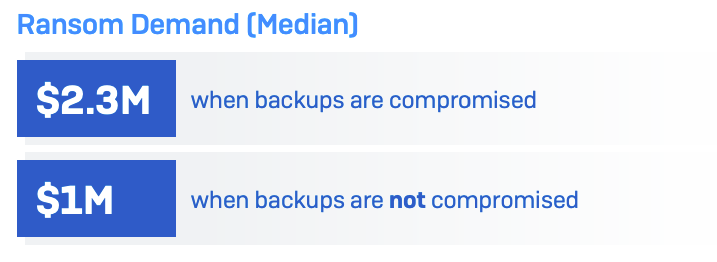

Исследование Sophos показало, что средний размер выкупа для организаций, чьи резервные копии скомпрометированы, составляет 2,3 миллиона долларов (1,8 миллиона фунтов стерлингов) (рис. B). Если резервная копия не скомпрометирована, средний размер требования о выкупе составляет 1 миллион долларов США (790 тысяч фунтов стерлингов), поскольку у злоумышленника меньше рычагов воздействия.

Рисунок Б

«Отключения, вызванные программами-вымогателями, часто оказывают значительное влияние на повседневные бизнес-операции, в то время как задача восстановления ИТ-систем зачастую сложна и дорога», — написала в отчете Салли Адам, старший директор по маркетингу компании Sophos.

Компании, у которых нет скомпрометированных резервных копий, также с большей вероятностью смогут договориться о выплате выкупа, выплачивая в среднем 82% первоначального требования. Те, чьи резервные копии скомпрометированы, заплатят в среднем 98% требуемой суммы.

Общая стоимость атаки с использованием программы-вымогателя часто превышает сумму выкупа, поскольку она включает в себя восстановление всех пострадавших систем и убытки, понесенные в результате простоя. Компании, чьи резервные копии были скомпрометированы, заплатили за общее восстановление в восемь раз больше, чем те, чьи резервные копии остались нетронутыми.

Более того, только 26% компаний с скомпрометированными резервными копиями были полностью восстановлены в течение недели по сравнению с 46% компаний без скомпрометированных резервных копий. Аналитики Sophos прогнозируют, что это связано с дополнительной работой, необходимой для восстановления систем из расшифрованных данных резервных копий, а организации с уязвимыми резервными копиями с меньшей вероятностью будут иметь надежный план восстановления.

Какие отрасли наиболее подвержены риску того, что их резервные копии станут объектом атак во время атак программ-вымогателей?

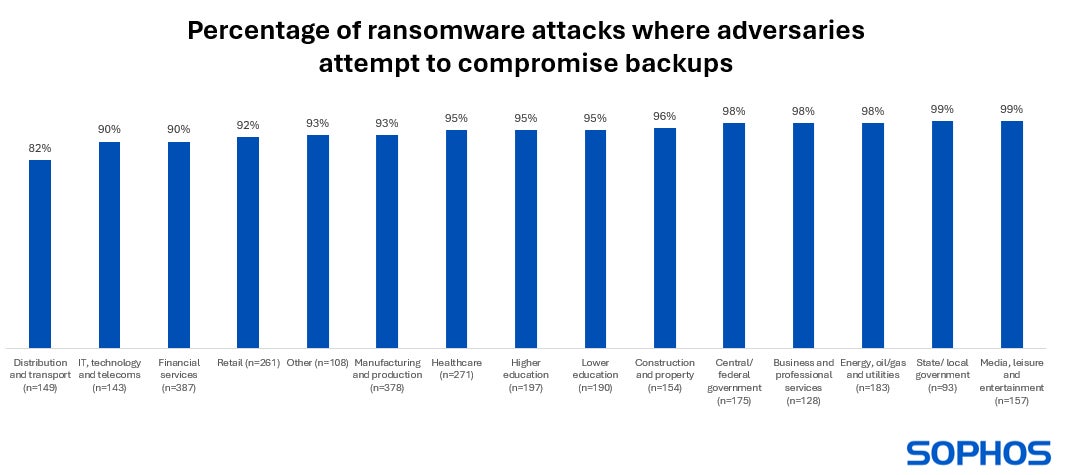

Государственные и местные органы власти, а также средства массовой информации, сектор досуга и развлечений подвергаются наибольшему риску потери своих резервных копий во время атаки программ-вымогателей; Исследование показало, что 99% организаций в этих отраслях, которые пострадали от программ-вымогателей за последние 12 месяцев, подверглись атаке киберпреступников на резервные копии (рис. C).

Рисунок С

Несмотря на то, что в секторе распределения и транспорта наблюдается самый низкий уровень попыток компрометации резервных копий во время атаки программ-вымогателей, 82% организаций все же пострадали. В отчете Национального центра кибербезопасности Великобритании и Национального агентства по борьбе с преступностью за сентябрь 2023 года подчеркивается, что сектор логистики является особой мишенью для программ-вымогателей, поскольку он в значительной степени зависит от данных.

Каковы показатели успеха попыток компрометации резервных копий?

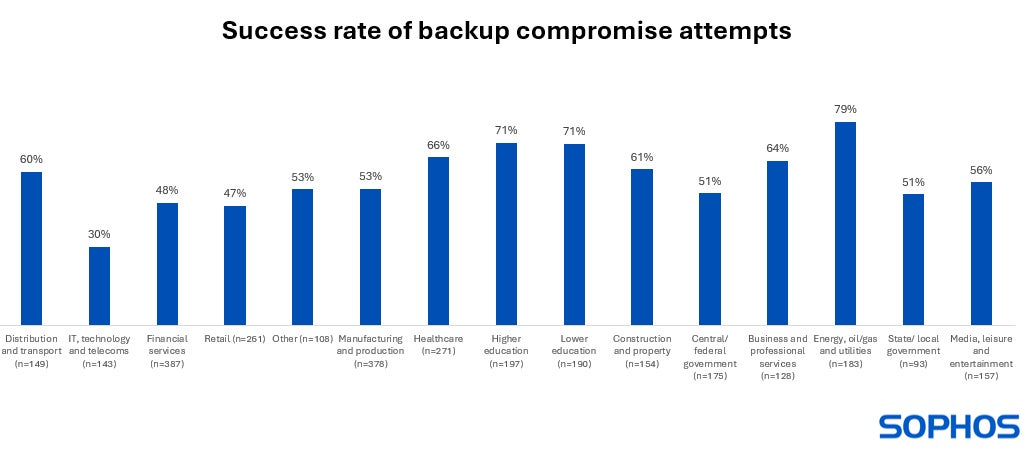

Средний показатель успеха попыток компрометации резервных копий составил 57%, хотя этот показатель значительно различался в зависимости от сектора (рис. D). Сектор энергетики, нефти/газа и коммунальных услуг, а также сектор образования оказались самыми легкими целями: показатели успеха составили 79% и 71% соответственно.

Рисунок D

Аналитики Sophos подозревали, что первая, возможно, подверглась большей части изощренных кибератак, учитывая, что компрометация критически важной национальной инфраструктуры может привести к широкомасштабным сбоям, что делает ее основной мишенью для программ-вымогателей. NCSC заявил, что «весьма вероятно», что киберугроза для CNI Великобритании увеличилась в 2023 году, отчасти из-за ее зависимости от устаревших технологий.

Образовательные учреждения, как правило, хранят много конфиденциальных данных о сотрудниках и студентах, которые могут быть ценны для злоумышленников, хотя бюджет на превентивные меры кибербезопасности ограничен. Их сети часто доступны большому количеству людей и устройств, и такая открытость затрудняет их защиту. По данным правительства Великобритании, в 2023 году 85% университетов страны выявили нарушения безопасности или атаки.

Самый низкий уровень успешной компрометации резервных копий был зафиксирован в секторе ИТ, технологий и телекоммуникаций: показатель успеха составил 30%. Компания Sophos заявила, что это, вероятно, является результатом более надежной защиты резервного копирования благодаря ее опыту и ресурсам.

Кроме того, в отчете Sophos было обнаружено, что организации, чьи резервные копии были скомпрометированы во время атаки программы-вымогателя, на 63% чаще подвергали свои данные шифрованию киберпреступников (рис. E). Аналитики Sophos предположили, что наличие уязвимых резервных копий указывает на более слабую общую безопасность, поэтому организации, которые их скомпрометировали, с большей вероятностью станут жертвой на других этапах атаки программы-вымогателя.

Рисунок Е

Растущая угроза программ-вымогателей

Программы-вымогатели представляют собой растущую угрозу во всем мире: число атакованных предприятий в прошлом году выросло на 27%, а выплаты превысили 1 миллиард долларов (790 миллионов фунтов стерлингов). В январе 2024 года Национальный центр кибербезопасности Великобритании предупредил, что эта угроза, как ожидается, возрастет еще больше из-за появления новых технологий искусственного интеллекта, снижающих барьер для входа.

Программа-вымогатель как услуга также становится все более распространенной, поскольку она позволяет киберпреступникам-любителям использовать вредоносное ПО, разработанное другой группой. Последствия атак программ-вымогателей могут выходить за рамки финансовых и влиять на психическое и физическое здоровье персонала.

Как предприятия могут защитить свои резервные копии от атак программ-вымогателей

Реальность такова, что большинство предприятий Великобритании уязвимы для кибератак. Однако существуют меры, которые можно принять для защиты производственных и резервных данных от программ-вымогателей, тем более что последние обычно не имеют такого же уровня защиты, как первые.

Стратегия 3-2-1 и автономное резервное копирование

«Стратегия 3-2-1 предполагает хранение трех копий (производственных) данных на двух разных типах носителей, причем одна копия хранится за пределами офиса», — объяснил Шон Лавленд, главный операционный директор компании по кибербезопасности Resecurity, в электронном письме TechRepublic. Внешнее хранилище может осуществляться через облачные службы, на ленте или диске.

По словам Сэма Киркмана, директора EMEA компании NetSPI, предоставляющей услуги ИТ-безопасности, также важно рассмотреть возможность автономного резервного копирования. Он сообщил TechRepublic по электронной почте: «Хотя ими сложнее управлять и интегрировать их в бизнес-операции, автономные резервные копии неуязвимы для взлома, поскольку они отключены от работающих систем. Это делает автономное резервное копирование (при правильном использовании) самой надежной защитой от атак программ-вымогателей.

«NCSC рекомендует конкретные методы эффективного автономного резервного копирования, такие как ограничение подключений к работающим системам только важными периодами и обеспечение того, чтобы не все резервные копии находились в режиме онлайн одновременно. Однако также важно проверять каждую автономную резервную копию перед повторным подключением для обновления данных, чтобы предотвратить потенциальное повреждение злоумышленниками».

Неизменяемое хранилище и снимки

Неизменяемое хранилище — это метод хранения данных, при котором после записи данные не могут быть изменены или удалены, что защищает их от несанкционированного доступа или программ-вымогателей. «В идеале каждая резервная копия должна быть неизменяемой, чтобы предотвратить модификацию, и просто истекать срок ее действия, когда она перестанет быть актуальной», — сказал Киркман.

Неизменяемые снимки — копии данных, доступные только для чтения, сделанные в определенный момент времени, — можно получить из неизменяемого хранилища. Дон Фостер, директор по работе с клиентами поставщика облачной платформы управления данными Panzura, сообщил TechRepublic по электронной почте: «Благодаря возможности восстановить исходный набор данных в случае атаки программы-вымогателя вы можете выполнить полное восстановление до определенного момента в время без потери данных.

«Возврат к предыдущему снимку занимает гораздо меньше времени, чем восстановление из резервной копии, и позволяет вам точно определить, какие файлы и папки следует вернуть. Среднее время, необходимое организациям для восстановления после атаки программы-вымогателя и возвращения к нормальной работе, составляет 21 день, но зачастую это может занять гораздо больше времени».

Регулярное тестирование резервных копий

«Регулярное (резервное) тестирование обеспечивает функциональное и полное резервное копирование, а также различные типы восстановления», — сказал Лавленд TechRepublic.

Практика восстановления из резервных копий также облегчит процесс, если это когда-либо понадобится после инцидента с программами-вымогателями. Киркман добавил: «Тестирование резервных копий необходимо для обеспечения эффективности восстановления систем после атаки. Тестирование каждой резервной копии подтверждает ее способность облегчить восстановление после инцидента с программами-вымогателями.

«Однако крайне важно проводить эти тесты безопасно, гарантируя, что среды резервного копирования остаются защищенными от прямых атак во время попыток восстановления. В противном случае ваши первоначальные попытки восстановиться после атаки могут позволить злоумышленнику сделать дальнейшее восстановление невозможным».

Контроль доступа и политики использования резервного копирования

Лавленд рассказал TechRepublic: «Контроль доступа ограничивает доступ к резервным данным и снижает риск распространения программ-вымогателей на системы резервного копирования». Они включают в себя настройку разрешений пользователей и механизмов аутентификации, обеспечивающих доступ к файлам резервных копий только авторизованным лицам и системам.

Киркман добавил: «Управление привилегированным доступом (PAM) имеет жизненно важное значение для предотвращения несанкционированного доступа к онлайн-резервным копиям, что является основной первоначальной целью групп программ-вымогателей. Эффективный PAM предполагает предоставление ограниченного по времени и независимо авторизованного доступа, при котором запросы должны проверяться другим лицом внутри организации через доверенный канал связи. Такой подход значительно поднимает планку для злоумышленников, пытающихся взломать среду резервного копирования».

ПОСМОТРЕТЬ: 6 лучших инструментов IAM с открытым исходным кодом в 2024 году

Но недостаточно просто иметь средства контроля доступа, поскольку учетные данные, которые их разблокируют, все равно могут легко попасть в чужие руки. Фостер сказал: «Тщательно охраняйте ключи от внутреннего хранилища, особенно когда оно находится в облаке. Хотя атаки на файловые системы и файлы резервных копий являются обычным явлением, атаки программ-вымогателей могут включать доступ к облачному хранилищу с использованием украденных учетных данных администратора».

Надежные политики, регулирующие использование резервного копирования, также важны для обеспечения защиты средств контроля доступа от злоумышленников-вымогателей. Киркман сказал: «Хорошей реализации резервного копирования невозможно добиться с помощью одних только технологий. Практика использования резервного копирования влияет как на его эффективность, так и на безопасность, и ей следует уделять столько же, если не больше внимания, чем самой технологии».

Шифрование резервных копий и мониторинг в реальном времени

Расширенное шифрование данных резервного копирования и обеспечение актуальности и исправлений программного обеспечения резервного копирования — это наиболее важные шаги, которые предприятия могут предпринять для защиты от злоумышленников. Эксперты, с которыми беседовала TechRepublic, также отметили мониторинг подозрительных действий, которые могут указывать на попытку компрометации.

Фостер рассказал TechRepublic: «Разверните продукт с обнаружением программ-вымогателей практически в реальном времени, чтобы минимизировать воздействие на данные и ускорить восстановление за счет выявления самых ранних признаков подозрительной файловой активности, которая часто происходит задолго до основной атаки».

Методика исследования

Компания Sophos поручила независимому исследовательскому агентству Vanson Bourne опросить 2974 специалистов по ИТ/кибербезопасности, чьи организации в прошлом году пострадали от программ-вымогателей. Участники были опрошены в начале 2024 года, и их ответы отражают их опыт за 12 месяцев до этого.

Оригинал