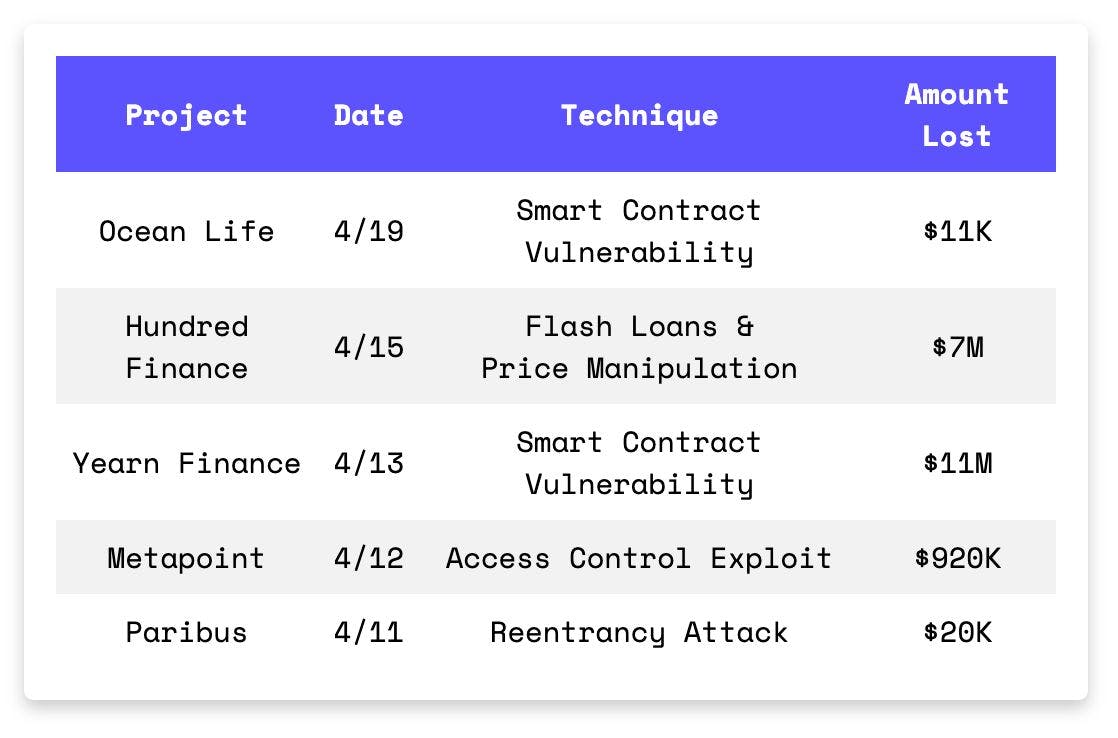

Эксплойты смарт-контрактов в апреле

27 апреля 2023 г.Океанская жизнь | Потерянная сумма: 11 000 долларов США

Токен Ocean Life в сети BNB был использован за 11 000 долларов США. Злоумышленник первоначально занял обернутые BNB, используя флэш-кредиты, и обменял эти средства на токены $OLIFE. В эксплойт-контракте была уязвимость, из-за которой общее состояние баланса не обновлялось внутри до того, как был сделан внешний вызов. Частная функция ReflectFee уменьшила общую стоимость до 969 токенов OLIFE стоимостью WBNB. Однако баланс пула не обновлялся должным образом, и злоумышленник смог обменять 1001 WBNB и получить прибыль в размере 34 WBNB.

:::информация Использовать контракт (цепочка BNB): 0xb5a0ce3acd6ec557d39afdcbc93b07a1e1a9e3fa

Хэш транзакции (цепочка BNB): 0xa21692ffb561767a74a4cbd1b78ad48151d710efab723b1efa5f1e0147caab0a

:::

Сто финансов | Потерянная сумма: 7 миллионов долларов

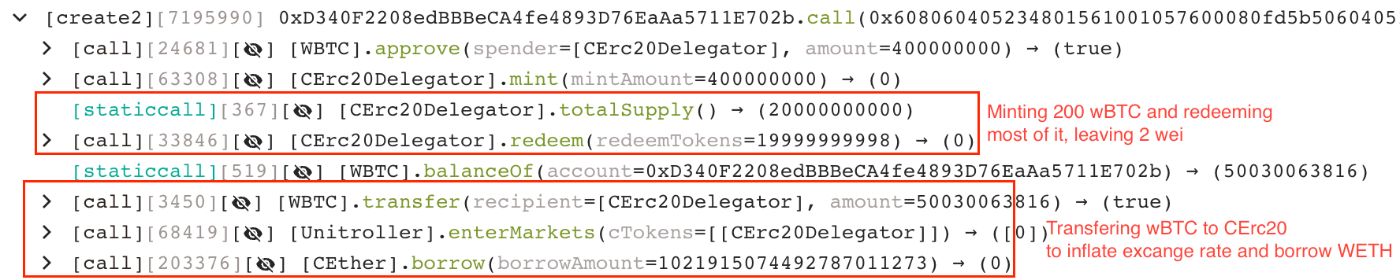

Атака на Hundred Finance привела к убыткам в размере 7 млн долларов США. Хакер использовал флэш-кредиты и пожертвовал 500 WBTC контракту CErc20 компании Hundred Finance с намерением манипулировать обменным курсом Сотня WBTC (hWBTC). Контракт атаки поместил средства WBTC в дочерние контракты, которые используются для чеканки hWBTC.

Впоследствии дочерний контракт погасил почти все средства WBTC, за исключением 2 wei, в результате чего общее предложение hWBTC составило 2 wei. Затем злоумышленник пожертвовал 500 WBTC контракту CErc20 компании Hundred, что увеличило обменный курс почти до 1 wei hWBTC = 250 WBTC.

Воспользовавшись этим завышенным курсом, злоумышленник занял 1022 WETH с 2 wei базовых активов. Заняв средства WETH, злоумышленник смог снять 500 WBTC, которые ранее были пожертвованы на контракт CErc20 Hundred из-за ошибки округления, и в конечном итоге погасил мгновенный кредит.

:::информация Использовать контракт (Оптимизм): 0x74b8932801bfbf63B44b001d77e62c808B1e2d12

Хэш транзакции (оптимизм): 0x6e9ebcdebbabda04fa9f2e3bc21ea8b2e4fb4bf4f4670cb8483e2f0b2604f451

:::

Год Финансы | Потерянная сумма: 11 миллионов долларов

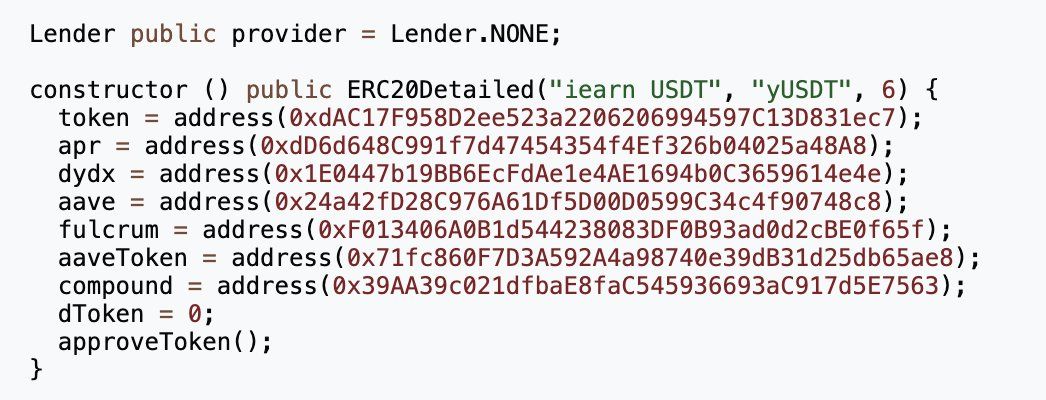

Сегодня утром компания Yield Finance столкнулась с эксплойтом, который привел к убыткам на сумму более 11 млн долларов США из-за неправильной настройки контракта yUSDT. Злоумышленник одолжил DAI, USDC и USDT и использовал часть средств для погашения долгов других людей на кредитный пул Aave v1, что снижает приоритет пула Aave в контракте Yearn.

Контракт Yearn содержал жестко закодированный адрес контракта кредитора для Fulcrum, который использовал iUSDC в качестве базового актива вместо iUSDT. Это привело к неправильному расчету отношения доходности к депозиту контрактом на доходность. Злоумышленник смог отчеканить чрезмерное количество yUSDT, внеся небольшое количество USDT. Затем злоумышленник заменил yUSDT на DAI и ETH

.

:::информация Эксплойт-контракт: 0x83f798e925BcD4017Eb265844FDDAbb448f1707D

:::

Метаточка | Потерянная сумма: 920 000 долларов США

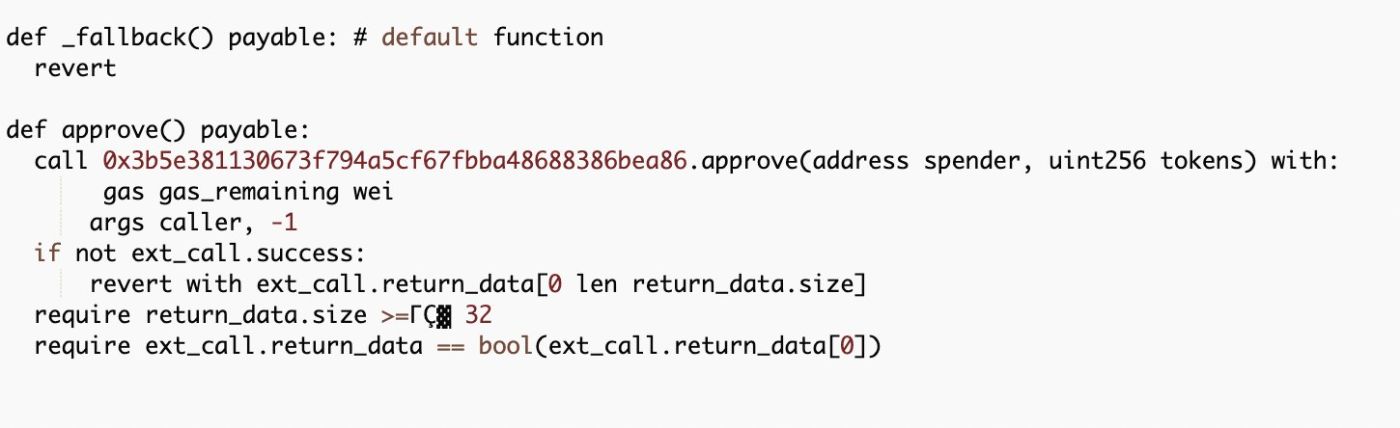

Компания MetaPoint в сети BNB подверглась взлому на сумму 920 000 долларов из-за уязвимости в функции депозитного контракта. Эксплойт произошел потому, что каждый раз, когда пользователь вносил $POT в пул, генерировался новый смарт-контракт, и в него вносились токены $META. Новый смарт-контракт имел функцию публичного одобрения, которая позволяла неограниченный доступ к депонированным токенам, позволяя злоумышленнику слить их. Команда MetaPoint сообщила о взломе и приостановила все операции.

:::информация Один из использованных смарт-контрактов с функцией утверждения(): 0x086f403461478F6aE7b81d9654f96f65AbDfAC29

:::

Парибус | Потерянная сумма: 20 000 долларов США

Атака на Paribus привела к потере примерно 20 000 долларов США. Злоумышленник занял 200 ETH и 30 000 долларов США с помощью мгновенного кредита и поместил токены в протокол Paribus. Депонированные средства использовались в качестве залога для заимствования дополнительных ETH из пула pETH. Злоумышленник воспользовался уязвимостью повторного входа во время функции выкупа pToken. Согласно обновлению Paribus Post-Mortem, модификатор non-reentrant не смог обновить хранилище до переноса. Злоумышленник смог занять дополнительные средства, в то время как депонированный баланс pETH остался неизменным.

Хотите узнать больше об Olympix?

Olympix – это новая парадигма защиты Web3. Он предлагает упреждающее обнаружение, позволяя вам выявлять и определять приоритеты уязвимостей смарт-контрактов во время написания кода. Его интуитивная природа делает безопасность неотъемлемой частью процесса разработки, и на каждом этапе необходимо учитывать безопасность.

Вот несколько ссылок для начала:

https://www.olympix.ai/ — наш веб-сайт, на котором вы можете зарегистрироваться, чтобы присоединиться к нашей бета-версии / Discord. https://twitter.com/Olympix_ai – получайте обновления об эксплойтах и обновлениях продуктов

https://tinyurl.com/3fwyhpub — информационный бюллетень от 25 апреля, подпишитесь, чтобы узнать больше

:::информация Также опубликовано здесь.

:::

Оригинал