Исследуйте проблемы с неправильной настройкой Eyes в Google, Amazon и Microsoft Cloud

8 августа 2023 г.Неправильная конфигурация облака — неправильные настройки управления, применяемые как к аппаратным, так и к программным элементам в облаке — являются векторами угроз, которые усиливают риск утечки данных. В новом отчете поставщика облачной безопасности Qualys, подготовленном Трэвисом Смитом, вице-президентом подразделения компании по исследованию угроз, раскрываются факторы риска для трех основных поставщиков облачных услуг.

Об отчете

Смит написал, что исследователи Qualys, анализируя проблемы неправильной настройки в Amazon Web Services, Microsoft Azure и Google Cloud Platform, обнаружили, что в Azure 99% дисков либо не зашифрованы, либо не используют управляемые клиентом ключи, которые дают пользователям контроль над шифрованием. ключи, которые защищают данные в программном обеспечении как сервисных приложениях.

В исследовании, в котором рассматривалось управление шифрованием, идентификацией и доступом, а также сбои в мониторинге внешних активов, изучались риски несанкционированного доступа из-за:

- Сложность облачных сред

Недостаток опыта для того, чтобы идти в ногу с развивающимися технологиями

Небезопасные настройки и разрешения, вызванные человеческими ошибками

Быстрое развертывание, нарушающее меры безопасности

Отсутствие контроля и видимости незашифрованных или конфиденциальных данных, находящихся в облаке, из-за динамического характера облачных сред.

Смит написал, что специалисты компании обнаружили, что 85% ключей не меняются, то есть автоматическое чередование ключей не включено. Amazon предлагает автоматическую ротацию ключей — создание нового криптографического материала — в течение 365-дневного цикла ключей.

Qualys также сообщила, что в средах GCP 97,5% дисков виртуальных машин для критически важных виртуальных машин не имеют шифрования с использованием ключей шифрования, предоставляемых заказчиком.

Перейти к:

- Об отчете

Управление идентификацией и доступом

Воздействие внешних активов из дырявых корзин S3

Работа Центра интернет-безопасности предлагает идеи для исправления

Управление идентификацией и доступом

Компания Qualys обнаружила низкий уровень реализации IAM у всех трех основных поставщиков:

- Многофакторная аутентификация: AWS не включен для 44% пользователей IAM с паролями консоли. IAM Access Analyzer не включен в 96% учетных записей, просканированных Qualys.

В Azure сканирование для включения проверки подлинности и настройки клиентских сертификатов в службе приложений Azure терпит неудачу в 97 % случаев.

Воздействие внешних активов из дырявых корзин S3

Qualys отметила, что распространенной ошибкой пользователей на трех платформах является публичное раскрытие данных:

- Qualys сообщила, что 31% сегментов S3 являются общедоступными.

Неправильная конфигурация, позволяющая оставить доступ к общедоступной сети включенным, наблюдалась в 75 % баз данных Azure.

SEE: Что такое облачная безопасность?

Работа Центра интернет-безопасности предлагает идеи для исправления

Рекомендации фирмы включали обзор исследований Центра интернет-безопасности, включая работу, в которой участвовала Qualys: сопоставление отдельных элементов управления с тактиками и методами MITRE ATT&CK.

Qualys участвовала в разработке этих контрольных показателей CIS для AWS, Azure и GCP. Эталонные тесты помогут защитникам получить ценную информацию и контекст, чтобы лучше расставить приоритеты среди сотен средств защиты, доступных в облачных средах.

Qualys также изучила, как фирмы внедряют средства контроля для укрепления своих облачных позиций на трех основных платформах, отметив, что повышение привилегий (96,03%), первоначальный доступ (84,97%) и обнаружение (84,97%) выполняются с максимальной скоростью.

Усилия по раннему контролю атак помогают смягчить более пагубные последствия в цепочке убийств:

- Воздействие прошло только на 13,67%

Эксфильтрация всего 3,70%.

Эксплуатация общедоступных приложений прошла только 28,54%.

Эксплуатация удаленных сервисов, составляющая всего 17,92%, часто терпит неудачу.

Угон ресурсов проходит всего на 22,83%.

Смит написал, что, поскольку вредоносное ПО для криптомайнинга представляет угрозу для облачных сред, организациям следует рассмотреть возможность смягчения таких средств контроля, чтобы снизить организационный риск в облаке.

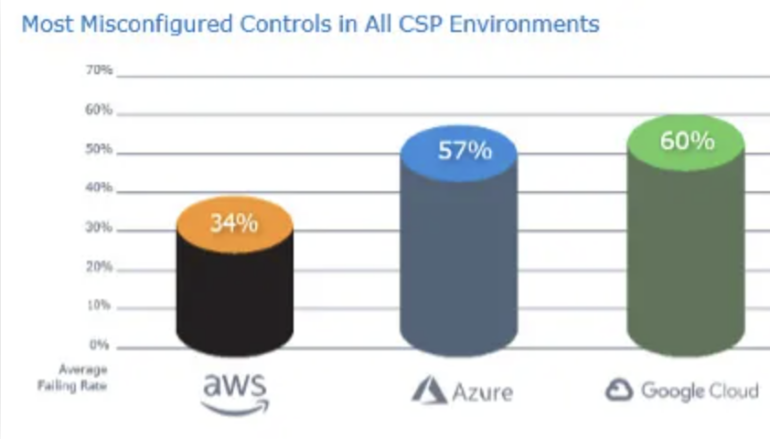

«Урок из этих точек данных заключается в том, что почти каждой организации необходимо лучше отслеживать облачные конфигурации», — сказал Смит, добавив, что сканирование элементов управления CIS терпит неудачу в 34 % случаев для AWS, 57 % для Microsoft Azure и 60 % для GCP (рис. А).

Рисунок А

«Даже если вы считаете, что ваши облачные конфигурации в порядке, данные говорят нам, что нерегулярное подтверждение статуса — рискованная ставка. Часто сканируйте конфигурации и проверяйте правильность настроек. Достаточно одной ошибки, чтобы случайно открыть облако вашей организации для злоумышленников», — написал Смит.

Оригинал