Отчет: слишком много предприятий используют теневые ИТ — открытые двери без камер

23 марта 2023 г.Если вам посчастливилось иметь Lambo в своем гараже, у вас наверняка будут камеры, по крайней мере, на двери гаража, задней двери, двери подвала и, возможно, на окнах ванной комнаты. равноценны бесчисленным экзотическим автомобилям: организациям нужна видимость всех внешних активов, а также всесторонний обзор лицензированных, но неиспользуемых инструментов, которые влекут за собой скрытые расходы.

К сожалению, по данным платформы анализа активов Sevco Security, слишком много организаций имеют окна (и Windows) и двери, о которых их ИТ-специалисты и службы безопасности могут даже не знать, или могут не иметь надлежащих цифровых замков. В своем втором ежегодном отчете о состоянии кибербезопасности, в котором собраны данные из 500 организаций и почти одного миллиона ИТ-активов, Sevco сообщает, что подавляющее большинство организаций, которые она исследовала, не имеют полной информации об активах, которые им необходимо защитить.

Согласно отчету, примерно 20% ИТ-активов невидимы для групп безопасности. Это точки входа в корпоративные сети, но они не появляются в корпоративных источниках, таких как защита конечных точек, системы управления конфигурацией/исправлениями, службы каталогов или инструменты управления мобильными устройствами.

«Эти активы состоят в основном из личных устройств сотрудников, подключающихся из дома, а также устройств и серверов, используемых в теневых ИТ-проектах, которые выполняются за рамками и компетенцией групп ИТ и безопасности», — сказал генеральный директор фирмы Дж. Дж. Парень в кабинете. «В любом случае на этих устройствах отсутствуют инструменты безопасности, которые защитят вашу ИТ-среду в случае взлома устройства. Риск здесь очевиден: вы не можете защитить активы, которые не видите».

ПОСМОТРЕТЬ: Наблюдение за активами частично совпадает с безопасностью в облаке — важная практика, но пугающая для руководителей высшего звена (TechRepublic)

Перейти к:

- Windows, некоторые устройства macOS не имеют защиты

Устаревшие лицензии — это невидимые затраты

Поиск трещин в окне, инструменты, которыми вы не пользуетесь

Windows, некоторые устройства macOS не имеют защиты

Компания заявила, что помимо ИТ-активов, которым не хватает защиты конечных точек, почти 27% ИТ-активов не защищены корпоративными решениями по управлению исправлениями. Фирма сказала:

- 23% серверов Windows не имеют защиты конечных точек.

21% серверов Windows остаются незащищенными при управлении исправлениями.

6% серверов Windows не входят ни в один реестр программного обеспечения предприятия.

14% клиентов Windows, обращающихся к корпоративным ресурсам, не являются корпоративными устройствами.

5% устройств macOS, получающих доступ к корпоративным ресурсам, не являются корпоративными устройствами.

Авторы отчета заявили, что клиенты Windows, избегающие обнаружения, находятся на персональных устройствах или системах или, по крайней мере, на устройствах, которые получают доступ к активам автоматизации офиса компании по принципу «программное обеспечение как услуга» или другой ИТ-инфраструктуре, но не находятся в мобильных устройствах компании. технологии управления устройствами (рис. A).

Рисунок А

«Хотя подключение к инструментам автоматизации SaaS может быть допустимым, делать это в масштабе и без наблюдения за тем, какие активы получают доступ к сети, представляет значительный риск», — говорится в исследовании.

ПОСМОТРЕТЬ: узнайте, как кража данных может произойти изнутри дома (TechRepublic)

В исследовании говорится, что тот факт, что 6% серверов Windows не входят ни в один перечень корпоративного программного обеспечения, является проблемой. «Скорее всего, это результат Shadow IT: экземпляры, не санкционированные ИТ-специалистами или командами безопасности, которые были запущены — вероятно, без применения протоколов безопасности компании — для выполнения какой-то конкретной задачи», — говорят авторы. «Вместо того, чтобы вывести эти серверы из эксплуатации, команды могли просто отказаться от них. В результате эти серверы остаются подключенными к сети в качестве потенциальной точки доступа для атаки. В других случаях серверы могут активно использоваться в рамках текущей инициативы Shadow IT».

Устаревшие лицензии — это невидимые затраты

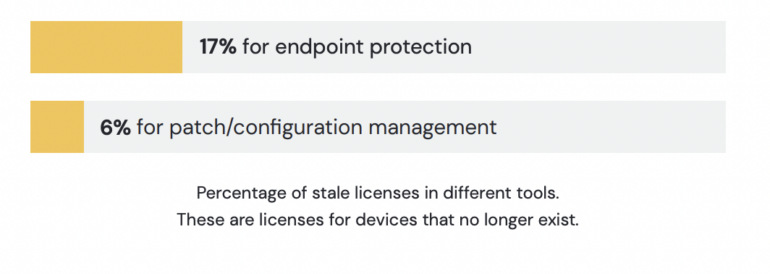

В отчете также рассматривались «устаревшие лицензии», которые представляют собой устройства или системы, срок действия лицензий которых истек, которые не существуют или были неправильно переведены в автономный режим. Исследование показало:

- Примерно 17% программного обеспечения для защиты конечных точек лицензировано, но не используется.

Приблизительно 6 % программного обеспечения для управления исправлениями и конфигурацией лицензированы, но не используются (рис. B).

Рисунок Б

Также сообщается, что бесхозные активы — те, которые появляются в консоли управления безопасностью с установленным исходным агентом, но не зарегистрированы в течение значительного периода времени — представляют угрозу.

«Организации с бесхозными устройствами изобилуют неизвестными пробелами в безопасности, а организации с устаревшими лицензиями переплачивают за программное обеспечение», — говорится в сообщении компании.

Поиск трещин в окне и инструментов, которыми вы не пользуетесь

В отчете Sevco предлагаются шаги, которые ИТ-команды могут предпринять для защиты своих уязвимых активов, в том числе:

- Аудит инструментов безопасности/ИТ на предмет пробелов в покрытии путем корреляции и дедупликации устройств между источниками.

Найдите потерянные устройства, которые могут быть уязвимы.

Реализуйте управление мобильными устройствами, чтобы лучше защитить личные устройства.

Идентифицируйте и удаляйте все устаревшие лицензии на устройствах, которые не проверялись и не использовались в течение месяца.

Либо перераспределите лицензии на другие устройства, либо понизьте лицензии, чтобы сократить расходы, либо используйте бюджет для более продуктивных целей.

«ИТ-среда постоянно меняется по мере появления новых устройств и новых инструментов», — говорится в исследовании. «Злоумышленники стали очень искусными в использовании этих изменений, чтобы воспользоваться уязвимостями».

Фирма предложила провести инвентаризацию всех устройств и систем, обеспечивающих доступ к сетям. «Чтобы одержать верх над изощренными противниками, для ИТ-специалистов и специалистов по безопасности крайне важно поддерживать точную и актуальную инвентаризацию активов, которая отражает реальность их динамичной ИТ-среды».

Скачать: Эта теневая ИТ-политика от TechRepublic Premium.

Оригинал