Программы-вымогатели не возникают на пустом месте — Обнаружение первых признаков заражения программами-вымогателями

5 апреля 2022 г.Знакомство с вредоносным ПО-предшественником и его поиск в Haystack

Программа-вымогатель входит в число самых страшных кибератак в сообществе, подвергая риску критически важные инфраструктуры. К сожалению, отдельные лица и организации продолжают становиться жертвами этой древней киберпреступности — и это далеко не новое явление. Однако, как и пандемия, которая не начинается на пустом месте, так же и программа-вымогатель.

Если вы не новичок в кибербезопасности, вам следует помнить, что последний пик внимания к этой проблеме был в 2017 году, когда печально известное WannaCry Ransomware разрушали компании и организации. Однако, сравнивая то, с чем мы сталкиваемся сейчас, с 2017 годом, мы увидели огромный скачок в бизнес-модели и самих вредоносных программах.

То, что работает для WannaCry, не будет работать в этот раз.

Сделайте шаг назад и вспомните, что произошло в 2017 году. С тех пор WannaCry представлял собой небольшой выкуп в долларах , стремясь получить биткойны на сотни долларов от каждой компании. Тем не менее, сейчас у нас есть атаки на цепочку поставок, которые привели к сотням тысяч или даже повлияли на нашу критически важную инфраструктуру.

Соответствуя последним программам-вымогателям, он обратился к высокоценным целям от хорошо финансируемых злоумышленников, чтобы вымогать миллионы долларов у каждой жертвы. Поэтому вместо того, чтобы рассказывать об эволюции программ-вымогателей, давайте подробнее рассмотрим модернизированные атаки — программы-вымогатели 2.0 и программы-вымогатели как услуга (RaaS).

Программа-вымогатель 2.0

Согласно анализу компании по кибербезопасности [Ежеквартальный отчет Coveware о программах-вымогателях] (https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound) (Q1, 2021 ), средний размер выкупа за первые три месяца 2021 года составил 220 298 долларов США — значительный рост по сравнению со 154 108 долларами США в последнем квартале 2020 года.

[Ежеквартальный отчет Coveware о программах-вымогателях] (https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report) (3 квартал 2020 г.) дает нам больше информации по этому вопросу. В отчете показано, что почти половина атак программ-вымогателей крадет данные до того, как начнется шифрование. В результате все больше и больше атак программ-вымогателей перестают быть просто вопросом обеспечения непрерывности бизнеса или аварийного восстановления, но также являются кражей данных и даже полной реагирование на инциденты кибербезопасности.

Преступники теперь используют несколько уровней вымогательства; некоторые даже угрожают рассылать пресс-релизы в СМИ или уведомлять ваших клиентов по электронной почте в случае неудачного получения выкупа (невыплаты), уведомляя их о кибератаках. Все эти угрозы дают киберпреступникам различные возможности монетизировать свою атаку, например:

- Преступники могли угрожать разглашением данных или продать их на различных «черных рынках», если жертва не заплатит выкуп. Более того, за этим обычно следовало торжественное обещание стереть украденные данные, если жертва заплатит выкуп.

- Преступники могут обещать стереть данные, но даже после получения выкупа они все равно продают их, так как большинство компаний не будут проводить дальнейшее расследование воздействия программ-вымогателей.

- Другая группа киберпреступников связывается с жертвой и объясняет, что они украли копию данных жертвы у первоначальных воров и выпустят (или продадут) ее, если не получат дополнительную плату.

Программы-вымогатели как услуга (RaaS)

Программа-вымогатель как услуга (RaaS) — это модель подписки, которая позволяет аффилированным лицам использовать уже разработанные инструменты программ-вымогателей для запуска атак программ-вымогателей. . В конце концов, партнеры получают процент от каждой успешной выплаты выкупа. Программа-вымогатель как услуга (RaaS) использует бизнес-модель «Программное обеспечение как услуга» (SaaS), аналогичную той, что мы используем в других технологиях облачных вычислений.

Программа-вымогатель как услуга (RaaS) — это модель подписки, которая позволяет аффилированным лицам использовать уже разработанные инструменты программ-вымогателей для запуска атак программ-вымогателей. . В конце концов, партнеры получают процент от каждой успешной выплаты выкупа. Программа-вымогатель как услуга (RaaS) использует бизнес-модель «Программное обеспечение как услуга» (SaaS), аналогичную той, что мы используем в других технологиях облачных вычислений.

Пользователям RaaS не нужно иметь навыки или даже опыт, чтобы использовать инструмент атаки, как и все решения SaaS. RaaS позволяет даже новым хакерам (или просто преступникам без технического образования) запускать сложные кибератаки. Этот низкий технический барьер и огромный потенциал заработка партнеров делают RaaS специально разработанным для распространения жертв.

Крупные корпорации по-прежнему будут жертвами изощренных атак программ-вымогателей. Тем не менее, новые и менее квалифицированные субъекты угроз выйдут на рынок из-за цепочек вредоносного ПО как услуги и программ-вымогателей. Эти группы будут иметь SMB в качестве своих основных целей.

И что теперь?

Поскольку организации стремятся защитить себя от будущих атак, ответ не так сложен, как вы думаете. Независимо от того, как и будут ли злоумышленники монетизировать взлом для получения экономической выгоды, например:

- Использование неправильных конфигураций, известных уязвимостей,

- Методично работая с начальных точек входа с фишингом и вредоносными программами, чтобы получить доступ к конфиденциальным системам;

Они по-прежнему будут отличительной чертой большинства этих атак. Следовательно,

Предупреждающие признаки надвигающейся атаки программ-вымогателей

![Изображение Mr.TinMD с Flickr | CC BY 2.0] (https://cdn.hackernoon.com/images/-u7d3iov.png)

Атака программы-вымогателя, по сути, является последней стадией цикла атаки. Согласно Руководству по программам-вымогателям CISA MS-ISAC,

В некоторых случаях развертывание программ-вымогателей — это лишь последний шаг в компрометации сети, и от него отказываются, чтобы скрыть предыдущие действия после компрометации.

Кроме того, если мы посмотрим на MITRE ATT&CK® Tactics по цепочке уничтожения атак:

- TA0043 — Разведка

- TA0042 — [Разработка ресурсов] (https://attack.mitre.org/tactics/TA0042)

- TA0001 — Первоначальный доступ

- TA0002 — Казнь

- TA0003 — Постоянство

- TA0004 — Повышение привилегий

- TA0005 — [Уклонение от обороны] (https://attack.mitre.org/tactics/TA0005)

- TA0006 — [Доступ к учетным данным] (https://attack.mitre.org/tactics/TA0006)

- TA0007 — [Открытие] (https://attack.mitre.org/tactics/TA0007)

- TA0008 — Боковое движение

- TA0009 — Коллекция

- TA0011 — Command & Control

- TA0010 — Эксфильтрация

- TA0040 — Влияние (Вот где вымогатели имеют место!)

В том же руководстве описано то, что мы назвали «[Вредоносное ПО-предшественник] (https://www.cisa.gov/sites/default/files/publications/CISA_MS-ISAC_Ransomware%20Guide_S508C.pdf)».

Заражение программой-вымогателем может свидетельствовать о предыдущей неустраненной компрометации сети. Например, многие заражения программами-вымогателями являются результатом существующих вредоносных программ, таких как TrickBot, Dridex или Emotet.

Например, если предположить, что первоначальный доступ (TA0001) не обнаружен с помощью эксплойта 0-day, вредоносное ПО-предшественник распространяется горизонтально (TA0008) через сеть и устройства компании, эскалируя доступ (TA0004) до развертывания пакета программы-вымогателя.

Когда компании были заражены, некоторые признаки проявлялись месяцами, а в некоторых случаях более трех месяцев, до атаки программ-вымогателей. Поэтому, когда вы видите, что какой-либо актив связывается с предшественниками этих программ-вымогателей, другие вредоносные программы причиняют меньший вред.

Специалисты по безопасности в компании могут увидеть некоторые ненормальные действия и предположить, что брандмауэры или агент обнаружения и реагирования на конечных точках (EDR) обнаружили это и защитили их. Впрочем, возможно, это всего лишь предшественник. Между тем, операции по обеспечению безопасности могут подвергаться бомбардировке несвязанными оповещениями, которым они уделяют больше внимания, чем вредоносному ПО-предшественнику, которое казалось менее опасным.

В результате предупреждающие знаки скрыты на разных этапах операции атаки. Как только мы сможем отобразить тактику и взглянуть на нее с целостной точки зрения, у нас будет больше шансов обнаружить программу-вымогатель до того, как она бывает.

Риск-ориентированный подход к вредоносным программам-предшественникам

Не все сталкиваются с одинаковыми рисками, в том числе и для вредоносных программ. Хотя подготовка к киберрискам может показаться сложной, есть некоторые действия, которые мы можем предпринять заблаговременно, чтобы подготовиться. Управление рисками не ново, но оно используется против кибератак на основе цепочки уничтожения атак. Я собираюсь пройти через подход ниже.

Определение риска

Технический директор или директор по информационной безопасности, несмотря на понимание того, как работают технологии, также должны знать, как работает бизнес и его наиболее важные активы. Эти активы могут быть информацией, приложениями, процессами или чем-то еще, что поддерживает повседневную деятельность организации.

В конце концов, нам нужно знать цель внедрения всех инструментов кибербезопасности — защиту активов (сохранение активов, целостность конфиденциальности и доступность). Кроме того, специалисты по кибербезопасности должны сосредоточиться на оценке рисков в отношении критичности активов.

Например, нельзя упускать из виду обнаружение менее опасных вредоносных программ на критически важном сервере. Как только руководители кибербезопасности определят, что наиболее важно для бизнеса, они могут оценить риски кибербезопасности для этих активов.

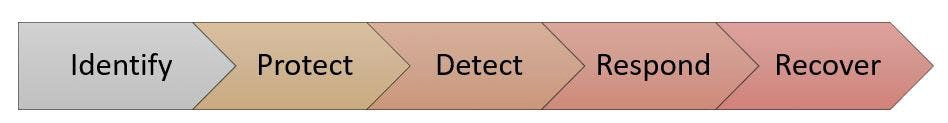

Сопоставление тактики MITRE ATT&CK® с системой кибербезопасности (CSF)

Как только мы узнаем, что нужно защищать, мы можем применять подход, основанный на оценке рисков, к каждому этапу цепочки уничтожения атак. Для этого нам нужна структура кибербезопасности (CSF). [NIST Cybersecurity Framework] (https://www.nist.gov/cyberframework?ref=hackernoon.com) представляет собой набор лучших практик, которые организации могут использовать для защиты своих данных. Платформа, созданная [Национальным институтом стандартов и технологий] (https://www.ftptoday.com/blog/what-is-nist?ref=hackernoon.com), была разработана для того, чтобы сделать экономически эффективной безопасность возможной для организаций. любого размера.

Кроме того, нам необходимо понимать, что кибератака — это процесс — набор действий, которые должны выполняться в правильном порядке, с определенной продолжительностью и местом. Например, Ransomware является результатом кибератаки. Таким образом, если мы сможем остановить один из шагов до этого, можно предотвратить атаку программ-вымогателей в первую очередь.

CSF — отличная отправная точка для поиска контрмер против атак в различных тактиках MITRE ATT&CK®. Одним из выдающихся способов приведения целей CSF в соответствие с реальными киберугрозами является использование оценок MITRE ATT&CK, которые имитируют состязательную тактику и методы против ведущих продуктов кибербезопасности.

Затем информация предоставляется конечным пользователям отрасли, чтобы они могли увидеть, как работают продукты, и согласовать их с целями безопасности организации. Другим отличным ресурсом MITRE является Центр Threat-Informed Defense, отображающий MITRE ATT&CK. -2e42a074f64a?ref=hackernoon.com) и NIST 800–53.

https://github.com/center-for-threat-informed-defense/attack-control-framework-mappings

Этот проект создает всеобъемлющий и открытый, курируемый набор сопоставлений между элементами управления 800–53 и методами ATT&CK. В результате защитники могут сосредоточиться на понимании того, как средства безопасности, используемые в среде, связаны с интересующими TTP злоумышленника.

Эти сопоставления предоставляют организациям важнейший ресурс для оценки охвата мер безопасности от реальных угроз, определенных в базе знаний ATT&CK и обеспечивают основу для интеграции информации об угрозах на основе ATT&CK в процесс управления рисками. С каждой атакой программы-вымогателя, которая сопровождала другие вредоносные программы до нее и прокладывала путь, управление предшествующей вредоносной программой, когда она происходит, может уменьшить количество инцидентов с программами-вымогателями.

Используя методы ATT&CK, отображающие соответствующую фазу атаки, Framework становится непрерывной оценкой, которая помогает организациям своевременно измерять компрометации в своих средах и находить соответствующие ответные меры.

Заключительные слова — «Мы должны обеспечить нулевую терпимость, чтобы защитить «драгоценное».

Программа-вымогатель сейчас в центре внимания и, возможно, никогда не исчезнет, но кража номеров кредитных карт и хактивизм были в центре внимания раньше, и в будущем это будет чем-то освежающим.

При устранении этой постоянной угрозы правительство должно обучать и предоставлять ресурсы для руководства организациями , препятствуя преступной деятельности и экономическим движущим силам, которые позволяют этому вектору угрозы расти. (Ссылка: https://www.cisa.gov/stopransomware)

Между тем, для частной организации вместо этого следует сосредоточиться на уменьшении поверхности атаки и построении основ комплексной операции по обеспечению безопасности. Это включает в себя:

- знание того, что находится в вашем окружении (улучшить видимость),

- убедиться, что все настроено правильно (управление состоянием безопасности),

- управление уязвимостями и исправлением,

- ограничение доступа (а еще лучше микросегментация) и

- Наличие плана реагирования на инциденты.

Я рекомендую решать незначительные проблемы (предупреждения/события), чтобы вам не пришлось столкнуться с катастрофическими атаками. Нелегко найти то, что мы не ищем напрямую. Лучший способ справиться с этим — изменить мышление — от предотвращения всех атак до предположения, что заражения неизбежны. И при этом вы можете позволить всем своим мерам безопасности работать вместе и, надеюсь, доказать обратное.

Спасибо за чтение. Да пребудет с вами информационная безопасность🖖.

Оригинал