Количество атак программ-вымогателей в марте увеличилось на 91%, поскольку злоумышленники находят новые уязвимости

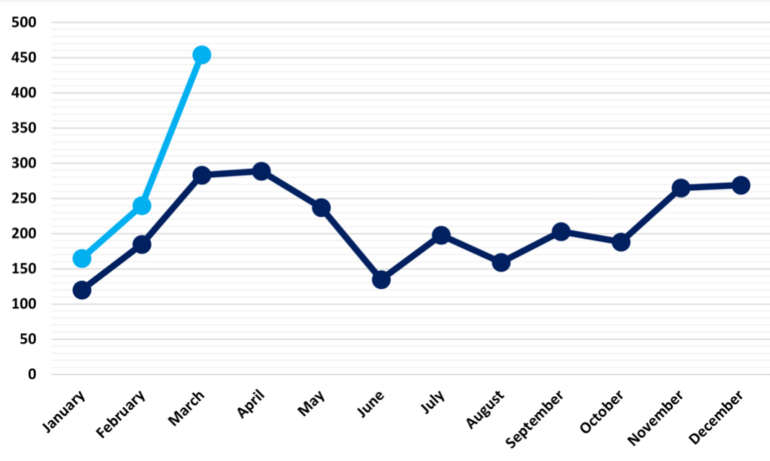

20 апреля 2023 г.По данным группы Global Threat Intelligence Team NCC Group, атаки программ-вымогателей участились. В своем ежемесячном отчете об угрозах NCC Group сообщила об увеличении количества атак программ-вымогателей в марте на 91% по сравнению с февралем и увеличении на 62% по сравнению с месяцем прошлого года — это самое большое количество ежемесячных атак программ-вымогателей, которые группа когда-либо измеряла (рис. A).

Рисунок А

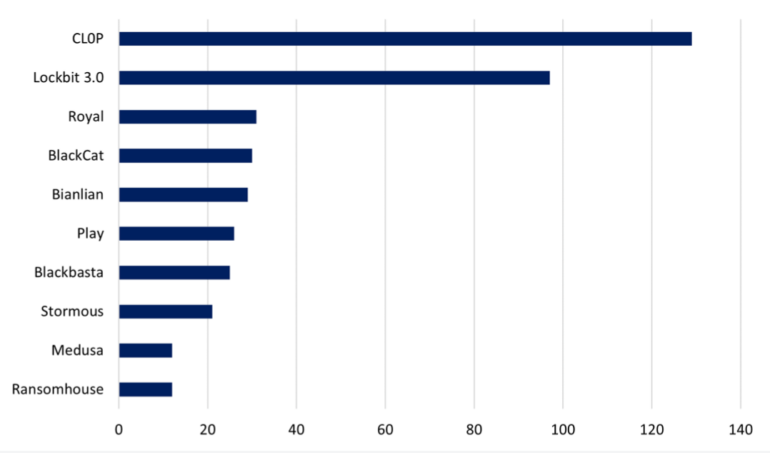

Поставщик программ-вымогателей Cl0p, самый активный субъект угроз, составил 28% всех жертв в марте. NCC Group заявила, что Cl0p впервые стала лучшим RaaS для киберпреступных групп.

Cl0p, связанная с Россией организация, специализирующаяся на двойном вымогательстве, извлекает данные, а затем угрожает опубликовать их, если выкуп не будет получен. Хакерская группа существует с 2019 года, когда она успешно атаковала крупные компании, такие как Hitachi, Shell и ряд других предприятий.

LockBit 3.0 занял второе место, на его долю приходится 21% атак. NCC Group заявила, что март 2023 года стал вторым месяцем с сентября 2021 года, когда LockBit не был главным субъектом угрозы программ-вымогателей. По данным NCC, число жертв группы уменьшилось на 25% по сравнению с февралем.

СМОТРЕТЬ: Королевская афера — злоумышленники обещают сложный 2023 год

Неприсоединившаяся атакующая группа Royal, появившаяся в сентябре прошлого года и нацеленная на сектор здравоохранения, стала третьим по активности злоумышленником, увеличив количество атак в марте по сравнению с февралем на 106% (рис. B).

Рисунок Б

Cl0p получил доступ к уязвимости GoAnywhere MFT для атак на организации

Группа NCC заявила, что увеличение количества атак со стороны CL0p отражает использование ею уязвимости в управляемой передаче файлов Fortra GoAnywhere, используемой тысячами организаций по всему миру, что привело к крупномасштабным сбоям.

Как сообщалось, Fortra обнаружила уязвимость нулевого дня в январе и сообщила об этом только своим аутентифицированным пользователям, но ей не присваивали идентификатор CVE на Mitre и не исправляли до начала февраля.

Защита для организаций, использующих GoAnywhere MFT

По данным NCC Group, существуют действенные тактики защиты от атак со стороны Cl0p и других пользователей сторонних инструментов и сервисов:

- Ограничьте доступ к портам 8000 и 8001, где расположена административная панель GoAnywhere MFT.

После входа в GoAnywhere выполните действия, описанные в рекомендациях по безопасности GoAnywhere.

Установите патч 7.1.2.

Проверяйте учетные записи пользователей-администраторов на предмет подозрительной активности, уделяя особое внимание учетным записям, созданным системами, подозрительному или нетипичному времени создания учетных записей или отключенным суперпользователям, создающим несколько учетных записей.

Свяжитесь со службой поддержки GoAnywhere MFT напрямую через портал, по электронной почте или по телефону, чтобы получить дополнительную помощь.

ПОСМОТРЕТЬ: почтовые платформы со сквозным шифрованием могут предотвратить атаки.

Североамериканский промышленный сектор - двойное яблочко

Регионы

Повторяя тенденции анализа прошлого месяца, Северная Америка была целью почти половины мартовской активности, жертвами которой стали 221 человек (48%). В Европе (28%) и Азии (13%) следуют 126 и 59 атак соответственно.

Секторы

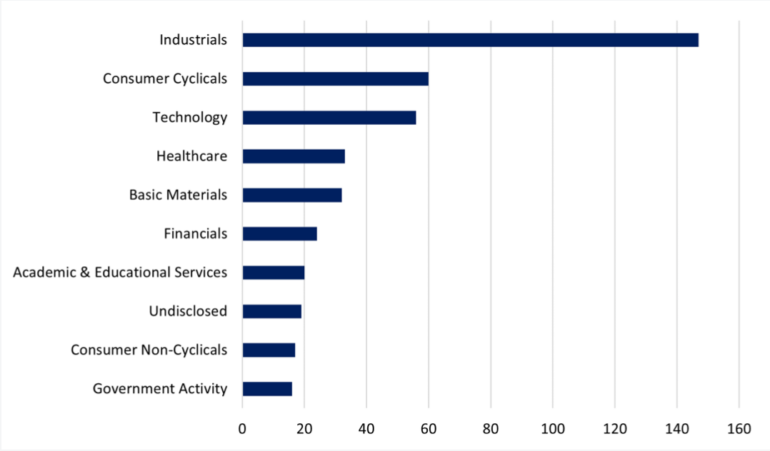

Промышленность была наиболее целевым сектором в прошлом месяце: 147 забастовок, что составляет 32% атак. Consumer Cyclicals заняла второе место с 60 атаками (13%), за ними следует Technology, вернув себе третье место с 56 атаками (12%).

В промышленном секторе:

- Количество жертв в сфере профессиональных и коммерческих услуг увеличилось на 120%.

Атаки на машины, инструменты, тяжелые транспортные средства, поезда и корабли увеличились на 127%.

Атаки на строительные и инженерные участки увеличились на 16% (рисунок C).

Рисунок С

Темпы атак программ-вымогателей, вероятно, останутся высокими

Мэтт Халл, глава глобального отдела анализа угроз в NCC Group, сказал, что огромный всплеск атак программ-вымогателей в прошлом месяце, вероятно, будет нормальным курсом в этом году. «Если операции [Cl0p] останутся стабильными, мы можем ожидать, что они останутся преобладающей угрозой в течение года. Мы внимательно следим за развитием актера», — сказал он.

Ранее компания сообщала о самом большом количестве случаев программ-вымогателей в январе и феврале, чем за последние 3 года.

Как защититься от ускоряющихся угроз программ-вымогателей

NCC Group предполагает, что в этом году число атак увеличится:

- Знайте, затронет ли недавно объявленная уязвимость вашу организацию, а также свои системы и конфигурации.

Патч часто. Тот факт, что Log4j все еще активен, показывает, что неисправленные CVE открывают двери.

Блокируйте распространенные формы входа: создайте план, как быстро отключить подверженные риску системы, такие как VPN или RDP.

Изучите пакеты безопасности конечных точек, чтобы обнаружить эксплойты и вредоносное ПО.

Создавайте резервные копии в автономном режиме и вне офиса, вне досягаемости злоумышленников.

Будьте бдительны: Злоумышленники возвращаются к той же жертве, когда знают, что дыра не закрыта.

В случае атаки, когда вспышка изолирована и остановлена, все следы их вторжения, вредоносное ПО, инструменты и методы проникновения должны быть удалены, оценены и приняты меры, чтобы избежать повторной атаки.

Оригинал