PCI DSS 4.0 вышел! Вот что вам нужно знать об обновлениях

13 апреля 2022 г.Краткий обзор обновленного стандарта безопасности для борьбы с последними угрозами и устранения их

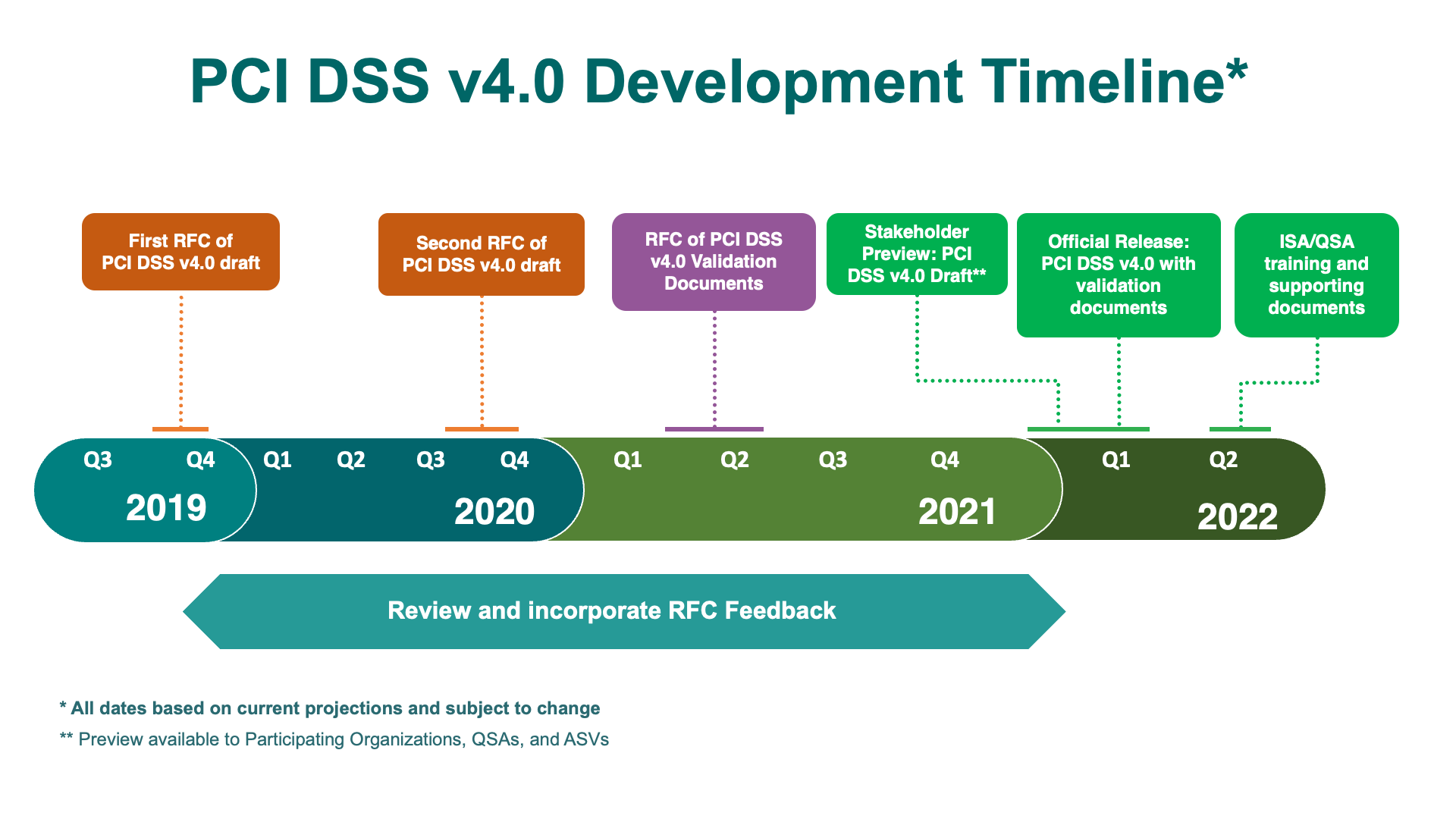

Совет по безопасности стандарта PCI (PCI SSC)](https://www.pcisecuritystandards.org/) недавно опубликованное обновление (31 марта 2022 г.) к известному стандарту безопасности данных PCI (PCI DSS). Новая версия 4.0 вносит существенные изменения в платежную экосистему, в которой повышенное внимание уделяется:

- Целевой анализ рисков,

- Зрелость организационной безопасности и

- Управление рисками.

Кроме того, она обеспечивает соответствие требованиям PCI DSS как непрерывную работу, а не как «ежегодный моментальный снимок», и представляет индивидуальный подход к оценке PCI. Версия 4.0 позволяет компаниям внедрить альтернативные технические и административные средства контроля вместо того, чтобы отвечать «да» или «нет». которые соответствуют цели индивидуального подхода.

Что такое PCI DSS?

PCI DSS — это золотой стандарт защиты конфиденциальных данных держателей карт для финансовых и розничных предприятий, а также других организаций, использующих платежи по кредитным картам. Продавцы, поставщики услуг, эмитенты, эквайеры и другие компании, которые хранят, обрабатывают или передают данные держателей платежных карт, должны соблюдать PCI DSS.

Цифровой мир меняется гораздо быстрее, чем золотой стандарт для держателей карт, о чем свидетельствует версия 3.2.1 PCI DSS, опубликованная в 2018 году — в эпоху кибербезопасности до пандемии COVID. Со времен COVID онлайн-транзакции, платежи с помощью QR-кода и применение систем PoS эволюционировали.

Что еще? Теперь у нас гораздо больше данных о держателях карт хранится на облачных платформах. Что касается стороны злоумышленников, у них также есть более продвинутая тактика и углы атаки, которые они могут использовать против индустрии карточных платежей. Короче говоря, до 2020 года платежная индустрия имеет более широкое поле битвы и больше врагов в дикой природе.

Краткая история PCI DSS 1.0

В начале 2000-х годов, когда электронная коммерция стала все более важной частью мировой экономики, компании, выпускающие кредитные карты, начали задумываться об улучшении своего подхода к защите среды держателей карт. Появились новые киберугрозы, связанные с совершением транзакций в Интернете, но единой группы стандартов безопасности для защиты данных кредитных карт не существует.

В результате в 2004 году группа компаний-эмитентов кредитных карт — American Express, Discover, JCB International, MasterCard и Visa — объединилась, чтобы выпустить первую версию PCI-DSS. Это также первый стандарт, разработанный «снизу вверх», а не правительством или государственными учреждениями.

С момента выпуска версии 1.0 за эти 15 с лишним лет компании-основатели стандартизировали свою роль в надзоре за транзакциями по кредитным картам, учредив [Совет по стандартам безопасности PCI] (https://www.pcisecuritystandards.org/) (PCI-SSC) . С тех пор было выпущено несколько обновлений версии 1.0 для технологических достижений и более сложных киберугроз. PCI-DSS 4.0 станет 10-й выпущенной версией стандарта.

Немного назад — Версия 3.2.1

PCI-DSS 3.2.1 (и более ранние версии стандарта) носит исключительно предписывающий характер. Он содержит не только ряд целей (например, защита данных держателей карт), но и конкретные и жесткие требования, определяющие, как компании должны достигать этих целей.

Компании, которые не могут следовать этим предписывающим шагам для обеспечения соответствия, должны внедрить компенсирующий контроль. Эта трудоемкая и трудоемкая процедура требует организации для выполнения большего, чем цель самого основного контроля.

Что нового в PCI DSS 4.0?

Наиболее значительное изменение в обновлении связано не с содержанием, а с изменением фокуса — с мер безопасности на требования, основанные на результатах.

Требования к 12 ядрам, которые уже существовали ранее, не сильно изменились в PCI DSS 4.0. Поэтому они по-прежнему будут наиболее важными для защиты данных платежных карт.

Сместив акцент на результат, требования были переработаны, чтобы сосредоточиться на конкретных целях безопасности. Цель состоит в том, чтобы указать средствам управления безопасностью то, как они должны быть реализованы. Ниже приводится краткое изложение новых изменений из официального документа. -Сводка-изменений-v3_2_1-to-v4_0.pdf).

Повышение гибкости — новый индивидуальный подход к внедрению

PCI-DSS 4.0 сохраняет существующий предписывающий стандарт, но заменяет компенсирующие меры альтернативным вариантом — Индивидуальная реализация. компенсирующее управление и обоснуйте его** с помощью:

- Рабочий лист компенсационного контроля (CCW) и

- Оценка риска.

В PCI DSS 4.0 этот выбор по-прежнему действителен, а также есть новый вариант индивидуального подхода к контролю. [Индивидуальная реализация] (https://blog.pcisecuritystandards.org/5-questions-about-pci-dss-v4-0) учитывает назначение цели и позволяет организациям разрабатывать свои меры безопасности.

Как только организация определяет элемент управления безопасностью для данной цели, она должна предоставить полную документацию, чтобы помочь своему квалифицированному аудитору безопасности (QSA) принять окончательное решение об эффективности этого настроенного элемента управления. Этот индивидуальный подход по-прежнему сохраняет требование об оценке риска, позволяя использовать более стратегический путь для обеспечения контроля.

Вместо того, чтобы компенсировать отсутствие контроля, индивидуальный подход к внедрению побуждает продавца или поставщика услуг документировать другой и индивидуальный контроль в зависимости от цели. Затем этот индивидуальный контроль будет оцениваться оценщиком (QSA) заменяемого контроля. В результате такой подход допускает долгосрочную настройку, а не краткосрочный «компенсирующий» контроль.

:::Информация

Не все элементы управления подходят для индивидуального подхода

Борьба с кражей личных данных

Стандарт PCI DSS 4.0 содержит изменения в требованиях к аутентификации, отражающие последние отраслевые лучшие практики в отношении паролей и многофакторной аутентификации. При более внимательном рассмотрении новый стандарт согласуется с [руководством NIST по цифровым ://pages.nist.gov/800-63-3/sp800-63b.html), в котором основное внимание уделяется контролю безопасности при проверке подлинности и управлении жизненным циклом идентификации. Требования аутентификации могут включать следующее:

- Многофакторная аутентификация (MFA) используется для всех учетных записей, имеющих доступ к данным держателей карт, а не только для администраторов, имеющих доступ к среде данных держателей карт.

- Минимум не менее 15 символов, содержащих цифры и буквы, а также предполагаемые пароли или парольные фразы сравниваются со списком известных неверных паролей.

- Пароли или парольные фразы для учетных записей, используемых приложениями и системами, меняются не реже одного раза в 12 месяцев при подозрении на компрометацию.

- Права доступа необходимо пересматривать не реже одного раза в шесть месяцев.

- Учетные записи поставщиков или третьих лиц могут быть включены по мере необходимости и контролироваться.

Другие изменения

PCI DSS — это существенное изменение предыдущей версии. Помимо двух вышеперечисленных, стоит упомянуть и некоторые другие изменения, в том числе:

- Дополнительное ежегодное подтверждение области применения стандарта PCI DSS,

- Больше вмешательства человека в оценку рисков, чтобы избежать результатов исключительно от инструментов,

- Расширенный охват «сегментации» (не только сегментации сети) и

- Расширенная применимость шифрования данных.

Заключительные слова: переход с версии 3.2.1 на 4.0

Согласно недавнему сообщению [Darkreading] (https://www.darkreading.com/edge-articles/what-s-new-in-pci-dss-4-0-for-authentication-requirements-):

Внедрение индивидуального подхода к внедрению PCI DSS 4.0 дает предприятиям больше гибкости. Организации больше не обязаны следовать методам, предписанным стандартом, или осуществлять обременительный компенсирующий контроль.

Вместо этого они могут сосредоточиться на выборе и внедрении решений, которые позволяют достичь намеченного результата конкретной цели PCI DSS. Например, сочетание новых решений IAM и многофакторной аутентификации (MFA) с шифрованием данных в состоянии покоя может способствовать внедрению архитектуры с нулевым доверием, которая позволяет организациям превосходить требования.

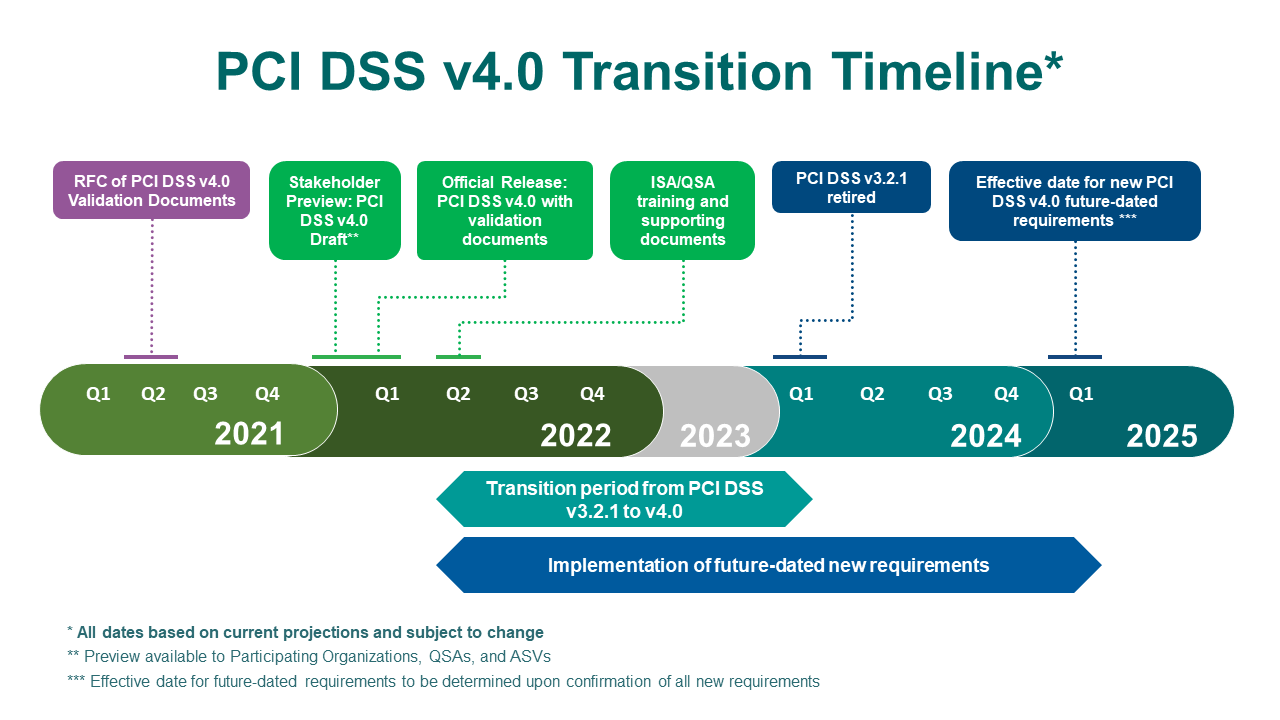

Что касается графика, то на переход с версии 3.2.1 на новую 4.0 уйдет два года. После этого организации до 31 марта 2025 года должны ввести новые требования. Тем временем обе версии PCI DSS будут активны.

Согласно [официальному сообщению в блоге] (https://blog.pcisecuritystandards.org/countdown-to-pci-dss-v4.0):

PCI DSS версии 3.2.1 будет действовать в течение двух лет после публикации версии 4.0. Этот переходный период, с марта 2022 г. по 31 марта 2024 г., дает организациям время, чтобы ознакомиться с изменениями в версии 4.0, обновить свои шаблоны и формы отчетности, а также спланировать и внедрить изменения в соответствии с обновленными требованиями. С 31 марта 2024 года стандарт PCI DSS версии 3.2.1 будет упразднен, а версия 4.0 станет единственной активной версией стандарта.

Этот переходный период, заканчивающийся 31 марта 2024 года, дает организациям время, чтобы ознакомиться с преобразованиями, обновить свои шаблоны и формы отчетности, а также спланировать и внедрить изменения в соответствии с обновленными требованиями.

Спасибо за чтение. Да пребудет с вами информационная безопасность🖖.

Оригинал