Patch ‘Em or Weep: исследование выявило наиболее уязвимые подключенные активы Интернета вещей

8 сентября 2023 г.Компания Armis, занимающаяся мониторингом и безопасностью активов, выявила связанные активы, представляющие наибольшие риски для глобального предприятия. Новое исследование Armis, основанное на анализе с помощью Asset Intelligence Engine, было сосредоточено на связанных активах с наибольшим количеством попыток атак, использовании в качестве оружия распространенных уязвимостей и уязвимостей, а также других факторов высокого риска.

К наиболее уязвимым активам относятся Интернет вещей, ИТ, управление зданиями.

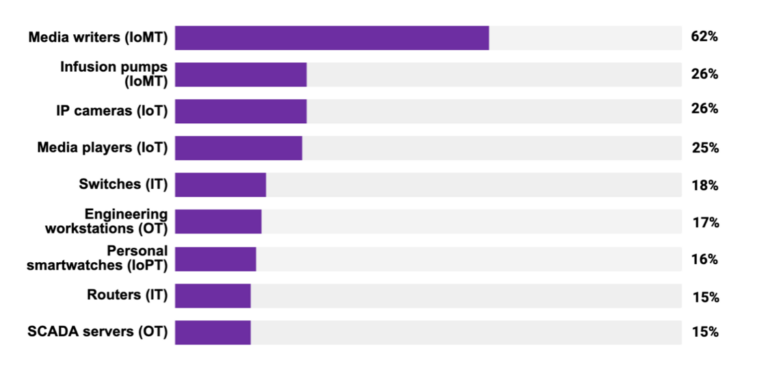

Топ-10 типов активов с наибольшим количеством попыток атак были распределены по ИТ, эксплуатационным технологиям, Интернету вещей, Интернету медицинских вещей, Интернету личных вещей и системам управления зданиями.

СМОТРИТЕ: Защита Интернета вещей с помощью Microsoft Defender для датчиков Интернета вещей (TechRepublic)

Армис сообщил, что устройства с наибольшим количеством попыток атаки:

- Инженерные рабочие места (ОТ).

Рабочие станции обработки изображений (IoMT).

Медиаплееры (IoT).

Персональные компьютеры (ИТ).

Виртуальные машины (ИТ).

Устройства бесперебойного питания (ИБП) (BMS).

Серверы (ИТ).

Медиаписатели (IoMT).

Планшеты (IoPT).

Мобильные телефоны (IoPT).

В исследовании повторяются выводы, сделанные в июне этого года об устройствах, подверженных наибольшему риску, полученные с помощью платформы Asset Intelligence and Security Platform, которая, по данным Армиса, отслеживает более 3 миллиардов активов.

В ходе этого исследования Армис обнаружил критические уязвимости в инженерных рабочих станциях, серверах диспетчерского управления и сбора данных, серверах автоматизации, архиваторах систем управления и программируемых логических контроллерах, которые также являются наиболее уязвимыми системами OT и промышленного управления.

«Злоумышленники намеренно нацелены на эти активы, потому что они доступны извне, имеют обширную и сложную поверхность атаки и известные средства CVE, используемые в качестве оружия», — сказал Том Гол, технический директор по исследованиям Armis.

В своем заявлении Гол заявил, что эти активы привлекательны для злоумышленников, поскольку они могут нанести ущерб нескольким системам.

СМОТРИТЕ: Armis и Honeywell обнаруживают уязвимости в Honeywell Systems (TechRepublic)

«Инженерные рабочие станции могут быть подключены ко всем контроллерам на заводе, рабочие станции визуализации будут собирать личные данные пациентов из больниц, а ИБП могут служить точкой доступа к критически важным объектам инфраструктуры, что делает все эти привлекательные цели для злоумышленников с различными целями, такими как развертывание программ-вымогателей или причинения ущерба обществу в случае атак со стороны национальных государств», — сказал Гол, добавив, что защитникам следует улучшить видимость этих активов и исправить уязвимости (рис. A).

Рисунок А

Факторы высокого риска для обычного оборудования и систем

Исследователи Armis обнаружили ряд типов активов с общими факторами высокого риска:

- Серверы и программируемые логические контроллеры, составляющие операционные системы с истекшим сроком службы или с прекращением поддержки.

Персональные компьютеры и т.п. используют SMBv1 — сложный незашифрованный протокол. Эти уязвимости, в том числе EternalBlue, использовались атаками WannaCry и NotPetya.

Активы с высокими показателями уязвимости, обнаруженные угрозы или помеченные как незашифрованный трафик, или все еще имеющие уязвимости CDPwn, влияющие на сетевую инфраструктуру и VoIP.

Половина пневмотрубных систем имеет небезопасный механизм обновления программного обеспечения.

Армис заявил, что обнаружил, что сегодня 74% организаций все еще имеют по крайней мере один актив в своей сети, уязвимый для EternalBlue, который NotPetya использует для получения первоначального доступа перед использованием кражи учетных данных для повышения привилегий.

«Продолжение информирования глобального бизнеса о развивающихся и растущих рисках, возникающих на их поверхности атаки через управляемые и неуправляемые активы, является нашей ключевой миссией», — сказал Надир Израэль, технический директор и соучредитель Armis. «Эта информация имеет решающее значение для помощи организациям в защите от злонамеренных кибератак. Без этого лидеры бизнеса, безопасности и ИТ окажутся в темноте, уязвимыми для слепых зон, которыми попытаются воспользоваться злоумышленники».

Оригинал