Уязвимость PaperCut, которой злоупотребляют несколько злоумышленников, может затронуть 70 000 организаций

18 мая 2023 г.Несколько групп вымогателей и спонсируемые государством субъекты кибершпионажа используют уязвимость, затрагивающую программные инструменты для печати PaperCut MF и PaperCut NG, для компрометации своих целей. Федеральное бюро расследований и Агентство по кибербезопасности и безопасности инфраструктуры выпустили совместный отчет с подробным описанием этой уязвимости, CVE-2023-27350.

ФБР и CISA заявляют, что есть два общеизвестных подтверждения концепции выполнения кода в уязвимом ПО PaperCut. Первый метод заключается в использовании интерфейса сценариев печати для выполнения команд оболочки. Второй предполагает использование интерфейса синхронизации пользователя/группы для выполнения атаки «живой вне земли», которая представляет собой кибератаку с использованием легитимного программного обеспечения и функций, доступных в системе, для выполнения над ней вредоносных действий. ФБР и CISA заявляют, что злоумышленники могут разрабатывать другие методы удаленного выполнения кода.

ПОСМОТРЕТЬ: узнайте, почему традиционные методы безопасности могут оказаться бесполезными для облачной безопасности, согласно Palo Alto Networks.

Мы предоставляем дополнительные технические сведения о том, как киберпреступники нацелены на эту уязвимость, на кого она влияет и как обнаружить эту угрозу безопасности и защититься от нее.

Перейти к:

- Что это за уязвимость PaperCut?

Как группы вымогателей активно используют эту уязвимость

Microsoft пишет в Твиттере об участниках угроз кибершпионажа

Как обнаружить эту угрозу кибербезопасности

Как защититься от этой угрозы уязвимости PaperCut

Что это за уязвимость PaperCut?

Новая уязвимость PaperCut, CVE-2023-27350, затрагивает различные программы PaperCut MF и PaperCut NG, позволяя злоумышленнику обходить аутентификацию и выполнять произвольный код с системными привилегиями.

Файл pc-app.exe на уязвимых серверах PaperCut запускается с привилегиями SYSTEM или корневого уровня в зависимости от конфигурации и может быть использован для выполнения других процессов, таких как cmd.exe для командной строки или powershell.exe для сценариев PowerShell. Эти дочерние процессы пользуются привилегиями файла pc-app.exe, что позволяет злоумышленникам запускать код с высокими привилегиями на сервере.

PaperCut объявила об уязвимости в марте 2023 года, а затем обновила свой веб-сайт, чтобы указать, что теперь у компании есть доказательства того, что неисправленные серверы используются в дикой природе. Баннер в верхней части сайта компании содержит ссылку на сообщение, которое помечено как срочное для всех клиентов PaperCut NG и MF. Патч доступен с марта 2023 года.

Еще одна уязвимость, затрагивающая программное обеспечение PaperCut MF и NG, CVE-2023-27351, позволяет злоумышленнику, не прошедшему проверку подлинности, потенциально получать такую информацию, как имя пользователя, полные имена, адреса электронной почты, служебные данные и любые номера карт, связанные с пользователем. Хотя у PaperCut нет доказательств того, что эта уязвимость используется в реальных условиях, в твите Microsoft упоминается об использовании уязвимости, но не предоставляется дополнительная информация о ней.

Как группы вымогателей активно используют эту уязвимость

По данным ФБР, группа вымогателей Bl00dy получила доступ к сетям жертв в подсекторе образовательных учреждений, причем некоторые из этих атак привели к краже данных и шифрованию этих систем. Злоумышленник оставляет заметку о затронутых системах с просьбой об оплате в криптовалюте (рис. A).

Рисунок А

Злоумышленник воспользовался уязвимостью PaperCut через интерфейс печати программного обеспечения, чтобы загрузить и запустить законное программное обеспечение для удаленного управления и обслуживания для достижения своей цели. ФБР даже выявило информацию, касающуюся загрузки и выполнения вредоносных программ, включая маяки DiceLoader, TrueBot и Cobalt Strike; хотя пока неясно об их использовании.

Microsoft Threat Intelligence написала в Твиттере о недавних атаках с использованием уязвимости PaperCut для доставки программы-вымогателя Clop с 13 апреля 2023 года. Группа, стоящая за этой операцией, известна Microsoft как Lace Tempest, которая ранее использовала GoAnywhere и Raspberry Robin для доставки вредоносного ПО. Microsoft также сообщила о развертываниях Lockbit, использующих ту же уязвимость, что и первоначальный вектор компрометации.

Microsoft пишет в Твиттере об участниках угроз кибершпионажа

Поскольку PaperCut используют более 70 000 организаций в более чем 200 странах, другие злоумышленники заинтересовались использованием этой уязвимости. CISA сообщает, что 68% открытых серверов PaperCut в США (включая уязвимые и неуязвимые серверы) принадлежат подсектору учебных заведений. Согласно веб-сайту PaperCut, у PaperCut также есть клиенты в местных органах власти, юриспруденции, науке о жизни, здравоохранении и высшем образовании.

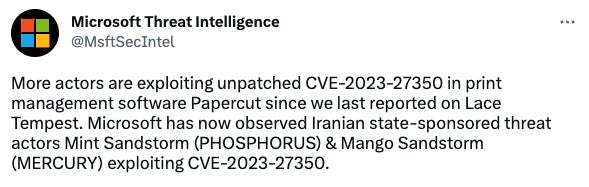

5 мая 2023 года Microsoft написала в Твиттере, что два спонсируемых иранским государством кибершпионажа — Mint Sandstorm (также известные как Charming Kitten и Phosphorus) и Mango Sandstorm (также известные как Muddy Water, Static Kitten и Mercury) — быстро адаптировали эксплойт в своих операции для получения начального доступа после публикации общедоступного доказательства концепции (рис. B).

Рисунок Б

Как обнаружить эту угрозу кибербезопасности

CISA предлагает несколько методов обнаружения этой угрозы кибербезопасности.

Во-первых, ИТ-команды должны отслеживать сетевой трафик, пытающийся получить доступ к странице SetupCompleted уязвимого и незащищенного сервера PaperCut; CISA предоставляет сигнатуру Suricata Emerging Threat Proofpoint для обеспечения такого обнаружения. Журналы сервера приложений PaperCut с включенным режимом отладки могут помочь идентифицировать строки, содержащие SetupCompleted, в то время, когда это не связано с установкой или обновлением сервера, что может указывать на компрометацию.

Любое изменение ключей конфигурации print.script.sandboxed или device.script.sandboxed пользователем с правами администратора может указывать на компрометацию и требует тщательной проверки. Изменения сценариев печати на принтерах администратором или изменения настроек синхронизации пользователей/групп также могут указывать на компрометацию.

Кроме того, домены, связанные с недавней эксплуатацией PaperCut, следует искать в файлах журнала DNS. CISA предоставляет список этих доменов в своем отчете.

При мониторинге системы любой дочерний процесс, порожденный процессом pc-app.exe на сервере PaperCut, нуждается в тщательном мониторинге, поскольку он может указывать на успешную компрометацию, особенно если он запускает инструменты после эксплуатации, такие как cmd.exe или PowerShell. Настройки сервера PaperCut и файлы журналов должны быть тщательно проанализированы в поисках компрометации.

Как защититься от этой угрозы уязвимости PaperCut

Вам следует как можно скорее исправить уязвимые серверы PaperCut, чтобы злоумышленники не воспользовались уязвимостью CVE-2023-27350.

Если своевременное исправление невозможно, вы должны убедиться, что уязвимые серверы недоступны из Интернета. Весь входящий трафик с внешних IP-адресов на порты веб-управления (по умолчанию 9191 и 9192) должен быть заблокирован.

Вы должны применить ограничения из списка разрешений и разрешить только IP-адреса проверенных серверов сайтов в вашей сети.

Как всегда, все системы и программное обеспечение должны быть обновлены и исправлены, чтобы избежать компрометации общей уязвимостью.

Раскрытие информации: я работаю в Trend Micro, но мнения, выраженные в этой статье, принадлежат мне.

Оригинал